Китайские ученые нашли в смартфонах шести крупных компаний (Samsung, Xiaomi, HUAWEI, Vivo, OnePlus, OPPO) уязвимости, которые позволяют взломать сканер отпечатков пальцев. Им удалось получить бесконечное количество попыток для разблокировки смартфонов, создать много искусственных отпечатков с помощью нейросетей и подобрать подходящий для разблокировки. Препринт доступен на arXiv.org.

Аутентификация с помощью отпечатка пальца в смартфонах состоит из 4 этапов. Первый этап — это получение отпечатка. Когда палец касается сенсора, он делает несколько изображений отпечатка. Затем идет этап компенсации: чтобы улучшить качество изображений, с них удаляется шум. На следующем этапе алгоритмы проверяют текстуры, нажим и форму отпечатка.

Их цель — отличить отпечаток настоящего человеческого пальца от, например, отпечатка пальца силиконовой руки. Хакеры могут использовать искусственные пальцы из разных материалов, чтобы взломать смартфон. На последнем этапе аутентификации полученный отпечаток сравнивается с правильным отпечатком из базы данных.

Как взломать отпечаток пальца. How to crack a fingerprint

В отличие от паролей, система не проверяет полное соответствие двух отпечатков. Вместо этого полученному отпечатку достаточно преодолеть заданный порог сходства с правильным. Если пробовать много разных отпечатков, один из них рано или поздно перейдет этот порог. Поэтому у сканеров отпечатков пальцев есть дополнительный метод усиления безопасности — это ограничение количества попыток. После нескольких безуспешных попыток зайти в смартфон система блокирует доступ.

Китайские инженеры Чен Ю (Chen Yu) из компании Tensent и Хе Илинь (He Yiling) из Чжэцзянского университета придумали алгоритм BrutePrint, который может обмануть сканер отпечатков пальцев методом полного перебора. Они обнаружили две уязвимости Cancel-After-Match-Fail (CAMF) и Match-After-Lock (MAL), благодаря которым можно делать сколько угодно попыток аутентификации по отпечатку, а иногда и похитить отпечаток пальца пользователя, который хранится на смартфоне.

Уязвимость CAMF основана на том, что за одну попытку аутентификации сканер обычно делает сразу несколько изображений отпечатков. Если убедить сканер, что множество разных изображений были сделаны за одну попытку, то можно пробовать бесконечно много отпечатков.

Дело в том, что сканер может сделать три вывода по одному изображению: на нем правильный отпечаток, на нем неправильный отпечаток или в ходе сканирования случилась ошибка. Например, что-то произошло с оборудованием и вызвало сбой в программе. В случае такой ошибки попытка не заканчивается. Система BrutePrint нарушает контрольную сумму изображения отпечатка, которая как раз приводит к этой ошибке.

Другая уязвимость MAL помогает обойти режим блокировки доступа после превышения числа неправильных попыток. В некоторых смартфонах во время выхода экрана из спящего режима режим блокировки доступа не работает. Этого хватает, чтобы внедриться в систему и запустить попытки доступа к сканеру отпечатков. Кроме того, в процессе сравнения отправленных отпечатков с правильными, которые хранятся в смартфоне, можно их похитить.

КАК ЛЕГКО РАЗБЛОКИРОВАТЬ ЛЮБОЙ СМАРТФОН? Взлом отпечатка!

Главный этап атаки — внедриться в систему сканирования и начать посылать ей изображения отпечатков, используя уязвимости CAMF и MAL. Для этого инженеры собрали систему, которая может перехватывать и менять сигнал между сканером отпечатков пальцев и процессором смартфона. В смартфоне сканер и процессор соединены интерфейсом, и атакующая система имитирует этот интерфейс: она тоже соединяется со сканером и процессором. В систему также входит карта памяти, на которой хранятся заранее подготовленные отпечатки пальцев для перебора. Авторы утверждают, что итоговая стоимость всех компонентов составила всего 15 долларов.

Базу данных отпечатков для перебора можно собрать самостоятельно или найти в открытых источниках: научных исследованиях или утечках данных. Авторы сами сгенерировали данные для перебора. Важная часть атаки — это предобработка отпечатков, чтобы они выглядели реалистично и подходили для сенсора в конкретном смартфоне. Инженеры использовали нейросеть CycleGAN, которая умеет менять стиль изображения. Для эксперимента с каждым смартфоном авторы обучали нейросеть редактировать отпечатки, чтобы они были похожи на отпечатки с его сенсора.

Инженеры провели десять экспериментов с разными смартфонами. Уязвимость CAMF сработала на всех моделях, но по-разному. Авторам удалось получить неограниченное количество попыток разблокировки на всех смартфонах с операционной системой Android и только 15 попыток на iOS. Кроме того, на айфонах ученым не удалось перехватить сигнал между процессором и сканером отпечатков пальцев. Дело в том, что iOS всегда шифрует этот сигнал, в отличие от Android.

В итоге сканер не удалось взломать только на смартфонах компании Apple. На взлом остальных гаджетов ушло от 40 минут до 13 часов. Ученым также удалось похитить оригинальные отпечатки пальцев пользователей со всех смартфонов на платформе Android.

Авторы предлагают несколько методов, которые помогут производителям смартфонов сделать сканеры отпечатков пальцев безопасней. Во-первых, избавиться от уязвимости CAMF: для этого нужно добавить проверку на количество ошибочных попыток, которые не дошли до этапа сравнения с правильным отпечатком. Чтобы устранить уязвимость MAL, нельзя отменять блокировку доступа. Наконец, нужно шифровать сигналы, которыми обмениваются сканер и процессор.

Сканер отпечатков пальцев — не единственная система разблокировки, которую можно взломать. Вьетнамским инженерам удалось обмануть Face ID в iPhone X с помощью маски. Ее распечатали на 3D-принтере, налепили на нее нос и приклеили изображения губ и глаз. Сканер Face ID принял маску за настоящее лицо.

Источник: nplus1.ru

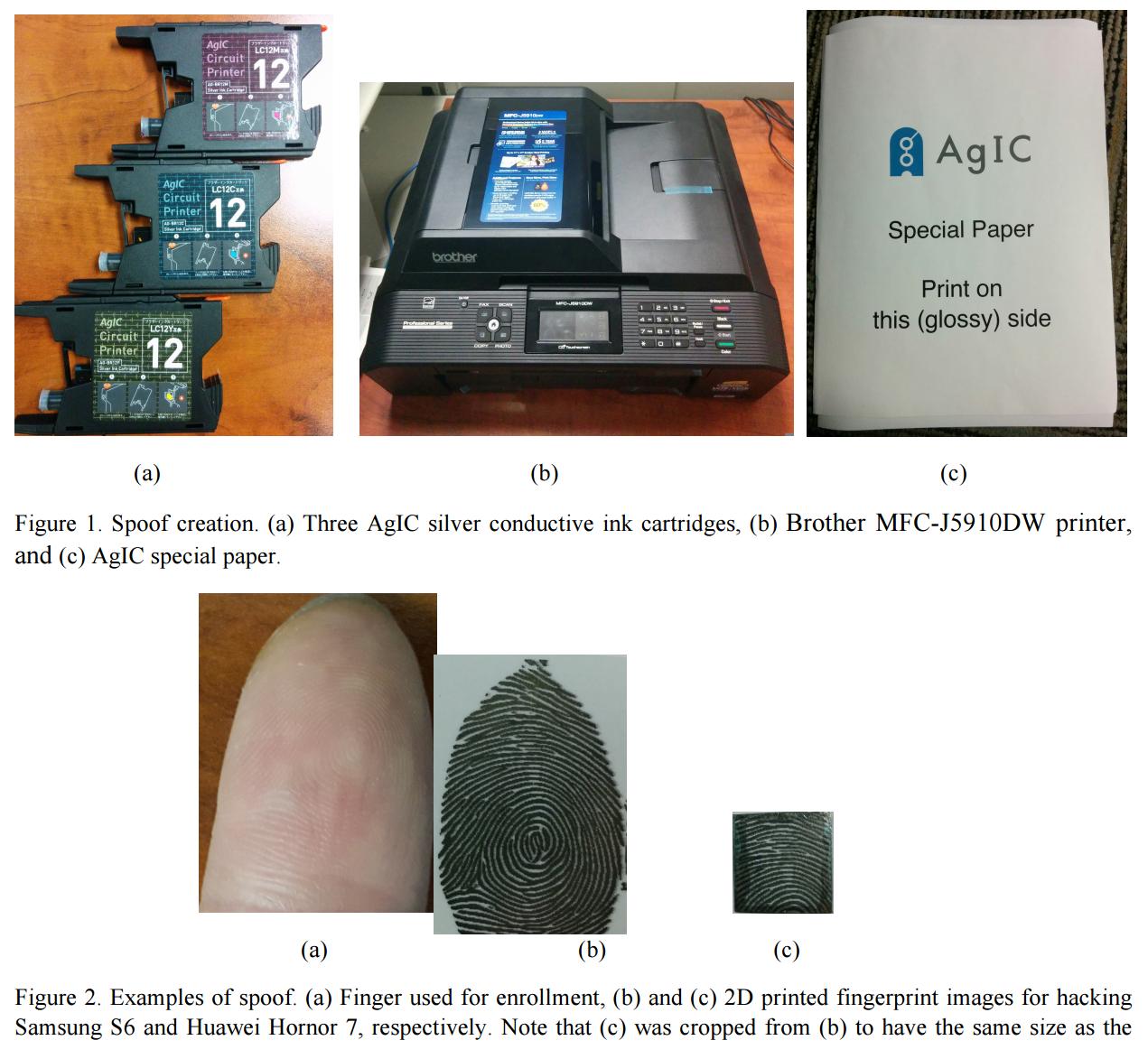

Видео: взлом датчика отпечатков пальцев Samsung Galaxy S6 и Huawei Honor 7 с помощью обычного принтера

Двое исследователей с Факультета компьютерных наук и инженерии Мичиганского университета разработали простой и быстрый способ подмены отпечатков пальцев — весь процесс занимает до пятнадцати минут. Всё оборудование для взлома стоит всего пятьсот долларов — это принтер, токопроводящие чернила и специальная бумага.

Первый телефон со сканером отпечатка пальцев выпустила компания Pantech в 2004 году — Pantech GI100. Устройство сохраняло ключи для каждого из десяти пальцев, чтобы владелец гаджета мог настроить активацию секретных номеров при прижатии определённого пальца. После того, как сканер установила Apple в iPhone 5S в 2013 году, технология приобрела большую популярность. Её использовали в смартфонах Samsung Galaxy, HTC One Mas, Meizu MX4 Pro и других.

Pantech GI100

Для взлома исследователи использовали обычный струйный принтер, три картриджа с серебряными токопроводящими чернилами и специальную бумагу. Нужно получить отпечаток пальца владельца телефона, отсканировать его, развернуть по горизонтали и напечатать на глянцевой стороне AgIC-бумаги. Затем нужно вырезать отпечаток и поместить его на сканер отпечатка пальца.

Что нужно для взлома (скриншот из опубликованного исследования)

Samsung Galaxy S6 и Huawei Honor 7 уже были взломаны таким способом, утверждают исследователи. При этом Samsung взломать было легко, а для Huawei потребовалось больше попыток. Но в любом случае было нужно пятнадцать минут.

Результаты исследования команда опубликовала на сайте университета.

Источник: habr.com

Взломайте сканер отпечатков пальцев, чтобы очень быстро разблокировать устройство Samsung

Сканер отпечатков пальцев под дисплеем всегда был одной из самых интересных вещей, которые происходили в последнее время на рынке смартфонов. Примерно два года назад мы видели модели и демонстрации этой технологии, а сейчас даже в смартфонах среднего класса есть сканер отпечатков пальцев под дисплеем. Однако читатели должны отметить, что в смартфонах используются два типа технологий отпечатков пальцев.

В основном есть сканер отпечатков пальцев на основе оптики, а другой ультразвуковой сканер отпечатков пальцев. Последний используется преимущественно в смартфонах Samsung. Разница между ними в том, что оптический сканер работает довольно быстро, а ультразвуковой отпечаток пальца немного медленнее. Но с точки зрения безопасности технология ультразвукового сканирования отпечатков пальцев надежнее оптических технологий.

Интересно, что есть пользователи Samsung, которые хотели бы, чтобы сканер отпечатков пальцев на их телефонах был немного быстрее, поскольку у него есть несколько поколений этой технологии ультразвукового сканирования отпечатков пальцев, тем не менее, он кажется немного медленным и не так много улучшений с точки зрения скорости. Однако в наших рукавах есть хитрость, которая может творить чудеса и позволяет очень быстро разблокировать телефон Samsung с помощью ультразвукового сканера отпечатков пальцев. Если это вас зацепило, давайте сразу перейдем к самой статье:

Телефоны Samsung с ультразвуковым сканером отпечатков пальцев

Ниже приведен список телефонов Samsung, поддерживающих технологию ультразвукового сканирования отпечатков пальцев:

- Samsung Галактика S10

- Samsung Galaxy S10 Plus

- Samsung Galaxy S10 Plus 5G

- Samsung Galaxy Note 10

- Samsung Galaxy Note 10 Plus

- Samsung Galaxy S20

- Samsung Galaxy S20 Plus

- Samsung Galaxy S20 Plus 5G

- Samsung Galaxy S20 Ультра

Взломайте сканер отпечатков пальцев, чтобы очень быстро разблокировать устройство Samsung

Выполните следующие действия, чтобы быстро разблокировать телефон Samsung с помощью ультразвукового датчика отпечатков пальцев:

- Откройте на телефоне меню настроек

- Вам нужно найти Оптимизировать использование батареи

- Фильтр для всех приложений

- Вам нужно поискать com.samsung.android.biometric.

- Затем выключитеоптимизацию батареи

- Это оно!

Тем не менее, читатели должны помнить об этом, поскольку пользователи сообщают, что этот трюк работает более эффективно с вариантами Snapdragon телефонов Samsung Galaxy с ультразвуковыми сканерами отпечатков пальцев. Докажите, что мы ошибаемся, и дайте нам знать в комментариях ниже, помогло ли это и в вашем варианте Exynos. До следующего поста… Ура!

Источник: osvoenie-pk.ru