Будем считать, что читатель этой статьи столкнулся с кражей своих доступов к телеграм каналу. Кратко расскажу мою историю кражи канала и дам пошаговый план действий, как вернуть украденный доступ и что делать, чтоб этого больше не повторилось.

⚠️ Не скачивайте и не открывайте присылаемые архивы!

Вечером 8-го января приходит сообщение от рекламного менеджера из Яндекс на запрос покупки рекламы (размещение поста). Условия странные. Сам пост надо найти в присланном архиве. Читаю диалог с телефона. Разумеется, это скам, подумал я, и закрыл диалог, попросив прислать пост текстом.

Автоматическая загрузка файлов из телеграмм.

Следующий день. Сажусь утром 9 января за ноутбук поработать. Вдруг замечаю, что вчерашний диалог тут же проснулся. Просит все же посмотреть, что черном ящике в архиве? Открываю диалог уже на ноутбуке.

Присланный файл автоматически скачивается и открывается из-за настроек телеграм. (Не придав этому значение, через час я потеряю все доступы). Заметил, что пароль в телеграмм клауд привязан к чужой почте. Осознав, что что-то не так, я сбросил все активные сессии. Среди них, кстати, была одна незнакомая. (По-честному говоря, возможно я случайно кликнул тогда по скачанному архиву, когда заметил его, точно не вспомню). Операционная система Windows.

12 Самых Жутких Прерываний Эфира в Истории

Реакция выше не помогла. Очень скоро я теряю все доступы к блогам и каналам. И даже больше не могу войти в телеграм. Восстановив доступ по номеру, получаю чистый профиль с удаленной историей переписок. Полностью чистый профиль. А во всех моих блогах закрыты комментарии. Полностью изолирован.

А главное, мой личный блок про Data Science больше не мой.

Так это трендовый развод!

Спустя время узнаю, что это, оказывается, один из очень популярных разводов. Причем, очень качественный, если уж даже крупные техно блогеры на это подаются. Где была их двух факторная авторизация?

Допустим, ты все же лопухнулся. Что делать?

Вот список того, что сделал я, и, мне кажется, это оказалось самым полезным.

- Не паникуй. Все доступы вполне реально вернуть, но надо действовать оперативно.

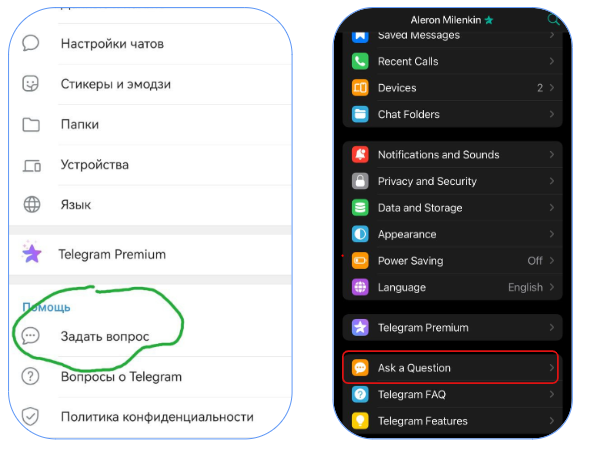

- Пишем в поддержку и подробно объясняем, что случилось. Пример письма и почты ниже. Не забывайте указывать название канала и номер владельца. Писать можно на английском и русском. Ибо поддержка телеграмм раскидана по всему миру.

- Создаем новый канал, куда пишем пост с объяснением произошедшего. В идеале с доказательством, что это вы настоящий. Оповещаем свою аудиторию любыми способами, что вас взломали. (Через ваших друзей, подписчиков и другие источники). Мне помогли друзья блогеры из моей тематики.

- Просим друзей продублировать информацию в поддержку. Не знаю, есть ли приоритезация в зависимости от премиум подписки, но финальный ответ пришел другу без премиум подписки.

- Начинаем просить знакомых накидывать страйки (жалобы) на украденный канал и указывать причину — мошенничество. Если через ваш канал начнут рекламировать какой-нибудь скам, то считайте — вам повезло. Быстрее вернете доступы. Если нет, то реакция поддержки Телеграм будет медленнее.

Быстро вернули? Ждал месяц.

Кому-то возвращают через считанные часы. Кому-то через пару недель. Мне понадобился месяц. Очень повезло, что весь этот месяц у меня был пожар по работе и проектам, поэтому думать про основной блог оставалось не много времени.

Все свои мысли и новости я писал во второй мини блог, который спустя неделю составлял 10% от численности основного. Спасибо друзьям.

Суровые времена требуют суровых решений. Что помогло?

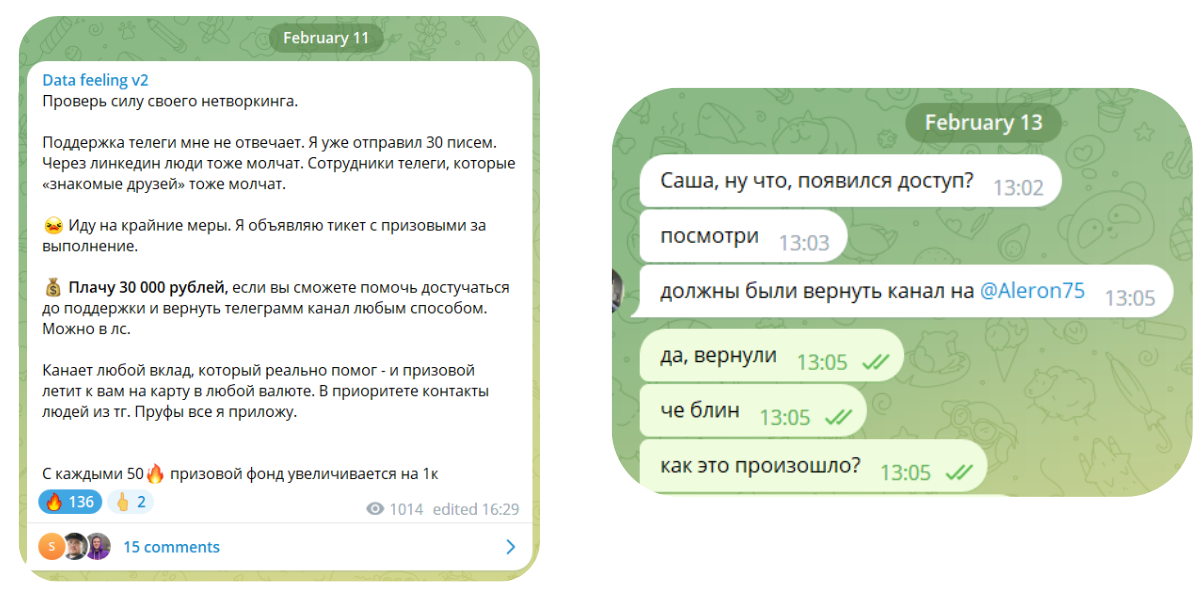

Спустя почти месяц понял, что надо сделать новый рывок и вернуть уже доступы. На этот момент у меня было отправлено 40 писем в поддержку. Накидано на старый канал ~150 страйков, проведено два свидания с сотрудницами телеги, но ответа из поддержки все еще не было. Что ж, давайте сделаем конкурс с призовым!

Профилактика. Риски. Лайфаки.

А сейчас я сделаю так, чтоб взломать вас было чертовски сложно.

- Активируйте двух-факторную аутентификацию. Это дело одной минуты никак не влияющие на удобство пользования телеграм. Зато вас будет крайне сложно взломать. Очень выгодная инвестиция.

- Почувствовали, что что-то не так? Сбросьте все активные сессии. В моем случае, это не дало использовать мой канал для дальнейшего мошенничества.

- Не светите нигде аккаунт владельца блога или чата. Для комуникации с комьюнити или рекламодателями создайте другой аккаунт. Такой аккаунт в случае взлома приведет к меньшему числу проблем. Настройте на нем двух-факторную тоже!

- Если у вас сетка из нескольких чатов/групп, то дайте админку надежным друзьям, родственникам или сотрудникам. Так в случае взлома, у вас останется возможность влиять на ситуацию. Мне лично такой подход помог весь месяц продолжать принимать заявки на рекламу в других блогах, где мой аккунт владельца был удален.

- Сотрудничайте с блогерами вашей тематики. Не бойтесь рассказать аудитории про коллег «по цеху». Так вы сможете в случае проблемы оповестить свою аудиторию через других блогеров. Не знаю, что бы я делал без этого пункта.

- Не скачивайте и уж точно не открывайте присылаемые файлы сомнительного происхождения! Можно даже отключить автоскачивание, чтоб еще больше снизить риски.

Спасибо за внимание! Удачи!

Источник: habr.com

Хакеры выходят в эфир

Жители российских регионов снова услышали фейковые сигналы воздушной тревоги: они появились в эфире некоторых радиостанций и телеканалов в Тульской и Московской областях, а также в Краснодаре, Воронеже, Казани и некоторых других городах, сообщают СМИ и очевидцы. Женский голос предупреждал о возможности ракетного удара и просил проследовать в укрытие. В МЧС заверили, что информация о тревоге ложная. По данным ведомства, злоумышленники смогли взломать серверы некоторых радио и телеканалов.

Выйти из полноэкранного режима

Развернуть на весь экран

Фото: Эмин Джафаров, Коммерсантъ

Как происходят подобные атаки “Ъ FM” рассказал директор и партнер компании «ИТ-Резерв» Павел Мясоедов: «Сам по себе эфир складывается из определенного количества записей, которые подтягиваются программным обеспечением на радиостанции с хранилищ. Они могут находиться и во внутреннем, и во внешнем контуре. Соответственно, существуют определенные каналы связи между разными элементами ПО, это если очень упрощать. И эти отдельные каналы связи могут в недостаточной мере защищаться.

Злоумышленники находят так называемые бэкдоры там, где никто и не думал, что их будут искать. В течение какого-то периода времени на радиостанции ничего не происходит, а затем, когда киберпреступник хочет посеять панику, он уже использует эту уязвимость, либо заблаговременно туда что-то загружая, либо в нужный момент атакуя.

То есть доступ к этим каналам хакеры могут иметь достаточно долго, просто в нужный момент времени они его используют.

Что касается последних инцидентов, то они связаны в первую очередь с тем, что в течение долгих лет программное обеспечение радиостанций и вообще трафик не подвергался никаким атакам. Мы знаем, что телевизионные каналы периодически взламывались на протяжении предыдущих десятилетий, а вот с радио подобного не происходило».

Как хакеры поймали волну

Это уже не первая подобная атака на региональные СМИ. Ранее ложный сигнал о воздушной тревоге получили радиослушатели некоторых станций в Воронежской, Белгородской и Курганской областях, а в Крыму хакеры пустили в эфире взломанных каналов гимн Украины.

Защититься от подобных атак возможно, однако региональным СМИ не всегда хватает для этого ресурсов, отметил консультант по интернет-безопасности компании Positive Technologies Алексей Лукацкий: «Обнаружить взлом можно при условии построения так называемой функции мониторинга кибербезопасности. Она заключается в том, что IT-сотрудники радио либо внешние специалисты, нанятые редакцией, занимаются круглосуточным контролем и по определенным признакам выявляют факт проникновения внутрь компьютерной сети и замену одних файлов на другие.

Если такая работа выстроена, то и обнаружить проникновение можно достаточно оперативно до того момента, пока чужеродные файлы не будут пущены в эфир. Если же такая работа не ведется, и безопасность строится по реактивному принципу, то есть реагируем только тогда, когда что-то произошло, то, к сожалению, такие случаи могут неоднократно происходить.

Между тем для региональных радио- и телевизионных станций такой мониторинг не всегда возможен, поэтому им остается заниматься базовой компьютерной гигиеной. Это тоже даст очень неплохой выхлоп и повысит защищенность и теле-, и радиовещания. Но для крупных федеральных сетей мониторинг сегодня является неким обязательным условием для того, чтобы своевременно выявлять такого рода факты».

Как хакеры-дилетанты повышают квалификацию

При этом в некоторых регионах официально тестируют систему оповещения и информирования населения. Пресс-служба правительства Ростовской области, например, собирается провести ее 1 марта.

Новости в вашем ритме — Telegram-канал «Ъ FM».

- Елена Иванова подписаться отписаться

Источник: www.kommersant.ru

Как раскодировать каналы на спутниковом телевидении?

Все как обычно: лень и нежелание тратить дополнительных денег. Достаточно бы было нанять специалиста и разработать собственный метод шифрования данных и всё, их канал стал бы неуязвим для подобного просмотра (кстати, некоторые каналы так и сделали, оттого и не все декодируются, хотя умный человек все может — учтите, что порой, все дело в том, что ключ ещё не подобрали).

Но большинство использует стандартные методы криптации на вроде Nagravision, Seca 1, Seca 2, Irdeto, Betacrypt, VIACCESS 1, VIACCESS 2, VIACCESS 2.3, VIACCESS 2.5, CONAX и др. Естественно их уже давно научились подбирать, а некоторые пираты настолько обнаглели, что стали выпускать карты доступа в промышленных размерах ;), о них я тоже ниже расскажу (о картах, а не пиратах). Так почему же работают описанная ниже система?

Ведь мы не используем никаких карт. Ну, ответ вы уже, наверное, сами поняли: ничто не мешает использовать процессор компьютера, а не ресивера, который считывает код с файла, а не карты. Принцип тот же, носитель другой.