Последняя статья из серии про мультикаст. Рассмотрим особенности мультикастовых MAC адресов, IGMP Snooping и Multicast VLAN Replication.

Мультикаст на канальном уровне

Итак, позади долгая трудовая неделя с недосыпами, переработками, тестами — вы успешно внедрили мультикаст и удовлетворили клиентов, директора и отдел продаж.

Пятница — не самый плохой день, чтобы обозреть творение и позволить себе приятный отдых.

Но ваш послеобеденный сон вдруг потревожил звонок техподдержки, потом ещё один и ещё — ничего не работает, всё сломалось. Проверяете — идут потери, разрывы. Всё сходится на одном сегменте из нескольких коммутаторов.

Расчехлили SSH, проверили CPU, проверили утилизацию интерфейсов и волосы дыбом — загрузка почти под 100% на всех интерфейсах одного VLAN’а. Петля! Но откуда ей взяться, если никаких работ не проводилось? Минут 10 проверки и вы заметили, что на восходящем интерфейсе к ядру у вас много входящего трафика, а на всех нисходящих к клиентам — исходящего. Для петли это тоже характерно, но как-то подозрительно: внедрили мультикаст, никаких работ по переключению не делали и скачок только в одном направлении.

Что такое MAC — адрес и как его узнать?

Проверили список мультикастовых групп на маршрутизаторе — а там подписка на все возможные каналы и все на один порт — естественно, тот, который ведёт в этот сегмент.

Дотошное расследование показало, что компьютер клиента заражён и рассылает IGMP Query на все мультикастовые адреса подряд.

Потери пакетов начались, потому что коммутаторам пришлось пропускать через себя огромный объём трафика. Это вызвало переполнение буферов интерфейсов.

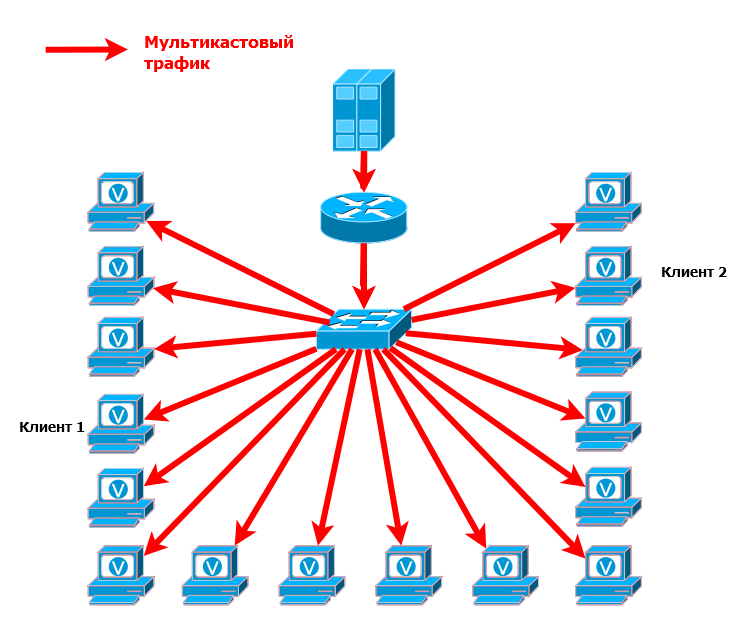

Главный вопрос — почему трафик одного клиента начал копироваться во все порты?

Причина этого кроется в природе мультикастовых MAC-адресов. Дело в том, пространство мультикастовых IP-адресов специальным образом отображается в пространство мультикастовых MAC-адресов. И загвоздка в том, что они никогда не будут использоваться в качестве MAC-адреса источника, а следовательно, не будут изучены коммутатором и занесены в таблицу MAC-адресов.

А как поступает коммутатор с кадрами, адрес назначения которых не изучен? Он их рассылает во все порты. Что и произошло.

Это действие по умолчанию.

Мультикастовые MAC-адреса

Так какие же MAC-адреса получателей подставляются в заголовок Ethernet таких пакетов? Широковещательные? Нет. Существует специальный диапазон MAC-адресов, в которые отображаются мультикастовые IP-адреса.

Эти специальные адреса начинаются так: 0x01005e и следующий 25-й бит должен быть 0 (попробуйте ответить, почему так). Остальные 23 бита (напомню, всего их в МАС-адресе 48) переносятся из IP-адреса.

Здесь кроется некоторая не очень серьёзная, но проблема. Диапазон мультикастовых адресов определяется маской 224.0.0.0/4, это означает, что первые 4 бита зарезервированы: 1110, а оставшиеся 28 бит могут меняться. То есть у нас 2^28 мультикастовых IP-адресов и только 2^23 MAC-адресов — для отображения 1 в 1 не хватает 5 бит. Поэтому берутся просто последние 23 бита IP-адреса и один в один переносятся в MAC-адрес, остальные 5 отбрасываются.

Фактически это означает, что в один мультикастовый MAC-адрес будет отображаться 2^5=32 IP-адреса. Например, группы 224.0.0.1, 224.128.0.1, 225.0.0.1 и так до 239.128.0.1 все будут отображаться в один MAC-адрес 0100:5e00:0001.

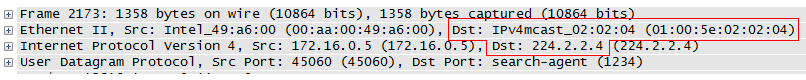

Если взять в пример дамп потокового видео, то можно увидеть:

IP адрес — 224.2.2.4, MAC-адрес: 01:00:5E:02:02:04.

Есть также другие мультикастовые MAC-адреса, которые никак не относятся к IPv4-мультикаст (клик). Все они, кстати, характеризуются тем, что последний бит первого октета равен 1.

Естественно, ни на одной сетевой карте, не может быть настроен такой MAC-адрес, поэтому он никогда не будет в поле Source MAC Ethernet-кадра и никогда не попадёт в таблицу MAC-адресов. Значит такие кадры должны рассылаться как любой Unknown Unicast во все порты VLAN’а.

Всего, что мы рассматривали прежде, вполне достаточно для полноценной передачи любого мультикастового трафика от потокового видео до биржевых котировок. Но неужели мы в своём почти совершенном мире будем мирится с таким безобразием, как широковещательная передача того, что можно было бы передать избранным?

Вовсе нет. Специально для перфекционистов придуман механизм IGMP Snooping.

IGMP Snooping

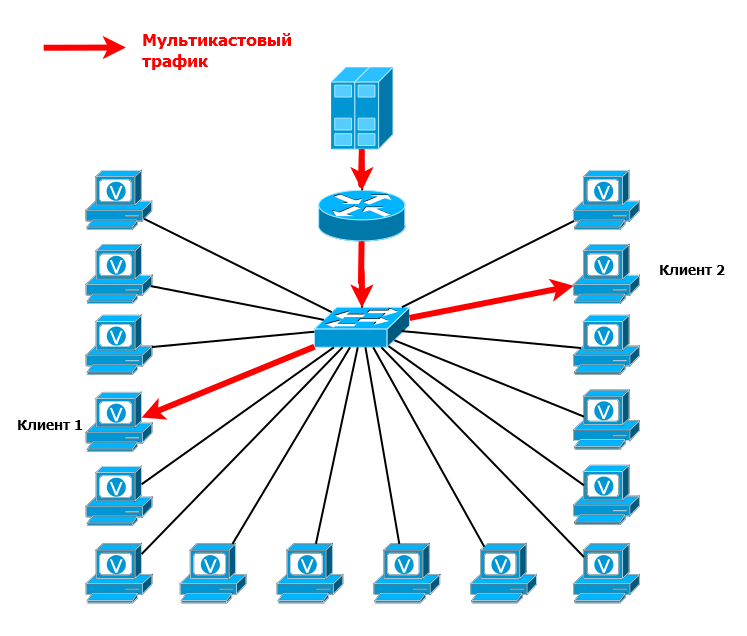

Идея очень простая — коммутатор «слушает» проходящие через него IGMP-пакеты.

Для каждой группы отдельно он ведёт таблицу восходящих и нисходящих портов.

Если с порта пришёл IGMP Report для группы, значит там клиент, коммутатор добавляет его в список нисходящих для этой группы.

Если с порта пришёл IGMP Query для группы, значит там маршрутизатор, коммутатор добавляет его в список восходящих.

Таким образом формируется таблица передачи мультикастового трафика на канальном уровне.

В итоге, когда сверху приходит мультикастовый поток, он копируется только в нисходящие интерфейсы. Если на 16-портовом коммутаторе только два клиента, только им и будет доставлен трафик.

Гениальность этой идеи заканчивается тогда, когда мы задумываемся о её природе. Механизм предполагает, что коммутатор должен прослушивать трафик на 3-м уровне.

Впрочем, IGMP Snooping ни в какое сравнение не идёт с NAT по степени игнорирования принципов сетевого взаимодействия. Тем более, кроме экономии в ресурсах, он несёт в себе массу менее очевидных возможностей. Да и в общем-то в современном мире, коммутатор, который умеет заглядывать внутрь IP — явление не исключительное.

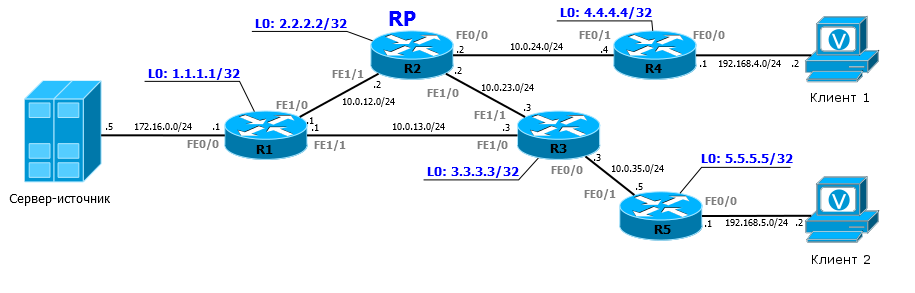

Задача № 3

Сервер 172.16.0.5 передает мультикаст трафик на группы 239.1.1.1, 239.2.2.2 и 239.0.0.x.

Настроить сеть таким образом, чтобы:

- клиент 1 не мог присоединиться к группе 239.2.2.2. Но при этом мог присоединиться к группе 239.0.0.x.

- клиент 2 не мог присоединиться к группе 239.1.1.1. Но при этом мог присоединиться к группе 239.0.0.x.

R1

ip multicast-routing ! interface Loopback0 ip address 1.1.1.1 255.255.255.255 ip router isis ! interface FastEthernet0/0 ip address 172.16.0.1 255.255.255.0 ip pim sparse-mode ip router isis ! interface FastEthernet1/0 ip address 10.0.12.1 255.255.255.0 ip pim sparse-mode ip router isis ! interface FastEthernet1/1 ip address 10.0.13.1 255.255.255.0 ip pim sparse-mode ip router isis ! router isis net 10.0000.0000.0001.00 ! ip pim rp-address 2.2.2.2

R2

ip multicast-routing interface Loopback0 ip address 2.2.2.2 255.255.255.255 ip pim sparse-mode ip router isis ! interface FastEthernet0/0 description to R4 ip address 10.0.24.2 255.255.255.0 ip pim sparse-mode ip router isis ! interface FastEthernet1/0 description to R3 ip address 10.0.23.2 255.255.255.0 ip pim sparse-mode ip router isis ! interface FastEthernet1/1 description to R1 ip address 10.0.12.2 255.255.255.0 ip pim sparse-mode ip router isis ! router isis net 10.0000.0000.0002.00 ! ip pim rp-address 2.2.2.2

R3

ip multicast-routing ! interface Loopback0 ip address 3.3.3.3 255.255.255.255 ip router isis ! interface FastEthernet0/0 description to R5 ip address 10.0.35.3 255.255.255.0 ip pim sparse-mode ip router isis ! interface FastEthernet1/0 description to R1 ip address 10.0.13.3 255.255.255.0 ip pim sparse-mode ip router isis ! interface FastEthernet1/1 ip address 10.0.23.3 255.255.255.0 ip pim sparse-mode ip router isis ! router isis net 10.0000.0000.0003.00 ! ip pim rp-address 2.2.2.2

R4

ip multicast-routing ! interface Loopback0 ip address 4.4.4.4 255.255.255.255 ip router isis ! interface FastEthernet0/0 description to Client1 ip address 192.168.4.1 255.255.255.0 ip pim sparse-mode ip router isis ! interface FastEthernet0/1 description to R2 ip address 10.0.24.4 255.255.255.0 ip pim sparse-mode ip router isis ! router isis net 10.0000.0000.0004.00 ! ip pim rp-address 2.2.2.2

R5

ip multicast-routing ! interface Loopback0 ip address 5.5.5.5 255.255.255.255 ip router isis ! interface FastEthernet0/0 description to Client2 ip address 192.168.5.1 255.255.255.0 ip pim sparse-mode ip router isis ! interface FastEthernet0/1 description to R3 ip address 10.0.35.5 255.255.255.0 ip pim sparse-mode ip router isis ! router isis net 10.0000.0000.0005.00 ! ip pim rp-address 2.2.2.2

IGMP Snooping Proxy

У пытливого читателя может возникнуть вопрос по тому, как IGMP Snooping узнаёт все клиентские порты, учитывая, что на IGMP Query отвечает только один самый быстрый клиент, как мы говорили выше. А очень просто: IGMP Snooping не позволяет сообщениям Report ходить между клиентами. Они отправляются только в восходящие порты к маршрутизаторам. Не видя Report от других получателей этой группы, клиент обязан ответить на Query в течение Max Response Time, указанном в этом Query.

В итоге в сети на 1000 узлов на один IGMP Query в течение секунд 10 (обычное значение Max Response Time) придёт 1000 Report’ов маршрутизатору. Хотя ему достаточно было бы и одного для каждой группы.

И происходит это каждую минуту.

В этом случае можно настроить проксирование IGMP-запросов. Тогда коммутатор не просто «слушает» проходящие пакеты, он их перехватывает.

Правила работы IGMP Snooping могут отличаться для разных производителей. Поэтому рассмотрим их концептуально:

- Если на коммутатор приходит самый первый запрос Report на группу, он отправляется вверх к маршрутизатору, а интерфейс вносится в список нисходящих. Если же такая группа уже есть, интерфейс просто добавляется в список нисходящих, а Report уничтожается.

- Если на коммутатор приходит самый последний Leave, то есть других клиентов нет, этот Leave будет отправлен на маршрутизатор, а интерфейс удаляется из списка нисходящих. В противном случае просто удаляется интерфейс, Leave уничтожается.

- Если IGMP Query приходит от маршрутизатора, коммутатор перехватывает его, отправляет в ответ IGMP Report для всех групп, которые в данный момент имеют получателей.

А дальше, в зависимости от настроек и производителя, либо этот же самый Query рассылается во все клиентские порты, либо коммутатор блокирует запрос от маршрутизатора и сам выступает в роли Querier, периодически опрашивая всех получателей.

Таким образом снижается и доля лишнего служебного трафика в сети и нагрузка на маршрутизатор.

Multicast VLAN Replication

Сокращённо MVR. Это механизм для тех провайдеров, кто практикует VLAN-per-user, например.

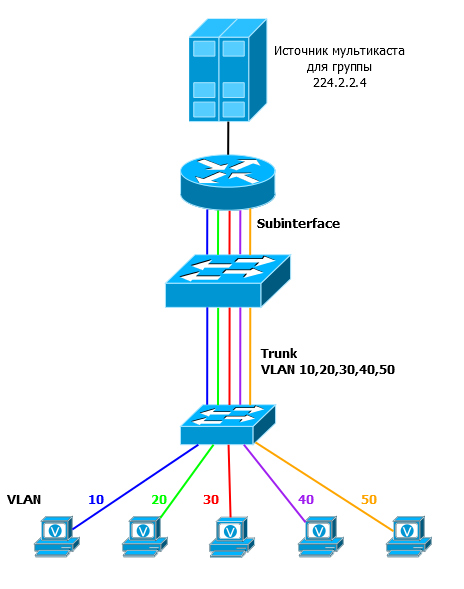

Вот типичный пример сети, где MVR жизненно необходим:

5 клиентов в разных VLAN’ах, и все хотят получать мультикастовый трафик одной группы 224.2.2.4. При этом клиенты должны оставаться изолированными друг от друга.

IGMP Snooping учитывает, разумеется и VLAN’ы. Если пять клиентов в разных VLAN’ах запрашивают одну группу — это будет пять разных таблиц. Соответственно и к маршрутизатору идут 5 запросов на подключение к группе. И каждый сабинтерфейс из этих пяти на маршрутизаторе будет добавлен отдельно в OIL. То есть получив 1 поток для группы 224.2.2.4 он отправит 5 копий, несмотря на то, что все они идут в один сегмент.

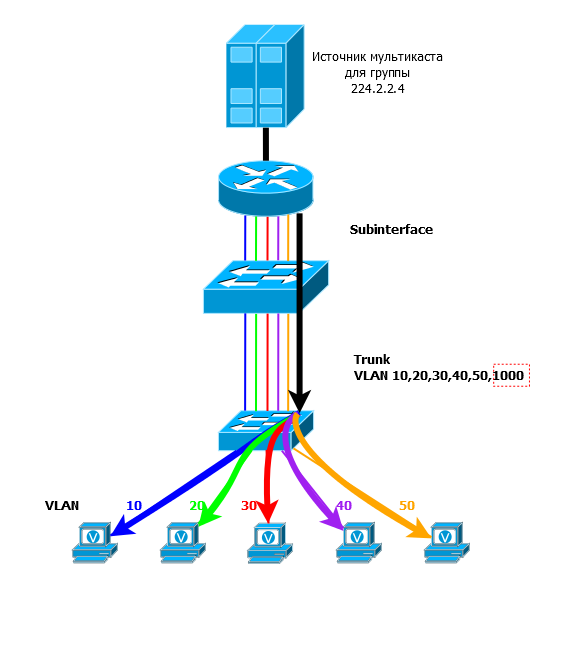

Для решения этой проблемы и был разработан механизм Multicast VLAN Replication.

Вводится дополнительный VLAN — Multicast VLAN — в нём, соответственно, будет передаваться мультикастовый поток. Он «проброшен» непосредственно до последнего коммутатора, где трафик из него копируется во все клиентские интерфейсы, которые хотят получать этот трафик — это и есть репликация.

В зависимости от реализации репликация из Multicast VLAN может производиться в User-VLAN или в определённые физические интерфейсы.

А что с IGMP-сообщениями? Query от маршрутизатора, естественно, приходит по мультикастовому VLAN’у. Коммутатор их рассылает в клиентские порты. Когда Report или Leave приходит от клиента, коммутатор проверяет откуда именно (VLAN, интерфейс) и, если необходимо, перенаправляет в мультикастовый VLAN.

Таким образом обычный трафик изолирован и по-прежнему ходит до маршрутизатора в пользовательском VLAN’е. А мультикастовый трафик и IGMP-пакеты передаются в Multicast VLAN.

На оборудовании Cisco MVR и IGMP Snooping настраиваются независимо. То есть можно отключить один и второй будет работать. Вообще же MVR основан на IGMP Snooping и на коммутаторах других производителей для работы MVR может быть обязательным включение IGMP Snooping.

Кроме того, IGMP Snooping позволяет осуществлять на коммутаторах фильтрацию трафика, ограничивать количество групп, доступных пользователю, включение IGMP Querier, статическую настройку восходящих портов, перманентное подключение к какой-либо группе (этот сценарий есть в сопутствующем видео), быструю реакцию на изменение топологии путём рассылки дополнительных Query, SSM-Mapping для IGMPv2 и т.д.

Заканчивая разговор об IGMP Snooping, хочется повторить — это необязательный функционал — всё и без него будет работать. Но это сделает сеть более предсказуемой, а жизнь инженера спокойнее.

Однако все плюсы IGMP Snooping можно обернуть и против себя. Один такой выдающийся случай можно почитать по ссылке.

К слову у той же Cisco есть протокол CGMP — аналог IGMP, который не нарушает принципы работы коммутатора, но он проприетарный и не сказать, что широко распространённый.

Итак, мой неутомимый читатель, мы приближаемся к концу выпуска и напоследок хочется показать, как может быть реализована услуга IPTV на стороне клиента.

Самый простой способ, к которому мы уже не раз обращались в этой статье — запустить плеер, который может принять мультикастовый поток из сети. На нём можно вручную задать IP-адрес группы и наслаждаться видео.

Другой программный вариант, который часто используют провайдеры — специальное приложение, обычно весьма кастомное, в котором зашит набор каналов, используемых в сети провайдера. Нет необходимости что-то задавать вручную — нужно просто переключать каналы кнопками.

Оба эти способа дают возможность смотреть потоковое видео только на компьютере.

Третий же вариант позволяет использовать телевизор, причём как правило, любой. Для этого в доме клиента ставит так называемый Set-Top-Box (STB) — коробочка, устанавливаемая на телевизор. Это шелезяка, которая включается в абонентскую линию и разделяет трафик: обычный юникаст она отдаёт в Ethernet или WiFi, чтобы клиенты имели доступ в Интернет, а мультикастовый поток передаётся на телевизор через кабель (DVI, RGB, антенный итд.).

Часто вы, кстати, можете увидеть рекламу, где провайдер предлагает свои приставки для подключения телевидения — это и есть те самые STB

Задача 4

Напоследок нетривиальная задачка по мультикасту (авторы не мы, в ответах будет ссылка на оригинал).

Самая простая схема:

С одной стороны сервер-источник, с другой — компьютер, который готов принимать трафик.

Адрес мультикастового потока вы можете устанавливать сами.

И соответственно, два вопроса:

- Что нужно сделать, чтобы компьютер мог получать поток и при этом не прибегать к мультикастовой маршрутизации?

- Допустим, вы вообще не знаете, что такое мультикаст и не можете его настраивать, как передать поток от сервера к компьютеру?

Задача легко ищется в поисковике, но попробуйте решить её сами.

Незатронутыми в статье остались междоменная маршрутизация мультикастового трафика (MSDP, MBGP, BGMP), балансировка нагрузки между RP (Anycast RP), PGM, проприетарные протоколы. Но, я думаю, имея как точку старта эту статью, разобраться в остальном не составит труда.

Источник: radioprog.ru

Mac что это?

MAC-адрес — это уникальный идентификатор, который присваивается каждой единице сетевого оборудования и позволяет идентифицировать каждую точку подключения, каждый узел сети и доставлять данные только для корректной передачи данных и предоставления услуг.

Что такое MAC адрес простыми словами?

MAC — адрес представляет собой уникальную комбинацию цифр и букв длиной 48 символов. Фактически, это аппаратный номер оборудования (компьютера, сервера, роутера, порта коммутатора, да чего угодно), который, внимание, присваивается сетевой карте устройства еще на фабрике, то есть в момент производства.

Кто присваивает мак адрес?

Каждый производитель устройств, имеющих в составе WiFi-модуль, получает в координирующем комитете диапазон таких адресов и на производстве присваивает каждому устройству уникальный MAC-адрес из полученного диапазона.

Каким должен быть мак адрес?

MAC-адрес всегда записывается в виде последовательности из 12 шестнадцатеричных цифр, но разделители могут отличаться. Иногда цифры записываются подряд, иногда через знак минус, иногда через двоеточие. В интерфейсе нашей базы можно использовать два последних варианта, например: 00:E0:18:C3:11:89 или 00-E0-18-C3-11-89.

Где используется мак адрес?

MAC адрес или физический адрес используется для уникальной идентификации устройств в локальной сети. Он записывается на заводе-производителе в постоянную (энергонезависимую) память устройства, например сетевой карты или маршрутизатора. Это своего рода паспорт Вашего оборудования.

Что будет если поменять мак адрес?

Измените свой MAC-адрес, и сможете снова пользоваться сетью бесплатно (такие Wi-Fi сети так же могут отслеживать пользователей по cookies в браузерах или использовать систему учётных записей). Отслеживание устройств: Поскольку MAC-адрес уникален, его можно использовать для того, чтобы отследить вас.

Что такое тип мас адреса?

МАС адрес (media access control address) – уникальный идентификатор, назначенный сетевому адаптеру, применяется в сетях стандартов IEEE 802, в основном Ethernet, Wi-Fi и Bluetooth. Официально он называется «идентификатором типа EUI-48». Из названия очевидно, что адрес имеет длину в 48 бит, т. е.

Как узнать свой мак адрес на телефоне?

- Зайдите в Настройки — О телефоне.

- Пролистайте страницу информации о телефоне вниз, там вы увидите MAC-адрес Wi-Fi и MAC-адрес Bluetooth вашего Android.

Как правильно вводить мак адрес?

Выберите правой кнопкой мыши сетевой адаптер, который нужно настроить и в контекстном меню нажмите Свойства. В открывшемся диалоговом окне перейдите во вкладку Дополнительно, в блоке Свойство выберите Сетевой адрес(Это и есть MAC-адрес) и в поле значение введите новый физический адрес устройства.

Когда присваивается MAC адрес устройства?

MAC-адрес является уникальным цифровым идентификатором устройства, которое имеет выход в сеть. Его присваивают сетевой карте в ходе изготовления, поэтому это адрес карты, а не всего компьютера.

Как узнать MAC адрес ТВ приставки?

MAC адрес напечатан на этикетке, и размещен на внешней стороне коробки от приставки или внизу под приставкой.

Как узнать LAN MAC адрес?

Как найти MAC-адрес через командную строку

Нажимаем комбинацию клавиш Win + R и в появившемся меню вводим cmd. После подтверждения запустится командная строка. Вводим getmac. Отобразится физический адрес, который и является MAC-адресом.

Сколько MAC адресов у телефона?

Узнать MAC-адрес в Android можно зайдя в «Настройки»->»О телефоне»->»Техническая информация». Выглядит он как набор из шести шестнадцатеричных чисел по два разряда (см.

Какая часть мас адреса соответствует Oui?

При чтении MAC-адреса слева направо первые шесть шестнадцатеричных цифр обозначают поставщика (производителя) данного устройства. Первые шесть шестнадцатеричных цифр (3 байта) называют также уникальным идентификатором организации (OUI).

Источник: uchetovod.ru

Всё, что вы хотели знать о МАС адресе

Всем известно, что это шесть байт, обычно отображаемых в шестнадцатеричном формате, присвоены сетевой карте на заводе, и на первый взгляд случайны. Некоторые знают, что первые три байта адреса – это идентификатор производителя, а остальные три байта им назначаются. Известно также, что можно поставить себе произвольный адрес. Многие слышали и про «рандомные адреса» в Wi-Fi.

Разберемся, что это такое.

МАС адрес (media access control address) – уникальный идентификатор, назначенный сетевому адаптеру, применяется в сетях стандартов IEEE 802, в основном Ethernet, Wi-Fi и Bluetooth. Официально он называется «идентификатором типа EUI-48». Из названия очевидно, что адрес имеет длину в 48 бит, т.е. 6 байт. Общепринятого стандарта на написание адреса нет (в противоположность IPv4 адресу, где октеты всегда разделяют точками).Обычно он записывается как шесть шестнадцатеричных чисел, разделенных двоеточием: 00:AB:CD:EF:11:22, хотя некоторые производители оборудования предпочитают запись вида 00-AB-CD-EF-11-22 и даже 00ab.cdef.1122.

Исторически адреса прошивались в ПЗУ чипсета сетевой карты без возможности их модификации без флеш-программатора, но в настоящее время адрес может быть изменен программно, из операционной системы. Задать вручную МАС адрес сетевой карте можно в Linux и MacOS (всегда), Windows (почти всегда, если позволит драйвер), Android (только рутованный); с iOS (без рута) подобный трюк невозможен.

Структура адреса

Адрес состоит из части идентификатора производителя, OUI, и идентификатора, присваиваемого производителем. Назначением идентификаторов OUI (Organizationally Unique Identifier) занимается организация IEEE. На самом деле его длина может быть не только 3 байта (24 бита), а 28 или 36 бит, из которых формируются блоки (MAC Address Block, МА) адресов типов Large (MA-L), Medium (MA-M) и Small (MA-S) соответственно. Размер выдаваемого блока, в таком случае, составит 24, 20, 12 бит или 16 млн, 1 млн, 4 тыс. штук адресов. В настоящий момент распределено порядка 38 тысяч блоков, их можно посмотреть многочисленными онлайн-инструментами, например у IEEE или Wireshark.

Кому принадлежат адреса

Несложная обработка публично доступной базы данных выгрузки IEEE даёт довольно много информации. Например, некоторые организации забрали себе много OUI блоков. Вот наши герои:

| Cisco Systems Inc | 888 | 14208 |

| Apple | 772 | 12352 |

| Samsung | 636 | 10144 |

| Huawei Technologies Co.Ltd | 606 | 9696 |

| Intel Corporation | 375 | 5776 |

| ARRIS Group Inc. | 319 | 5104 |

| Nokia Corporation | 241 | 3856 |

| Private | 232 | 2704 |

| Texas Instruments | 212 | 3392 |

| zte corporation | 198 | 3168 |

| IEEE Registration Authority | 194 | 3072 |

| Hewlett Packard | 149 | 2384 |

| Hon Hai Precision | 136 | 2176 |

| TP-LINK | 134 | 2144 |

| Dell Inc. | 123 | 1968 |

| Juniper Networks | 110 | 1760 |

| Sagemcom Broadband SAS | 97 | 1552 |

| Fiberhome Telecommunication Technologies Co. LTD | 97 | 1552 |

| Xiaomi Communications Co Ltd | 88 | 1408 |

| Guangdong Oppo Mobile Telecommunications Corp.Ltd | 82 | 1312 |

У Google их всего 40, и это не удивительно: они сами производят не так много сетевых устройств.

Блоки МА не предоставляются бесплатно, их можно приобрести за разумные деньги (без абонентской платы) за $3000, $1800 или $755 соответственно. Интересно, что за дополнительные деньги (в год) можно приобрести «сокрытие» публичной информации о выделенном блоке. Таких сейчас, как видно выше, 232.