Технологии обработки видеосигнала, наряду с беспроводными технологиями, развиваются сегодня наиболее высокими темпами. Такие темы как оцифровка, улучшение, сжатие и передача видеоинформации, освещаются в технической литературе регулярно и подробно.

Вместе с тем, над╦жная защита видеоинформации от несанкционированного доступа — вс╦ ещ╦ экзотическая тема даже для специализированных изданий. Несмотря на потребность в шифровальной технике самых разных потребителей: охранных агентств, видео- и телекомпаний — рынок устройств защиты видеоинформации до сих пор очень узок. Причины такого положения вещей заключаются, в основном, в технологии применения «стойкого крипто» к телевизионному сигналу стандартных форматов. Оговоримся сразу, что речь в этой статье пойд╦т только о над╦жной, стойкой защите видеосигнала, а не о простейших аналоговых скремблерах.

Как показал опыт, над╦жно защитить видеосигнал можно, используя только классические принципы криптографии и оперируя с оцифрованным телевизионным сигналом. Аналоговое скремблирование оставляет в «замаскированном» выходном сигнале фрагменты исходного открытого видеосигнала, поэтому скремблированный сигнал можно легко декодировать пут╦м простого анализа спектра.

Если взглянуть на задачу защиты видеосигнала с практической стороны, то в подавляющем большинстве случаев потребность в системах защиты для тех или иных объектов возникает в процессе их эксплуатации. Будь то компьютер, локальная сеть или система архивирования видеозаписей, осознание необходимости защиты возникает, как правило, только после какой-либо форс-мажорной ситуации.

Широкое развитие недорогих систем видеозаписи, которое мы сейчас наблюдаем, выражается прежде всего в том, что более 90% аппаратуры для телевизионного наблюдения является аналоговой. То есть в каналах передачи информации, от видеокамеры до устройств отображения, циркулирует только аналоговый сигнал. Поэтому для интеграции стойкой системы защиты видеоинформации в готовую систему телевизионного наблюдения приходится решать сложную задачу: сначала нужно оцифровать аналоговый сигнал, затем применить к выборкам криптографическое преобразование и, наконец, выдать в линию связи снова аналоговый сигнал. По сравнению со скремблированием, этот метод является более стойким и дорогим и требует особого подхода при проектировании.

Крипто и видео

Все ли при╦мы классической криптографии приемлемы для защиты видеоинформации? Попробуем в этом разобраться. Шифрование известно с древнейших врем╦н, а принципы защиты информации выработаны многолетней практикой. Существует довольно много литературы по классической криптографии.

Большое количество любопытных криптологических фактов можно встретить в [1], а популярное, но строгое изложение математического аппарата — в [2]. Ответы на юридические вопросы о применении криптографических технологий в России содержатся в разделе «Публикации» сервера www.lancrypto.com. Выяснить текущую ситуацию и принять участие в дискуссии по разным «околокриптологическим» темам можно на портале www.libertarium.ru. Литературы же о криптографической защите видеоинформации авторам найти не удалось.

Рассмотрим вкратце некоторые принципы шифрования с точки зрения их использования для защиты стандартного аналогового видеосигнала.

Метод замены

Шифрование последовательности значений методом замены (перестановки) предполагает отображение, скажем, множества M в множество N. В качестве примера возьм╦м простую моноалфавитную замену обычного текста. Каждой букве алфавита исходного текста при такой замене ставится в соответствие другая буква из того же алфавита. В результате получим зашифрованный текст. Общая формула моноалфавитной замены выглядит следующим образом (3):

y(i) = ax(i) + b(mod(n)),

где y(i) — i-ый символ алфавита; a и b — константы; x(i) — i-ый символ открытого текста (номер буквы в алфавите); n — длина используемого алфавита.

Известный шифр Виженера зада╦тся формулой:

y(i) = (x(i) + k(i))mod(n),

где k(i) — i-ая буква ключа, в качестве которого используется слово или фраза. Пример шифрования по Виженеру привед╦н в таблице.

Результирующий текст — шифровка «РЭЩСЪСГВФЗЧБУФАНЦОЮ» — получен следующим образом:

y(1) = (26 + 25)mod(33) = 18 = Р

у(2) = (10 + 21)mod(33) = 31 = Э

у(3) = (22 + 5)mod(33) = 27 = Щ

┘┘┘┘┘┘┘┘┘┘┘┘┘..

у(19) = (16 + 16)mod(33) = 32 = Ю

Исходный текст может быть легко расшифрован, если известна парольная фраза (ключ). Попытаемся теперь представить, что произойд╦т с видеосигналом, если зашифровать его методом замены. Как известно, стандартный телевизионный сигнал состоит из строк, образующих поля.

Рассмотрим самый неблагоприятный случай, когда в стойкой защите нуждается уже существующий аналоговый телевизионный канал. То есть c передающей стороны требуется установить модуль шифратора, а с при╦мной стороны — расшифровывающий модуль. Такое наиболее сложное преобразование будет иметь такой вид.

Тракт преобразований вносит погрешности, которые при криптографической замене имеют принципиальный характер. Погрешность АЦП и ЦАП, даже в пределах самого младшего разряда, приводит к появлению на восстановленной картинке шума, амплитуда которого может занимать весь динамический диапазон. Так, пусть открытая оцифрованная телевизионная строка имеет пикселы (элементы изображения) со значениями:

X1, X2, X3, ┘ Xi, ┘ Xn,

которые должны заменяться (согласно какому-либо закону) закрытыми значениями

Y1, Y2, Y3, ┘ Yi, ┘ Yn.

Пусть промежуточные ЦАП и АЦП вносят погрешность в пределах самого младшего разряда. Тогда открытая строка примет, например, следующие значения:

X1+1, X2-1, X3, ┘ Xi, ┘ Xn.

А преобразованная строка будет иметь вид:

Z1, Z2, Y3, ┘ Yi, ┘ Yn,

где Z1 и Z2 принимают, вообще говоря, случайные значения.

Таким образом, применяя процедуру замены, мы сталкиваемся со случайным усилением шума в тракте преобразования телевизионного сигнала. Существует ещ╦ и погрешность дискретизации, хорошо знакомая всем, кто проектировал тракты АЦП-ЦАП. Эти дефекты могут привести к недопустимой деградации восстановленной картинки, поэтому от процедуры замены при шифровании видеосигнала приходится отказываться.

Метод гаммирования

Процедура гаммирования заключается в том, что элементы открытой информации складываются с элементами специальной последовательности — гаммы:

Xз = (Xи + Y) mod 2,

где Xз — закрытая информация; Xи — исходная информация; Y — гамма.

Хорошее качество шифрования можно получить, только имея хорошее качество Y, которая в идеале должна быть бесконечной и иметь абсолютно случайный характер. Как легко видеть, и этот метод приводит к непредсказуемому усилению шума в тракте АЦП√ЦАП√АЦП√ЦАП (рис. 2), а значит, не годится для шифрования видеосигнала. Однако остается ещ╦ один метод — перестановки.

Метод перестановки

Перестановку пикселов можно организовать следующим образом: разбить строку на n отрезков, по m пикселов в каждом, и переставлять эти отрезки внутри строки или внутри поля. Очевидно, что чем больше n, тем выше стойкость. Однако, и в этом случае стойкость вступает в противоречие с качеством восстановленной картинки.

Каждое цифро-аналоговое преобразование вносит погрешности, связанные с конечным временем срабатывания схем восстановления «пиксельной» частоты. Состыковать n отрезков без «швов» при восстановлении изображения практически невозможно, если не использовать специальные, весьма дорогостоящие при╦мы.

Использование АЦП с увеличенной частотой дискретизации позволяет пропорционально снизить погрешность преобразования. Но для пропускания такой полосы понадобится соответствующая линия связи. Для стандартных линий связи от перестановки пикселов прид╦тся отказаться. Оста╦тся перестановка строк. Эта операция также требует уч╦та специфики телевизионного формата.

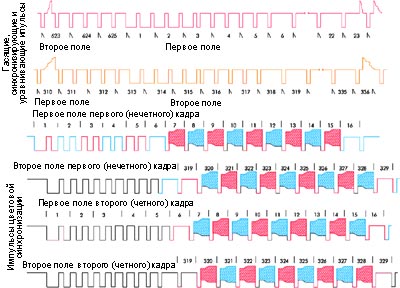

Так, при попытке декодирования сигналов цветности (рис. 1) на результат повлияют особенности упаковки телевизионного сигнала. В системе PAL, например, каждая последующая строка зависит от предыдущей. Когда строки переставлены, а затем вновь закодированы, то они идут не по порядку, а например, после 20-ой строки ид╦т 80-ая.

При восстановлении цвет 80-ой строки зависит уже не от 78-ой, а от 20-ой строки, и она получается иначе окрашеной. Как видим, даже простая перестановка строк может привести к появлению цветовых муаров. Поэтому оцифровке подлежит весь сигнал, включая вспышки цветовой поднесущей.

Таким образом, теоретическая стойкость поля при перестановке строк составляет 7,2÷584 для PAL и 5,8÷243 для NTSC. Это неплохо даже в сравнении с российским ГОСТом 28147-89 — 8,6÷506. Но стойкость «закриптованного» видеосигнала можно усилить ещ╦ одним способом — обеспечить для каждого поля уникальный закон перестановки. Это привед╦т к тому, что расшифровывать прид╦тся каждое поле в отдельности.

Таким образом, сложность дешифрования увеличивается пропорционально длительности сюжета. Для полноценного видеосигнала (50 полей/с), каждое поле которого зашифровано собственным ключом, раскрытие видеоролика длительностью в 1 мин. потребует в 3 тыс. раз больше времени, нежели раскрытие ролика, все кадры которого зашифрованы на одном ключе.

Вспоминая, что любой телевизионный кодер должен быть толерантным к низкому качеству исходного изображения, можно сделать вывод, что перестановка строк является наиболее приемлемым решением с точки зрения качества и стойкости закрытия видеосигнала.

ГРИМ-ВИДЕО — работающий шифратор

Рассуждения о шифровании видеоинформации звучат неубедительно без конкретного примера.

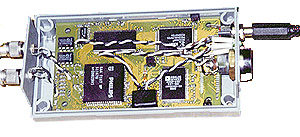

На рис. 3 представлена блок-схема устройства ГРИМ-ВИДЕО. По сути, это цифровой кодек, реализующий операции шифрования/дешифрования полноформатного PAL/NTSC-видеосигнала в реальном масштабе времени пут╦м перестановки строк. Внешний вид устройства раскрывает рис. 4.

Шифратор имеет низкочастотный вход/выход звука и видео. Техническая идея состоит в следующем. На вход устройства поступает НЧ-видеосигнал и звуковой сигнал (от камеры, видеомагнитофона или при╦мника эфирного сигнала). Звуковая и видеоинформация оцифровываются и записываются в видеопамять устройства.

Для передачи звука и служебной информации используются первые 22 строки каждого телевизионного поля (пустые). Строки перемешиваются в полукадре по случайному закону. Зашифрованная таким образом видео- и аудиоинформация и является выходом видеокодека. Восстанавливающее устройство проводит обратное преобразование.

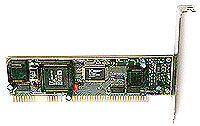

Закон перестановки строк и пикселов в каждом полукадре меняется. Долговременный ключ длиной 256 бит хранится в таблетке TouchMemory. Оператор может самостоятельно генерировать ключи, используя специальный аналого-цифровой генератор ключей — плату, устанавливаемую в компьютер. Такой генератор (рис. 5) обеспечивает бесконечную последовательность хорошо нормированного белого шума.

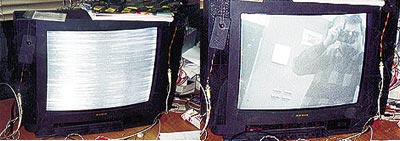

Зашифрованный таким способом видеосигнал не подда╦тся вскрытию иным образом, кроме полного перебора, для каждого полукадра в отдельности. Рис. 6 и 7 демонстрируют визуальное качество закодированной и восстановленной картинок, соответственно. Для большей убедительности экран телевизора просто сфотографирован.

Элементная база шифратора

Как было показано ранее, ЦАП и АЦП играют исключительную роль при шифровании видеосигнала. От этих микросхем зависит качество восстановленного изображения. Для ГРИМ-ВИДЕО используется АЦП и ЦАП фирмы Philips (рис. 8).

Рассмотрим ЦАП Philips SAA7187 подробнее.

ЦАП Philips SAA7187

Основные характеристики SAA7187 [4]:

- телевизионные форматы PAL/NTSC;

- выбор пиксельной частоты — 12,27 МГц (поле 60 Гц) или 14,75 МГц (поле 50 Гц);

- 24- или 16-бит входной порт YUV;

- входной формат данных Cb, Y, Cr и так далее (CCIR 656);

- порт управления шиной I²C;

- параллельный порт управления MPU;

- работа в режимах master/slave;

- регулируемое время переднего/заднего фронтов для выходных синхронизирующих импульсов и гашение;

- одновременный выход сигналов CVBS и S-видео;

- корпус PLCC68.

SAA7187 кодирует цифровой YUV видеосигнал в видеосигналы NTSC, PAL, CVBS или S-Video. Микросхема воспринимает YUV-сигналы разного формата с разрешением 640 или 768 пикселов на строку. SAA7187 совместима с семейством чипов DIG-TV2.

ЦАП преобразует яркостную и цветовые составляющие одновременно в аналоговый CVBS-сигнал и в S (Y/C) видеосигналы. Поддерживаются стандарты NTSC-M и PAL B/G.

Основная функция ЦАП состоит в генерации несущей и цветовой модуляции, а также во включении сигналов синхронизации. Яркость и цветовые сигналы фильтруются в соответствии со стандартами RS-170-A и CCIR 624.

ЦАП синтезирует все необходимые внутренние сигналы, частоту цветового носителя и сигналы синхронизации. ЦАП может быть синхронизирован как master или slave.

Микросхема может быть запрограммирована через I2C или 8-бит MPU-интерфейсы, но активным может быть только один интерфейс. Если используется входной формат 422 или 444, то может быть выбран только I²C-интерфейс.

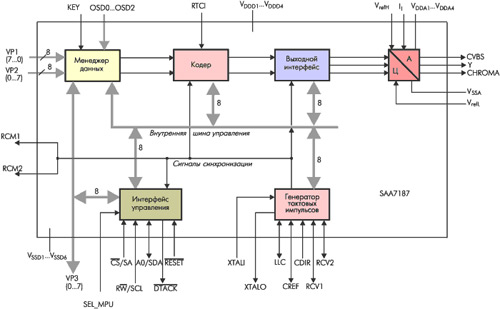

Установкой различных видеопараметров, таких как контроль уровня ч╦рного и белого, частота цветового носителя, скачок амплитуды и так далее, обеспечиваются различные возможности. Блок-схема ЦАП приведена на рис. 9.

Менеждер данных реализует схему демультиплексирования в соответствии с входным форматом. В зависимости от сигналов на выводах KEY, OSD2┘OSD0, выбираются данные либо с портов VP, либо с порта OSP.

Кодер генерирует на выходе сигнал яркости и цветовую поднесущую.

В выходном интерфейсе закодированные сигналы Y и C конвертируются из цифровых в аналоговые с 10-бит разрешением, прич╦м и Y и C комбинируются в 10-бит CVBS-сигнал. Выходной сигнал CVBS имеет такую же задержку, как и сигналы Y и C. Выходы всех ЦАП могут быть совместно установлены на минимальное выходное напряжение.

Синхронизация может быть установлена в режимы master и slave. В режиме slave схема принимает синхроимпульсы.

В режиме master микросхема может выдавать в порт RCV1 следующие сигналы:

- признак вертикальной синхронизации;

- признак ЧЕТ/НЕЧЕТ, определяющий поля;

- признак последовательности полей.

Порт RCV2 генерирует горизонтальный импульс с программируемыми фазами начала и окончания. Активная часть поля всегда начинается в начале строки.

ЦАП имеет два интерфейса управления: при╦мопередатчик по шине I²C (slave) и 8-бит параллельный микропроцессорный интерфейс. Одновременно они использоваться не могут.

Интерфейс по шине I²C — это стандартный slave-при╦мопередатчик, поддерживающий 7-бит slave-адреса и гарантирующий скорость передачи 100 Кбит/с. Все регистры работают только на запись, кроме считываемого байта статуса.

Параллельный интерфейс использует два регистра, один из которых содержит текущий адрес регистра управления, а другой — данные.

Байт статуса может быть считан через регистр адреса, другого способа доступа нет. Входные уровни и форматы. DENC2-SQ принимает цифровые YUV-данные с кодами, соответствующими CCIR 601. Отклонения амплитуд цветоразностных сигналов можно скомпенсировать независимо.

Если микросхема работает по стандарту CCIR 656, то программирование проводится через параллельный интерфейс, а порт VP3 используется для передачи данных. В других режимах для программирования следует использовать I²C-интерфейс.

- Жельников В. Кpиптогpафия от папиpуса до компьютеpа. М.: ABF, 1996.

- Брассар Ж. Современная криптология. М.: Полимед, 1999.

- Петраков А.В., Лагутин В.С. Телеохрана. М.: Энергоатомиздат, 1998. С. 245√257.

- SAA7187 Digital video encoder. Data sheet. Product specification, Philips Semiconductors

Источник: www.chipinfo.ru

Русские Блоги

В этой статье обсуждается только шифрование протоколов потокового мультимедиа, применяемых в среде браузера.

Зачем шифровать видео

Способ оплаты за просмотр видео — основной бизнес многих платформ: если видео записывается и незаконно распространяется, платные сервисы будут подвергаться серьезной угрозе. Поэтому технология шифрования видеоуслуг становится особенно важной.

Шифрование видео, упомянутое в этой статье, предотвращает легкую загрузку защищаемого видео. Даже если оно загружено, оно является зашифрованным контентом. Другие должны платить очень высокую цену за разблокировку зашифрованного контента.

Невозможно строго запретить защиту видео от записи. Причина в том, что вам необходимо воспроизвести исходный контент видео на клиенте. Процесс дешифрования на клиенте может имитировать весь процесс. Наиболее консервативный может также использовать запись экрана. Программное обеспечение записывает исходный контент видео (который может быть смягчен водяными знаками).

Наша цель — сделать его более дорогим для получения оригинального контента.

Общие технологии шифрования видео

Существует два типа технологий шифрования видео:

- Цепочка защиты от кражи: только не прошедшие проверку пользователи могут получить доступ к незашифрованному видеоконтенту. Такая схема может быть легко загружена. Это строго не шифрование. Этот метод на самом деле является авторизацией доступа к ресурсам, и его легко реализовать.

- Само зашифрованное видео: сам видеоконтент зашифровывается с помощью симметричного алгоритма шифрования, и пользователь получает зашифрованный видеоконтент.Аутентифицированный пользователь может получить ключ для дешифрования видео и его воспроизведения после того, как клиент расшифровывает его. Сложные процессы таким образом принесут больше вычислений.

Как правило, эти две технологии используются вместе. Первая технология является зрелой, и существует множество учебных пособий, которые не будут повторяться. В этой статье в основном представлена вторая технология шифрования.

Принцип технологии потокового медиа-шифрования

Существует два типа просмотра видео: просмотр по требованию и просмотр записи.

Если вы хотите смотреть по требованию, вы можете скачать все видео и посмотреть его или посмотреть через потоковое мультимедиа.

Чтобы смотреть прямую трансляцию, вы можете смотреть только последние кадры через потоковое мультимедиа.

Технология шифрования всего видео очень проста: рассматривая видео как файл, используется технология шифрования файла.

Существует несколько методов шифрования потокового мультимедиа, и трудно найти учебные материалы. В этой статье в основном представлены методы шифрования потокового мультимедиа.

Обычные приложения и протоколы потоковой передачи мультимедиа, используемые браузерами:

- HLS: протокол передачи фрагментов MP4 от Apple, основанный на протоколе HTTP, который можно использовать для сценариев по запросу и прямой трансляции. Для каждой загрузки требуется HTTP-запрос, поэтому, строго говоря, HLS нельзя назвать протоколом потоковой передачи мультимедиа.

- HTTP-FLV: протокол передачи блочных тегов FLV, основанный на длинном HTTP-соединении, который может использоваться в сценариях по требованию и в прямом эфире.

- RTMP: основанный на TCP протокол передачи блочных сообщений FLV для клиентов Flash.

Принцип шифрования потокового мультимедиа

Можно видеть, что эти протоколы передачи потокового мультимедиа должны делить видеопоток на непрерывные небольшие блоки перед передачей, но размер блока не совпадает с форматом контейнера видео.

Ядром технологии шифрования потокового мультимедиа является использование алгоритма симметричного шифрования для каждого небольшого фрагмента видео и шифрование клиента на стороне сервера для его расшифровки. Только пользователи, прошедшие проверку разрешения, могут получить ключ для дешифрования небольшого фрагмента видео.

Почему бы не использовать HTTPS-шифрование

Кто-то может спросить, почему бы не использовать HTTPS-шифрование? Причина в том, что HTTPS выполняет асимметричное шифрование на сетевом транспортном уровне. Цель состоит в том, чтобы предотвратить перехват и перехват посредников. Любой может установить связь HTTPS с нашим сервером для получения исходных данных. Целью шифрования видео является не предотвращение перехвата посредниками наших видеоданных, а обеспечение того, чтобы сами видеоданные были зашифрованы.

Почему стоит выбрать симметричное шифрование

Современные зрелые технологии шифрования делятся на симметричные алгоритмы шифрования и криптографические алгоритмы с открытым ключом (асимметричное шифрование). Причина выбора симметричного шифрования заключается в том, что потоковая передача мультимедиа требует высокой производительности в реальном времени и большого объема данных. Вычисление криптографических алгоритмов с открытым ключом является относительно сложным и неэффективным, что подходит для шифрования небольшого количества данных. Симметричное шифрование является относительно эффективным, поэтому симметричное шифрование является предпочтительным для шифрования потокового мультимедиа. Например, при входе через SSH ключ сначала передается с помощью криптографического алгоритма с открытым ключом, а затем этот ключ используется в качестве ключа для алгоритма симметричного шифрования.В процессе передачи данных алгоритм симметричного шифрования используется для обеспечения эффективности передачи данных.

HLS-шифрование

HLS в настоящее время является наиболее зрелым протоколом передачи потокового мультимедиа, который поддерживает шифрование потокового мультимедиа и может применяться в браузерах. HLS изначально поддерживает шифрование. Давайте подробно рассмотрим его ниже.

Прежде чем вводить способы шифрования HLS, сначала разберитесь в преимуществах и недостатках HLS по сравнению с другими протоколами передачи потокового мультимедиа.

Преимущества:

- Построенный на HTTP, он прост в использовании и имеет низкую стоимость доступа.

- Технология фрагментации способствует внедрению технологии ускорения CDN.

- Некоторые браузеры имеют встроенную поддержку по запросу и записи.

- Слишком большая задержка при использовании в качестве прямой трансляции.

- Мобильная поддержка в порядке, на ПК есть только встроенная поддержка Safari

Принцип шифрования HLS

HLS состоит из двух частей: одна представляет собой файл .m3u8, а другая представляет собой видеофайл .ts (TS представляет собой тип формата видеофайла). Весь процесс заключается в том, что браузер сначала запрашивает индексный файл .m3u8, затем анализирует m3u8, находит соответствующую ссылку на файл .ts и начинает загрузку.

Файл m3u8 представляет собой текстовый файл. Когда шифрование HLS включено, содержимое выглядит следующим образом:

1 2 3 4 5 6 7 8 9 10

#EXTM3U #EXT-X-VERSION:6 #EXT-X-TARGETDURATION:10 #EXT-X-MEDIA-SEQUENCE:26 #EXT-X-KEY:METHOD=AES-128,URI=»https://priv.example.com/key.do?k=1″ #EXTINF:9.901, http://media.example.com/segment26.ts #EXT-X-KEY:METHOD=AES-128,URI=»https://priv.example.com/key.do?k=2″ #EXTINF:9.501, http://media.example.com/segment28.ts

В этом файле описывается URL-адрес каждого фрагмента TS, но эти фрагменты являются зашифрованным содержимым. Для восстановления исходного содержимого необходимо выполнить следующие действия.

#EXT-X-KEY:METHOD=AES-128,URI=»https://priv.example.com/key.do?k=1″

Разобрать URL, чтобы получить ключ расшифровки https://priv.example.com/key.do И симметричные алгоритмы шифрования AES-128 。

После получения ключа расшифруйте исходный контент на клиенте.

Вы видите, что после включения шифрования HLS есть еще кое-что:

- Для каждого ТС необходимо запросить получение ключа.

- Вам необходимо предоставить еще одну услугу аутентификации для клиента, чтобы получить ключ.

- Расчет дешифрования симметричного шифрования должен выполняться для каждого TS.

Это принесет больше сетевых запросов и вычислений, что может оказать некоторое негативное влияние на задержку и производительность.

Шифрование HLS в действии

Все клиенты, поддерживающие HLS, изначально поддерживают шифрование, поэтому для включения шифрования HLS необходимо только изменить свой сервер:

- Модифицировать видео сервис HLS, зашифровать TS, добавить в m3u8 EXT-X-KEY Поле.

- Предоставить клиенту сервис аутентификации для получения ключа, то есть https://priv.example.com/key.do?k=1 Сервис, на который вы указываете.

В настоящее время большинство облачных служб поддерживают службы шифрования HLS. Если вы хотите напрямую настроить службы шифрования HLS, вы можете использоватьnginx-rtmp-module。

HLS в настоящее время имеет проблемы совместимости:

- Для низкоуровневых браузеров настольных компьютеров, таких как Internet Explorer, HLS можно воспроизводить с использованием технологии Flash. Подробнее см. Проект с открытым исходным кодом.flashls。

- Для не-Safari браузеров, таких как Chrome, вы можете использовать API расширений Media Source для реализации воспроизведения HLS. Подробнее см. Проект с открытым исходным кодом.hls.js。

- Для браузеров, которые не поддерживают ни HLS, ни Media Source Extensions, ни Flash, они распространены в некоторых недорогих мобильных браузерах, и я не могу найти хорошего способа.

И flashls, и hls.js поддерживают технологию шифрования HLS.

Существует шифрование для взлома. После понимания принципа шифрования HLS, вы когда-нибудь задумывались о том, как взломать его? Сначала определение успешного взлома означает, что полный исходный файл до того, как видео зашифровано, получен. Метод, о котором я думал, был:

- Сначала заплатите, чтобы купить аккаунт, который может нормально смотреть защищенные видео

- Используйте инструмент захвата пакетов для захвата всех сетевых запросов (вы можете фильтровать запросы, которые ограничиваются только сохранением HLS и получением ключей, чтобы предотвратить сохранение слишком большого количества ненужных данных).

- На шаге 2 зашифрованные фрагменты TS и ключи, необходимые для зашифрованных фрагментов, сохраняются.

- Напишите сценарий с m3u8 в качестве индекса, чтобы расшифровывать зашифрованные исходные файлы фрагмента TS один за другим, а затем объединить TS в полный исходный видеофайл.

Кажется, что сложность взлома не очень сложна.

резюме

В настоящее время технология шифрования потоковых мультимедиа все еще является незрелой, а в дополнение к удобному и зрелому решению, предоставляемому протоколом HLS, технология шифрования других протоколов все еще не совершенна.

Протокол RTMP предоставляет вариант версии RTMPE, которая может шифровать потоковое мультимедиа.Принцип похож на шифрование HLS, но я не нашел подходящего сервера для поддержки протокола RTMPE.

Источник: russianblogs.com

Verimatrix (кодировка) — что это такое?

У большинства пользователей при слове «торрент» сегодня возникает ассоциация, связанная с размещением нелегального контента и проблемой авторских прав. Аналогичное происходит и с развитием IPTV. Современные правообладатели сильно обеспокоены защитой прав на собственный контент.

Защита прав

Недавний случай, который произошел с одним из провайдеров в Томске, заставил задуматься о важности обеспечения безопасности для законных владельцев кодирования контента. К тому же томский филиал «Мегафона» пользовался огромной популярностью, занимаясь нелегальной трансляцией около 85 каналов, за что его работа была приостановлена. Это произошло по причине того, что они не были закодированы в соответствии с технологией Verimatrix, которая защищает контент от копирования и повторной передачи другими пользователями.

Что это означает? Этот вопрос актуален как для пользователей, так и для компаний, предоставляющих услуги IPTV. Ниже представлено подробное объяснение, что представляет собой Verimatrix.

Что это такое?

Verimatrix представляет собой признанного лидера среди решений, созданных для обеспечения безопасности контента, передаваемого провайдерами цифрового телевидения. Компания применяет трехмерный инновационный подход для обеспечения доставки мультимедиа на различные устройства. В целом эта технология оказалась первой в мире по уровню безопасности вещательного видео.

Сегодня большинство правообладателей соглашаются на перевод контента только в том случае, если он кодируется в соответствии с Verimatrix. Кодировка предлагает выгодные решения и по части озвучки. Если оператор входит на рынок в наши дни с Verimatrix, он может быть достаточно сильным конкурентом. Поскольку платные лицензии этой компании нашли широкое распространение, обладатели авторских прав могут получить значительную прибыль.

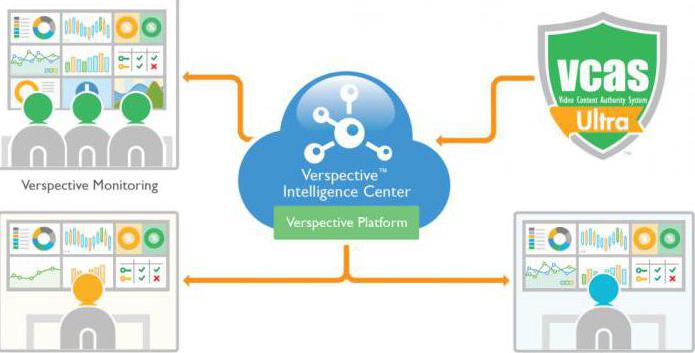

Как это работает?

Кодировка Verimatrix основана на технологии под названием VCAS (система управления видеоконтентом), которая подходит для большинства сетей: IPTV, интернет-ТВ, DBV, гибридное и мобильное телевидение. Технология была разработана с использованием международных стандартов безопасности и защиты данных (HLS, AES, PKI, SSL и т. д.), благодаря чему она обеспечивает надежную защиту контента. Модульный дизайн, хорошая масштабируемость и гибкость позволяют использовать эту технологию не только провайдерам с незначительным количеством абонентов, но и крупным телекоммуникационным операторам с многорежимными сетями.

Основной принцип работы кодировки Verimatrix заключается в поддержке защиты контента от просмотра и использования со стороны незарегистрированных подписчиков, а также устраняет возможность его копирования и распространения. Сама защита данных базируется на единой системе хранения, генерации и управления протоколами доступа, а также трансляции выделенного канала к определенной системе. Кодировка Verimatrix довольно гибкая и комфортная в процессе настройки и использования, поскольку она не связана с ограничениями на архитектуру прочих составляющих системы и не нуждается в модификации абонентского устройства. В наши дни система интегрирована с большим количеством моделей STB (более 200), а также поддерживает иные типы устройств, работающие на различных платформах (iOS, ПК/Mac, Android, Smart TV,STB (HLS).

Основные характеристики

Как уже было указано, кодировка Verimatrix использует технологию VCAS для интернет-телевидения. Ее основные характеристики выглядят следующим образом:

- веб-клиент ViewRight осуществляет поддержку немалого круга устройств, открытых для HLS;

- защита от нелегального несанкционированного копирования и последующего распространения контента осуществляется путем техники наложения водяных знаков под названием VideoMark;

- высокая масштабируемость при поддержке нескольких сетей: 3G/4G, широкополосная, Wi-Fi и так далее;

- поддерживаемые форматы видео: MPEG-2, DivX, MPEG-4/H.264, VC1;

- поддерживаемый формат кодека: поток MPEG-2;

- шифрование содержимого VOD осуществляется в автоматическом либо ручном режиме посредством удобного интерфейса.

Технические аспекты

Кодировка Verimatrix использует системы управления цифровыми данными (DRM), которые предоставляют возможность контролировать то, как люди могут потреблять контент. Обычно владельцы видеозаписей и обладатели авторских прав вынуждают распространителей (провайдеров) использовать определенные системы DRM для защиты каждой части контента. В зависимости от требований к авторскому праву, Verimatrix не всегда бывает необходима. Иногда достаточно обеспечить базовую защиту посредством защищенной аутентификации на основе токенов или простого шифрования AES, без сложного обмена лицензиями и управления политиками. Это упрощает процесс просмотра видео для конечных пользователей, но несколько уменьшает безопасность контента.

Почему использование Verimatrix может вызывать некоторые трудности? Связано это с тем, что для просмотра видео в этой кодировке необходимо установить определенный плагин. Он носит название Verimatrix Viewrighttm Plugin и может работать на любом из современных веб-браузеров. Как правило, он предоставляется бесплатно провайдерами видеоконтента.

Об использовании и развитии технологии

Verimatrix специализируется на обеспечении и увеличении доходов для мультисервисных и многоэкранных услуг цифрового телевидения по всему миру. Компания-разработчик данной технологии получила множество наград, поскольку Verimatrix Viewright Plugin позволяет операторам кабельного, спутникового ТВ, IPTV и OTT экономически эффективно расширять свои сети и создавать новые бизнес-модели. Являясь признанным лидером в области решений для обеспечения соблюдения авторских прав, компания использует свой инновационный подход 3-мерной безопасности для предоставления высококачественного контента целому ряду устройств по новым гибридным сетевым комбинациям. В настоящее время плагин доступен для установки на любой мобильной платформе и операционной системе (в современных версиях).

Перспективы

Поддержание тесных отношений с крупными студиями и организациями по части стандартизации, а также партнерская система взаимоотношений позволяет Verimatrix обеспечить уникальную перспективу в вопросах видеоиндустрии, помимо безопасности контента, поскольку операторы внедряют новые услуги, позволяющие использовать преимущества распространения подключенных устройств.

Где она используется?

Таким образом, распространение интернет-телевидения и мобильного видеодоступа представляет собой как конкурентную задачу, так и широкий спектр новых возможностей для операторов цифрового ТВ. Архитектура Verimatrix обеспечивает конвергенцию безопасности, которая обращается к новому развивающемуся рынку с упреждающим подходом к обеспечению защиты и повышению доходов.

В настоящее время кодировка ориентирована в большей степени на операторов цифрового телевидения с архитектурой IPTV, гибридных или DVB-сетей. VCAS объединяет методы защиты для этих управляемых сетей на основе стандартов для доставки интернет-ТВ на ПК, телефоны, планшеты и устройства STB. Каковы бы ни были проблемы с сетевым переходом для операторов услуг, технология может помочь им оптимизировать эксплуатационные расходы и использовать более широкую сеть с помощью своих услуг.

Несмотря на то что технология в основном предназначена для защиты интернет-видео, сегодня используется и кодировка Verimatrix на спутнике. В частности, в России ее применяет провайдер, известный под названием «Спутниковое МТС ТВ».

Можно ли взломать эту кодировку?

Итак, каким образом пользователь может получить доступ к закодированным каналам? Легальный способ только один: оплатить услуги провайдера. Однако ввиду их дороговизны зачастую используются эмуляторы либо пиратские карты. Этот нелегальный способ позволит получить доступ к видео бесплатно. Вместе с тем такие средства также стали повышаться в цене ввиду большого на них спроса.

Это привело к небольшой выгоде таких действий. Кроме того, доступные в продаже пиратские карты предоставляют весьма ограниченный доступ к видеоконтенту.

В связи с этим появился шаринг кодировки Verimatrix, позволяющий получить вполне бюджетный доступ к просмотру видео. Что это означает? Простыми словами, это просмотр пакета данных многими конечными пользователи, обеспеченный посредством одной карты. Причем такое подключение может быть настроено не только в Интернете, но и в локальной домашней сети. Оплата происходит за одну карту и, соответственно, распределяется на всех подключенных абонентов.

Это позволяет в некоторой мере обойти технологию Verimatrix. Что это значит? Потребуется лишь определенное оборудование и некоторые технические познания, позволяющие подключить к серверу ресивер. Провайдеры могут обнаруживать такое нелегальное подключение, но это связано с некоторыми сложностями.

Источник: fb.ru