Access Control List (ACL) — это список контроля доступом, с помощью которого для субъектов (чаще всего пользователей) устанавливаются допустимые операции с объектом.

ACL определяет, какие операции с файлами, программами или процессами разрешено, или запрещено выполнять группе или конкретному пользователю. Главная функция списка контроля доступом — фильтрация сетевого трафика, особенно в настройках безопасности ПК.

Как работает ACL

Каждый элемент ACL определяется как субъект или операция. Пользователи имеют различные уровни привилегий. Например, файловый объект имеет ACL (Игорь: delete; Алиса: read; Мария: read, write), это дает Игорю разрешение на удаление файла, Алисе — только на чтение, а Марии — на чтение и запись.

Списки контроля доступом работают как фильтры на коммутаторах и маршрутизаторах — ACL управляют доступом трафика в сеть. Также ACL встраивают в ОС и сетевые интерфейсы, где они фильтруют типы трафика в сети.

Источник и пункт назначения трафика — основные параметры, по которым происходит фильтрация. ACL выполняют свою основную задачу благодаря идентификации и управлению поведением доступа к сети, управлению потоками трафика и гранулярному наблюдению.

Сети для самых маленьких. Выпуск пятый. ACL и NAT

Какие проблемы решает ACL

Список управления доступом — один из самых продуктивных способов защиты сетей для организаций. ACL решает следующие проблемы:

- проникновение вирусов и вредоносного кода в организацию

- захват сети неподходящими службами и отказ в ресурсах нужным службам

- утечки данных.

Типы ACL

Существует четыре вида ACL.

Стандартные ACL разрешают или запрещают пакеты только на основе IPv4-адреса источника. В них дополнительно используются номера 1300-1999 или 1-99 для определения маршрутизатором точного адреса источника информации. Стандартные ACL не так мощны, как расширенные, но используют меньше вычислительной мощности.

Расширенные ACL позволяют разграничивать адреса поставки и назначения для определенных узлов или всей сети. С помощью расширенных списков управления доступом можно фильтровать трафик, поддерживаемый протоколами IP, TCP, ICMP, UDP.

Рефлексивные ACL фильтруют трафик с помощью данных сеанса верхнего уровня. Узел в локальной сети отправляет TCP-запрос в интернет и получает TCP-ответ. Далее формируется дополнительный ACL, распознающий сгенерированные из локальной сети параметры сессий пользователей. Эти параметры служат основой для доступа.

Динамические ACL надежны в отношении расширенных ACL, Telnet и аутентификации. Они дают администраторам возможность гибко настраивать доступ. Например, предоставить временный доступ пользователю или запретить доступ к маршрутизатору из интернета, но оставить возможность работать с ним группе пользователей.

Источник: vasexperts.ru

webOS Forums — форум пользователей телевизоров LG на webOS

OpenMobile ACL — запуск любых Android-приложений в webOS

Обсуждение телевизоров, смартфонов, планшетов, принтеров и прочего железа. Новости платформы webOS.

Телевизор Akai acl-701

Сообщений: 45 • Страница 1 из 5 • 1 , 2 , 3 , 4 , 5

OpenMobile ACL — запуск любых Android-приложений в webOS

Архивариус » 13 янв 2012, 18:12

На выставке CES 2012 компания OpenMobile представила новую технологию Application Compatibility Layer (ACL), благодаря которой 300 000 Android-приложений смогут работать на других операционных системах. К работе над программным обеспечением ACL приступили еще в прошлом году, и вот наконец посетители CES своими глазами увидели как популярные приложения, изначально создававшиеся для ОС Android, работают на смартфонах, планшетах, нетбуках и других устройствах, находящихся под управлением таких платформ как MeeGo, webOS и Ubuntu Linux.

Openmobile_CES_2012.jpg (108.71 КБ) Просмотров: 10867

Технология Application Compatibility Layer (ACL) объединяет среду исполнения программ от Google и виртуальную машину Dalvik для соответствующих платформ, чтобы обеспечить совместимость приложений Android с этими платформами. В настоящее время, по заявлениям компании, ACL для MeeGo уже “без проблем” работает на устройствах на основе платформы MeeGo: смартфонах, планшетах, электронных книгах, телевизорах с поддержкой сетевого взаимодействия и автомобильных мультимедийных устройствах. По утверждениям OpenMobile, ACL поддерживает все основные приложения от сторонних производителей.

Вместо того, чтоб использовать виртуализацию или эмуляцию, ACL интегрирует среду исполнения приложения Android в саму операционную систему. Предоставляются также средства обеспечения безопасности и запуска приложений в изолированной среде, что “предотвращает трату ресурсов, которая всегда сопутствует альтернативным мультисистемным решениям», а приложения при этом “никогда не имеют дело ни с какими средами Android”, утверждают представители компании.

ACL, по словам источников, предлагает встроенные средства управления задачами и совместимость с рабочей средой межпроцессинговых коммуникаций Android. Кроме того, по заявлениям компании, ACL поддерживает полный набор базовых классов Java и специальных классов Android, а также прикладных программных интерфейсов, включая Android API Level 4+, NDK6+.

Нельзя не согласиться, что Application Compatibility Layer — отличная технология. По крайней мере, такое посчитает большинство потребителей. Однако точка зрения производителей мобильных устройств, скорее всего, абсолютно диаметральной. И первым противником данного новшества наверняка станет Apple, главный конкурент Google. Ведь здесь для «яблочной» компании нет никакой выгоды.

Позволив внедренить ACL в свои устройства, Apple только поднимет рейтинг Android, а это уже большой недостаток.

Хотя с другой стороны, такая технология поможет некоторым производителям расширить круг своих потребителей. Безусловно это станет большим плюсом для системы webOS, установленной в планшете HP TouchPad.

В этом году компания OpenMobile также планирует выпустить ACL для операционных систем Windows, Вada от Samsung, Tizen, QNX от RIM, и даже для «умирающей» Symbian от Nokia.

За это сообщение автора Архивариус поблагодарили: 2 evgreen (21 янв 2012, 00:41), wise wolf (14 янв 2012, 17:06)

OpenMobile ACL — запуск любых Android-приложений в webOS

Спонсор » 13 янв 2012, 18:12

Реклама показывается только незарегистрированным пользователям. Войти или Зарегистрироваться

Re: OpenMobile ACL — запуск любых Android-приложений в webOS

Johnny » 13 янв 2012, 19:42

Сразу вопрос = где качать?

Re: OpenMobile ACL — запуск любых Android-приложений в webOS

Bakugan » 13 янв 2012, 20:55

Если мышцы, то в спортзале. А программы лучше покупать.

Re: OpenMobile ACL — запуск любых Android-приложений в webOS

Архивариус » 14 янв 2012, 10:52

Подробности об OpenMobile ACL от очевидцев:

http://news.mobileroundup.com/2012/01/c . iting-for/

Re: OpenMobile ACL — запуск любых Android-приложений в webOS

wise wolf » 14 янв 2012, 16:51

И где же сие чудо можно скачать!?

Re: OpenMobile ACL — запуск любых Android-приложений в webOS

dimask66 » 15 янв 2012, 18:46

Новость несколько куцая.Это платно или бесплатно?Есть ли сайт разработчика? Где можно купить или скачать? Это какой то альфа релиз или нечто вроде финальной версии?

Бум гуглить. за новость в любом случае спасибо!

Re: OpenMobile ACL — запуск любых Android-приложений в webOS

dim0xff » 16 янв 2012, 07:36

2 wise wolf оптимизировать» софт под разные системы, не только Андроид приложения в другие ОС, но наоборт скажем чтобы приложения из Windows работали в webOS или iOS.

Источник: webos-forums.ru

Что такое ACL и как его настраивать

В этой статье речь пойдёт об списках аксес листах (списки листов доступа, ACL, NACL, access lists, access control list — все эти слова — синонимы, пусть вас не пугает их разнообразие). Далее в статье, для краткости я буду пользоваться термином ACL.

В этой статье мы поговорим об общих принципах создания ACL, о применении ACL на интерфейсах, о правилах просмотра ACL. Конкретно же о создании самих ACL рассказывается в статьях «Создание стандартного ACL», и «Создание расширенного ACL». В любом случае, рекомендую начать изучение с этой статьи, чтобы было понятно, о чём вообще идёт речь.

Итак, ACL (access control list) — это строго говоря, механизм для выбора из всего потока трафика какой-то части, по заданным критериям. Например, через маршрутизатор проходит множество пакетов, и вот такой ACL выбирает из множества только те пакеты, которые идут из подсети 192.168.1.0/24:

access-list 1 permit 192.168.1.0

Что дальше делать с этим трафиком — пока неизвестно. Например, трафик, попавший под ACL может заворачиваться в VPN тоннель, или, подвергаться трансляции адресов (NAT). В курсе CCNA рассматривается два способа использования ACL: основной — это фильтрация трафика, второй — использование ACL при настройке NAT.

Важно следующее: не имеет значения, где и для каких целей мы будем использовать ACL, правила написания ACL от этого не меняются. Кроме того, если мы только создали ACL, то он пока ни на что не влияет. ACL — это просто несколько неработающих строчек в конфиге, пока мы его не применим, например, на интерфейс, для фильтрации трафика.

Типы ACL

ACL-и бывают двух видов: стандартные и расширенные. Стандартные позволяют отфильтровывать трафик только по одному критерию: адрес отправителя, в CCNA рассматривается конкретно только ip адрес отправителя. Согласитесь, сильно много не нафильтруешь по такому признаку. Можно, например, поставить на выходе из нашей сети такой ACL:

access-list 1 permit host 192.168.10.50 access-list 1 permit host 192.168.10.53 access-list 1 permit host 192.168.10.60

Этот ACL будет разрешать выход в интернет только с перечисленных в нём трёх ip адресов (для такой задачи, как вы видите, нам хватило стандартного ACL).

Расширенный ACL позволяет фильтровать трафик по большому количеству параметров:

- Адрес отправителя

- Адрес получателя

- TCP/UDP порт отправителя

- TCP/UDP порт получателя

- Протоколу, завёрнутому в ip (отфильтровать только tcp, только udp, только icmp, только gre и т.п.)

- Типу трафика для данного протокола (например, для icmp отфильтровать только icmp-reply).

- Отделить TCP трафик, идущий в рамках установленной TCP сессии от TCP сегментов, которые только устанавливают соединение. Подробнее об этом можно прочитать в статье «Что делает established в ACL»

- И др.

Возможности расширенных ACL богаче стандартных, кроме того, они могут расширяться дополнительными технологиями:

- Dynamic ACL — ACL, в котором некоторые строчки до поры до времени не работают, но когда администратор подключается к маршрутизатору по telnet-у, эти строчки включаются, то есть администратор может оставить для себя «дыру» в безопасности для отладки или выхода в сеть.

- Reflexive ACL — зеркальные списки контроля доступа, позволяют запоминать, кто обращался из нашей сети наружу (с каких адресов, с каких портов, на какие адреса, на какие порты) и автоматически формировать зеркальный ACL, который будет пропускать обратный трафик извне вовнутрь только в том случае, если изнутри было обращение к данному ресурсу. Подробнее об этом можно прочесть в статье «Reflexive ACL — настройка и пример работы зеркальных списков контроля доступа»

- TimeBased ACL, как видно из названия, это ACL, у которых некоторые строчки срабатывают только в какое-то время. Например, с помощью таких ACL легко настроить, чтобы в офисе доступ в интернет был только в рабочее время.

Все ACL (и стандартные, и расширенные) можно задавать по разному: именованным и нумерованным способом. Первый предпочтительнее, так как позволяет затем редактировать ACL, в случае же использования нумерованного способа, ACL можно только удалить целиком и заново создать, либо дописать очередную строчку в конец.

Порядок просмотра ACL

Итак, что из себя представляет ACL и как трафик проверяется на соответствтие?

ACL — это набор правил. Каждое правило состоит из действия (permit, deny) и критерия (для стандартных ACL — ip адрес отправителя, для расширенных — множество критериев). Рассмотрим такой пример стандартного нумерованного ACL:

access-list 1 permit host 192.168.1.1 access-list 1 deny 192.168.1.0 access-list 1 permit any

Этот ACL запрещает доступ для всей сети 192.168.1.0/24 кроме хоста 192.168.1.1 и разрешает доступ для всех остальных сетей. Как проверяется трафик на соответствие ACL? Построчно.

То есть, приходит, например, пакет с адреса 192.168.2.2 на роутер, а на том интерфейсе через который он пришел стоит на вход указанный выше ACL, вот построчно Ip адрес отправителя сверяется с данным ACL, что важно — до первого совпадения. Как только пакет совпадёт с какой-то из строк, сработает действие (permit — пропустить пакет либо deny — уничтожить пакет) и дальше никаких проверок по оставшимся строчкам проводиться не будет. Если все строчки пройдены, а пакет так и не попал ни под одно из правил, то он по умолчанию уничтожается. В нашем случае, в примере выше любой пакет подходит под третью строчку, так как там вместо адреса стоит слово «any», означающее, что любой адрес подойдёт. Таким образом, приведённый ACL можно читать так:

- Если пакет пришёл с адреса 192.168.1.1, то его надо сразу же пропустить и не делать больше никаких проверок в этом ACL;

- В противном случае, если пакет пришел из сети 192.168.1.0 (кроме адреса 192.168.1.1, с которым мы уже разобрались строчкой выше), то пакет надо уничтожить и опять же, на этом закончить просмотр ACL, не переходить к следующему шагу;

- Если пакет не попал под первые два правила. То есть он не с адреса 192.168.1.1, да и вообще, не из сети 192.168.1.0, то он всегда попадает под правило permit any, то есть, пакет надо пропустить дальше — пусть идёт.

Очень важно понимать приведённый выше порядок просмотра строк в ACL, он един для всех типов ACL (не только для стандартного). Кроме того, из этого порядка следует очевидное правило: «В ACL-е должны идти наиболее специфичные, узкие, точные строчки вначале и наиболее абстрактные, общие — в конце». Подумайте сами, если бы предыдущий пример был бы отсортирован в обратном порядке:

access-list 1 permit any access-list 1 deny 192.168.1.0 access-list 1 permit host 192.168.1.1

То по нашему же предыдущему алгоритму, обходился бы он так:

- Проверяем первую строчку, если пакет из любой сети (any) то его надо пропустить и просмотр дальше прекратить.

Точка. На этом просмотр такого списка будет завершён и совершенно неважно, что мы напишем на второй, третьей и далее строчках, так как весь трафик попадает под действие первой и пропускается, на чём процесс обхода ACL и завершается.

Применение ACL

ACL применяется для разных целей, но основная цель, для которой он используется в CCNA — фильтрация трафика на интерфейсе. Для этого надо сначала создать стандартный или расширенный ACL. Если ACL именованный, то у него есть имя, которое мы и укажем на интерфейсе, если нумерованный — то номер. Чтобы сделать это, заходим на интерфейс и пишем команду ip access-group, например, так:

R1# R1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. R1(config)#interface FastEthernet0/0 R1(config-if)#ip access-group MY_ACLS_NAME in

В этом примере мы применили ACL с именем MY_ACLS_NAME наинтерфейсе Fa0/0 на весь входящий трафик (о чем говорит слово in) если бы мы неписали out — то фильтровался бы исходящий трафик.

Люди часто путаются с направлениями. Например, есть сеть, подключенная к маршрутизатору и стоит задача запретить входящий в эту сеть трафик. Так вот, в данном случае этот входящий трафик фильтруется применением ACL на out, то есть на выход. Всё просто, чтобы не запутаться, надо представить себя на месте маршрутизатора. Понятно, что если трафик входит в какую-то сеть, то он при том выходит из маршрутизатора и с точки зрения роутера, такой трафик исходящий.

Вообще, на один интерфейс можно навесить более одного ACL, но при условии, что у них будет отличаться направление, либо, протокол (есть ведь ещё IPX ACL AppleTalk ACL). Впрочем, для CCNA это не имеет значения, так как в нём речь идёт только об IP ACL. Таким образом, если ограничиваться только IP, то на каждый интерфейс можно навесить не более двух ACL: один на in, второй — на out.

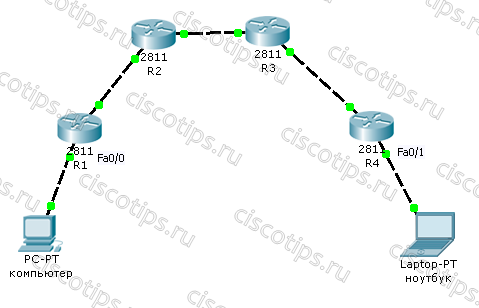

Где лучше применять ACL? Вопрос, на самом деле, не тривиальный и студенты без должного опыта часто дают на него неправильный ответ. Рассмотрим пример: Дана топология, надо запретить доступ с компьютера в сеть ноутбука двумя способами по очереди (сначала с помощью стандартного, затем с помощью расширенного ACL).

Подумайте над этим немного. Здравый смысл и рекомендация от cisco подталкивают нас к следующему правилу: «Стандартный ACL приходится размещать максимально близко к получателю трафика». Действительно, ведь с помощью стандартного ACL мы можем смотреть только на адрес отправителя и не знаем, куда именно этот трафик идёт.

Поэтом, если мы разместим запрещающий доступ с Ip адреса компьютера список, например, на R1 на вход на Fa0/0, то мы сможем запретить или разрешить только весь трафик с компьютера сразу, то есть во все сети, а не только в сеть ноутбука. Поэтому, придётся ставить такой ACL максимально близко к получателю трафика, а именно, на R4 на выход из интерфейса Fa0/1. Если пакет дошел до сюда и собирается выйти через Fa0/1, значит он точно собирается в сеть ноутбука. Теперь с помощью стандартного ACL мы можем отсечь трафик, идущий от компьютера.

Если мы хотим использовать расширенный ACL, то мы, в принципе, можем его поставить где угодно, но разумнее всего его ставить максимально близко к отправителю трафика, то есть, в нашем примере, на Fa0/0 на R1 на вход. Действительно, если мы можем смотреть в расширенном ACL-е адрес получателя, то давайте сделаем это максимально быстро и если пакет идёт из компьютера в сеть ноутбука, то уничтожим его сразу же на входе в Fa0/0, чтобы дальше не нагружать сеть передачей этого пакета.

Таким образом, у нас есть небольшое правило, которое может упростить жизнь: «Стандартный ACL ставится максимально близко к получателю трафика, расширенный — максимально близко к источнику трафика». Правило не всегда супер эффективно, иногда надо и голову включать, но для начала оно неплохо работает. Лучше всего выбирать место изначально по этому правилу, а затем подумать над тем, откуда трафик идёт и как можно улучшить размещение ACL.

ACL можно применять не только для фильтрации трафика, но и для ограничения адресов, с которых можно подключиться к роутеру по telnet или ssh. Эта полезная функция описывается в отдельной статье «Ограничение доступа к маршрутизатору по telnet или ssh с помощью ACL»

Источник: ciscotips.ru