Когда мы подключаемся к беспроводной сети WiFi, теперь он попросит нас войти в систему, нам нужно будет ввести имя пользователя и пароль, которые мы зарегистрировали на сервере, в меню «Пользователи RADIUS». Таким образом, мы заставим этот NAS-сервер никогда не менять свой частный IP-адрес, что очень важно для правильной работы всего. Ситуация усугубляется тем, что пароли в WEP это либо 40 , либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды это без учёта ошибок в самом шифровании.

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

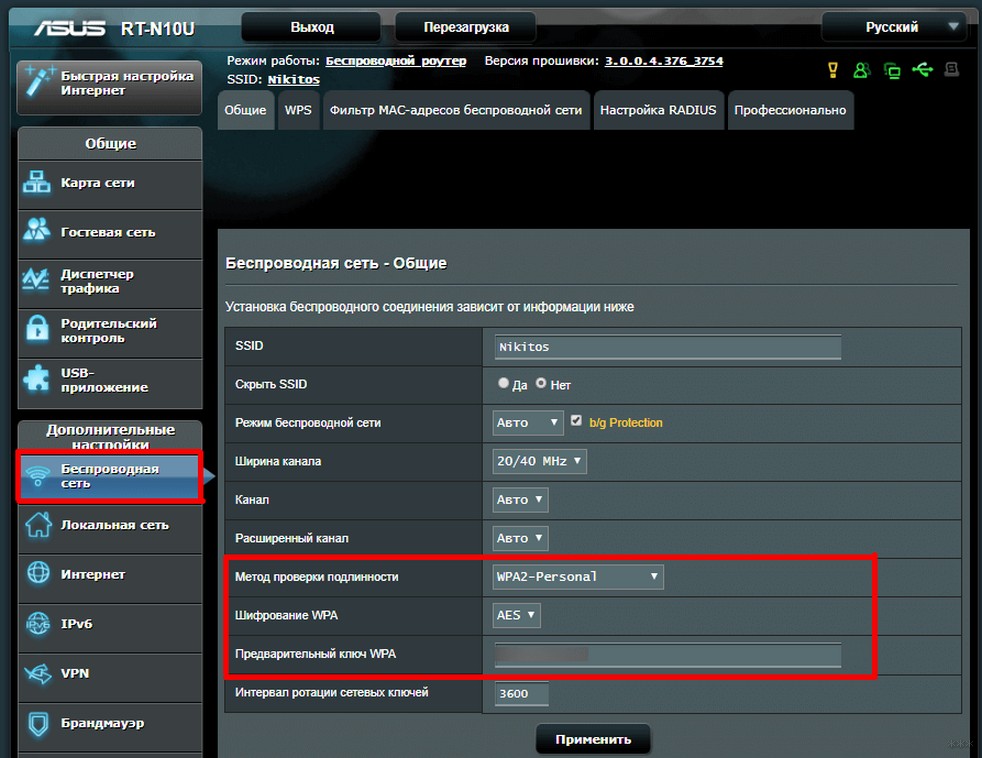

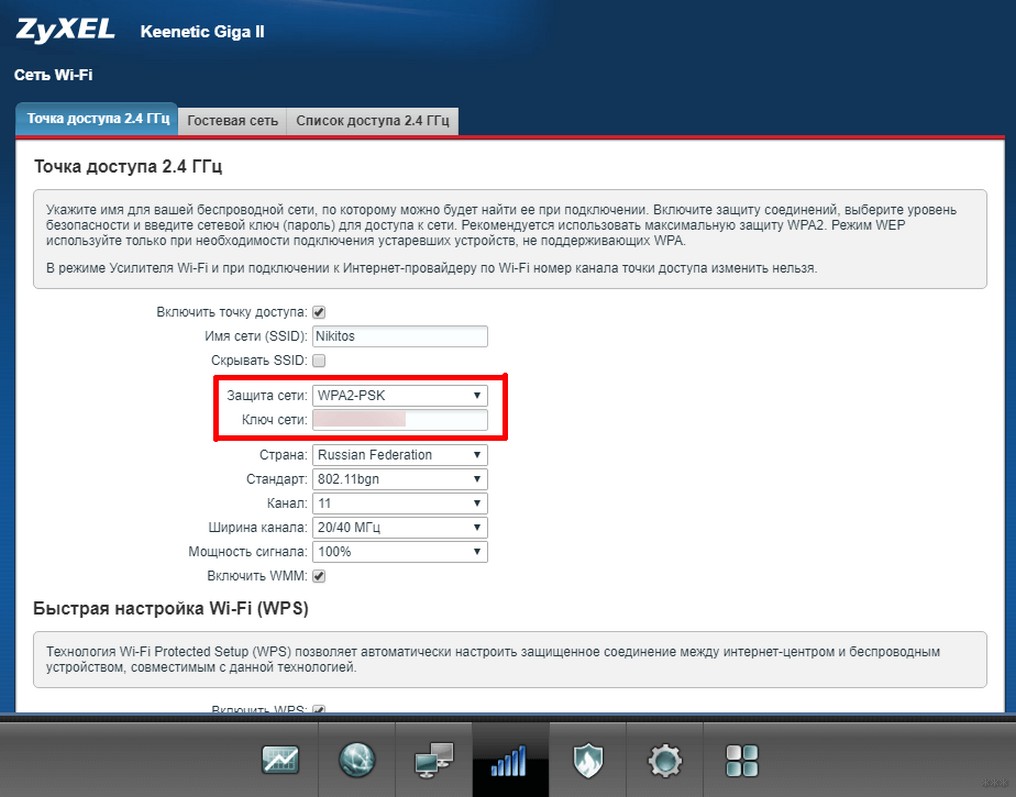

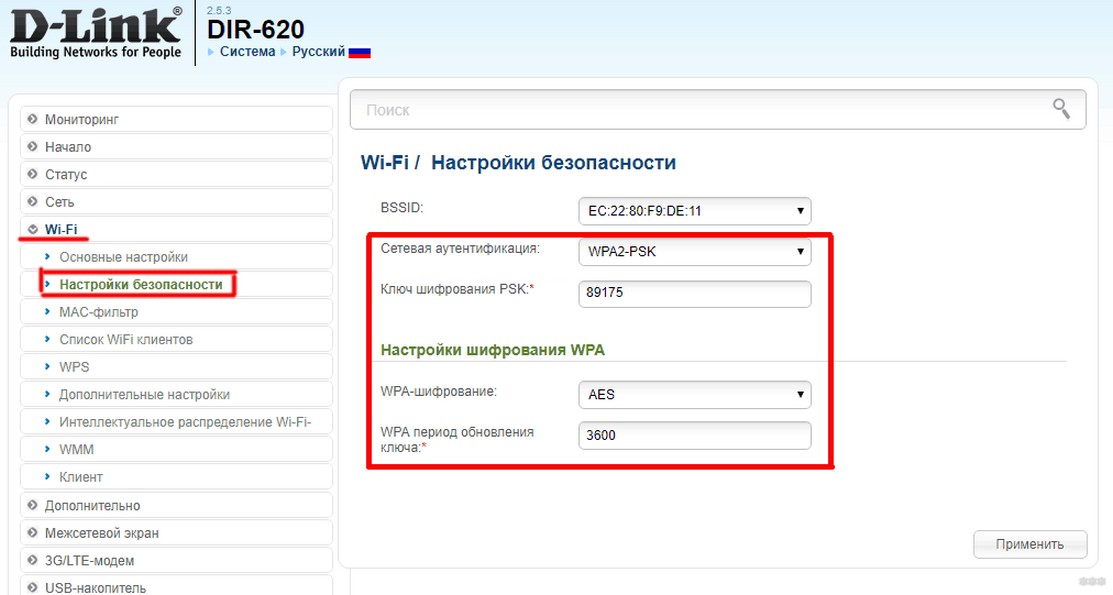

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Какой протокол шифрования Wi-Fi выбрать

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Мнение эксперта

Чоповец Владимир Петрович, специалист по ремонту ноутбуков

Если у вас не получается разобраться самостоятельно, пишите мне, я помогу!

Задать вопрос эксперту

На большинстве маршрутизаторов, которые мы видели, параметры, как правило, включают WEP, WPA TKIP и WPA2 AES с возможностью совместимости с WPA TKIP WPA2 AES. Если самостоятельно разобраться в нюансах не получается, пишите мне!

Безопасность Wi-Fi – когда использовать WPA2-AES и WPA2-TKIP

- Open

— открытая сеть, в которой все подключаемые устройства авторизованы сразу - Shared

— подлинность подключаемого устройства должна быть проверена ключом/паролем - EAP

— подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Защита Wi-Fi сети: WEP, WPA, WPA2

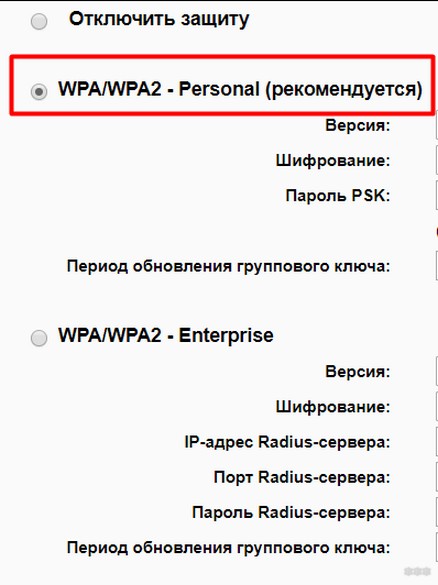

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты)

.

- WPA/WPA2 — Personal (PSK)

– это обычный способ аутентификации. Когда нужно задать только пароль (ключ)

и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант. - WPA/WPA2 — Enterprise

– более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли)

.

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Основными вариантами шифрования данных, проходящих через маршрутизатор, являются протоколы WPA2-AES

и WPA2-TKIP

. Сегодня вы поговорим о каждом из них и объясним, почему стоит выбирать AES. 11n или старше по умолчанию используют шифрование WPA2-AES, но если вы работаете со старым маршрутизатором или по какой-то причине выбрали шифрование WPA-TKIP, высоки шансы, что вы теряете значительную часть скорости. Хотя TKIP в своё время стал значительным улучшением в плане безопасности, сегодня он превратится в устаревшую технологию, уже не считающуюся достаточно безопасной для защиты сетей от хакеров.

Подключитесь к Wi-Fi роутеру с WPA3 и компьютеру

Чтобы использовать WPA3 в нашем беспроводном клиенте, либо с Windows ПК или мобильные устройства, мы должны выполнить два действия:

- Забудьте о сети Wi-Fi, к которой мы ранее подключались, этот шаг необходим, потому что внутренне он был сохранен с защитой WPA2, и он будет продолжать использовать этот протокол. Если мы выберем WPA2 / WPA3, это не даст нам ошибки, потому что будет подключаться к WPA2, но если мы выберем только WPA3, это даст нам ошибку.

- Снова подключитесь к сети Wi-Fi, введя обычный пароль.

- У нас должна быть операционная система, совместимая с WPA3, поддерживаются последние версии Windows 10, Mac и Linux. Если у вас более старые версии, они могут быть несовместимы, вам следует прочитать официальную документацию по совместимости с WPA3, чтобы узнать.

- Карта Wi-Fi должна быть совместима с протоколом WPA3, есть старые карты, которые не совместимы. Мы должны изучить технические характеристики карты, и если информации нет, мы всегда можем попробовать сами.

- На нашем компьютере должны быть установлены последние доступные драйверы, это гарантирует, что, если карта поддерживает его, мы сможем без проблем подключаться к сетям WPA3.

Выполнив эти три требования к ПК, мы можем попытаться подключиться к беспроводной сети Wi-Fi с помощью протокола безопасности WPA3.

В операционных системах Windows в разделе Wi-Fi мы видим, что мы отлично подключаемся к сети Wi-Fi по обычному протоколу WPA2-Personal:

Нам нужно перейти в раздел «Управление известными сетями», чтобы удалить запомненную сеть Wi-Fi, мы продолжаем щелкать нашу сеть Wi-Fi и нажимать «Прекратить запоминать». Теперь нам придется снова подключиться к беспроводной сети Wi-Fi.

После подключения, если все прошло правильно, у нас будет подключение без проблем, а в состоянии беспроводной сети Wi-Fi мы сможем увидеть, что действительно без проблем используем WPA3-Personal.

Тип шифрования wifi wpa2 psk. Какой тип шифрования выбрать для wifi роутера

Мнение эксперта

Чоповец Владимир Петрович, специалист по ремонту ноутбуков

Если у вас не получается разобраться самостоятельно, пишите мне, я помогу!

Задать вопрос эксперту

Если мы выбрали WPA2 WPA3-Personal, и вы можете подключиться, вам следует проверить, подключены ли вы в режиме WPA2 или в режиме WPA3. Если самостоятельно разобраться в нюансах не получается, пишите мне!

Как настроить WPA3 на маршрутизаторе Wi-Fi и безопасно подключиться | ИТИГИК

- WPA3-Personal : этот метод является типичным, который мы будем использовать в домашних условиях, мы введем уникальный пароль, и с помощью этого ключа будут подключены все беспроводные устройства. Это так называемый PSK (Pre-Shared Key), или предварительно общий пароль. В этом режиме конфигурации маршрутизатор будет использовать только WPA3-Personal, устройства, несовместимые с WPA3, не смогут подключиться к маршрутизатору или AP.

- WPA3-Enterprise : этот метод используется, когда у нас есть сервер RADIUS для аутентификации разных пользователей с помощью имени пользователя / пароля и цифрового сертификата. Этот метод подключения будет доступен, особенно в компаниях, поскольку обычно домашний пользователь не устанавливает дома RADIUS-сервер.

- WPA2 / WPA3-персональный : Этот метод является вариантом перехода, он позволяет маршрутизатору одновременно принимать соединения с WPA2-Personal (с предварительным общим ключом) и с WPA3-Personal. Беспроводные клиенты всегда выбирают наиболее безопасный вариант по умолчанию, но этот вариант позволяет неподдерживаемым беспроводным клиентам успешно подключаться без проблем.

Подключитесь к Wi-Fi роутеру с WPA3 и смартфону или планшету

- Если мы выбрали только WPA3-Personal и не можем подключиться, это означает, что он не поддерживается ни внутренним чипсетом устройства, ни версией операционной системы.

- Если мы выбрали WPA2 / WPA3-Personal, и вы можете подключиться, вам следует проверить, подключены ли вы в режиме WPA2 или в режиме WPA3. Это можно увидеть по статусу сети Wi-Fi на смартфоне или планшете, а также по беспроводной регистрации в маршрутизаторе, так как он будет указывать, подключился ли клиент через WPA2 или через WPA3.

Как вы видели в этом руководстве, в настоящее время обеспечить безопасность WPA3 в нашем доме очень просто, чтобы лучше защитить нашу беспроводную связь, но мы должны принять во внимание ряд очень важных аспектов, чтобы иметь возможность подключаться без проблем.

Источник: aspire1.ru

AES или TKIP: какой метод проверки подлинности лучше?

Привет! Заходишь ты такой в настройки своего роутера, а в разделе безопасности беспроводной сети сталкиваешься с первой серьезной и непонятно проблемой – TKIP или AES? Что выбрать пока не понятно, да и практических советов на эту тему нет, ибо все мануалы по настройкам шифрования написаны специалистами для специалистов. Что делать? WiFiGid и Ботан помогут разобраться!

Остались вопросы? Добро пожаловать в наши горячие комментарии с приятным сообществом!

Краткий ответ

Тем, кто не хочет терять своего времени, лучший вариант:

Для тех, кому важно узнать почему да как это все было определено, предлагаю ознакомиться со статьей.

Про аутентификацию

Wi-Fi без защиты в наше время похож на находки якутскими учеными мамонтов – зверь вымер, но раз в год находки всплывают. Это к тому, что любую домашнюю сеть в наше время принято защищать любым типом аутентификации. А какие они есть?

- WEP (Wired Equivalent Privacy) – устаревший стандарт, современный брут паролей взламывает его легко.

- WPA (Wi-Fi Protected Access) – надежная обновленная система защиты. Пароли от 8 символов сильно мешают бруту.

- WPA2 – самый используемый тип, как правило сейчас у всех стоит именно он.

- WPA3 – новинка, обязателен в новом Wi-Fi Идеально, но есть далеко не во всех моделях, поэтому мы обращаем внимание прежде всего на WPA2, даже сейчас его взлом практически невозможен при сильном пароле.

Поленились поставить пароль? Толпа довольных соседей с радостью пожалует в ваше сетевое пространство. Будьте с ними гостеприимны, ведь сами пригласили)

Что касается современных WPA – то и здесь есть деление:

- WPA/WPA2Personal – рекомендуется для домашнего использования. Задали пароль, пользуемся.

- WPA/WPA2Enterprise – расширенная версия. Подъем Radius сервера, выдача отдельного ключа для каждого подключенного устройства. На практике домашнего использования достаточно и Personal версии.

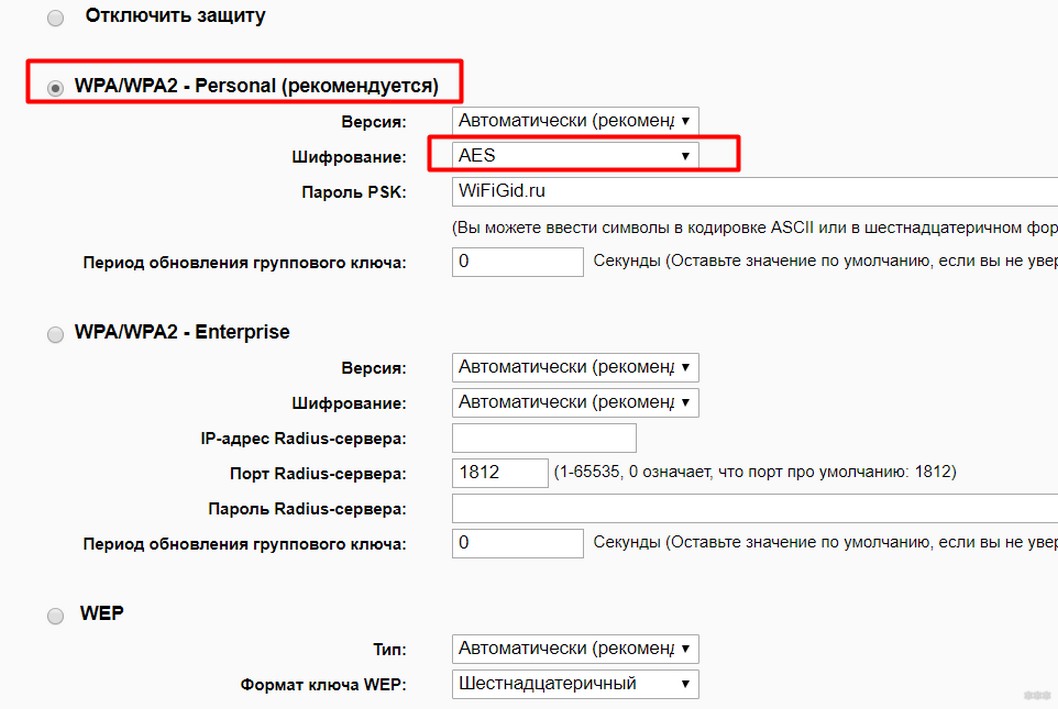

Про шифрование

Но, кроме этого, есть еще и сам алгоритм шифрования, который не дает прослушивать всем желающим со стороны вашу домашнюю сеть (точнее дает, но при этом там отображается откровенная шифрованная белеберда). Сейчас распространены 2 типа шифрования:

- TKIP – ныне устаревший стандарт. Но в силу того, что некоторые старые устройства поддерживают только его, используется как альтернатива. Есть ограничения по использованию с WPA2 и в самом Wi-Fi стандарте, начиная с 802.11n. По сути дела, выпускался как патч для дырявого WEP.

- AES – актуальный стандарт шифрования. Применяется везде, где только требуется. Не расшифровывается военными и прочими заинтересованными лицами. Открытый, а отсюда заслуживает доверие и уважение сообщества. Поэтому поддерживается всеми современными стандартами Wi-Fi.

Итого, мои настройки:

На сегодняшний день для большинства людей лучше связки WPA2 и AES не найти. Владельцам же роутеров последнего поколения рекомендуется сразу устанавливать WPA3.

Исключение, ваши старые устройства отказываются работать с AES. В этом, и только в этом случае можно попробовать активировать TKIP. Как альтернатива – доступен обычно метод АВТО (TKIP+AES), самостоятельно разрешающий такие проблемы. Но лучше использовать чистый AES.

Т.е. TKIP поддерживается только в 802.11g и ранних стандартах, то при принудительной его установке для совместимости со старыми устройствами общая скорость Wi-Fi будет снижена до 54 Мбит/с. В этом плане использование чистого WPA и TKIP – медленно.

Выбор на разных роутерах

Ну а здесь я покажу, какие настройки нужно активировать на разных моделях роутеров. Раздел создан с целью показать разницу в интерфейсах, но единую модель выбора.

Все модели перечислить невозможно. Пользуйтесь поиском на нашем сайте, найдите свою модель, ознакомьтесь с полной инструкцией по настройке.

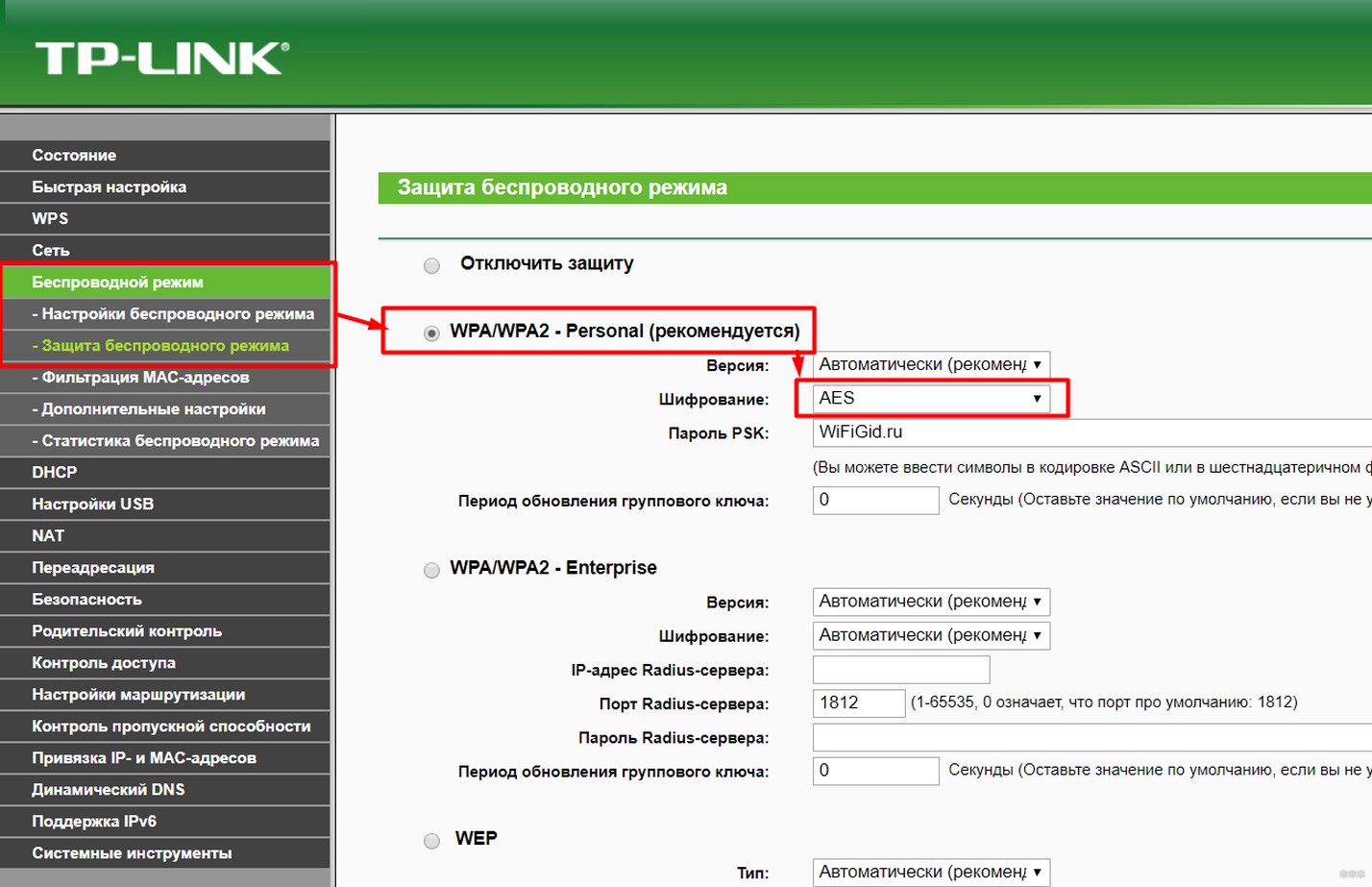

TP-Link

Современные интерфейсы TP-Link тоже могут отличаться между собой. У меня до сих пор вот такой «зеленый». Но даже на самых новых идея сохраняется – заходите в пункт «Беспроводной режим», а в подпункте «Защита…» располагаются все нужные нам настройки.

ASUS

В роутерах Asus тип аутентификации называется «Метод проверки подлинности». От этого выбор не меняется, по прежнему лучшим остается WPA2.

ZyXEL Keenetik

D-Link

Вот вроде бы и все, что можно было сказать по теме. А вы используете тоже AES? А если нет, то почему?

Источник: wifigid.ru

WPA2-Enterprise, или правильный подход к безопасности Wi-Fi сети

В последнее время появилось много «разоблачающих» публикаций о взломе какого-либо очередного протокола или технологии, компрометирующего безопасность беспроводных сетей. Так ли это на самом деле, чего стоит бояться, и как сделать, чтобы доступ в вашу сеть был максимально защищен? Слова WEP, WPA, 802.1x, EAP, PKI для вас мало что значат? Этот небольшой обзор поможет свести воедино все применяющиеся технологии шифрования и авторизации радио-доступа. Я попробую показать, что правильно настроенная беспроводная сеть представляет собой непреодолимый барьер для злоумышленника (до известного предела, конечно).

Основы

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

- Аутентификации — как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой;

- Шифровании — какой алгоритм скремблирования передаваемых данных применяется, как генерируется ключ шифрования, и когда он меняется.

Параметры беспроводной сети, в первую очередь ее имя (SSID), регулярно анонсируются точкой доступа в широковещательных beacon пакетах. Помимо ожидаемых настроек безопасности, передаются пожелания по QoS, по параметрам 802.11n, поддерживаемых скорости, сведения о других соседях и прочее. Аутентификация определяет, как клиент представляется точке. Возможные варианты:

- Open — так называемая открытая сеть, в которой все подключаемые устройства авторизованы сразу

- Shared — подлинность подключаемого устройства должна быть проверена ключом/паролем

- EAP — подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

- None — отсутствие шифрования, данные передаются в открытом виде

- WEP — основанный на алгоритме RC4 шифр с разной длиной статического или динамического ключа (64 или 128 бит)

- CKIP — проприетарная замена WEP от Cisco, ранний вариант TKIP

- TKIP — улучшенная замена WEP с дополнительными проверками и защитой

- AES/CCMP — наиболее совершенный алгоритм, основанный на AES256 с дополнительными проверками и защитой

Комбинация Open Authentication, No Encryption широко используется в системах гостевого доступа вроде предоставления Интернета в кафе или гостинице. Для подключения нужно знать только имя беспроводной сети. Зачастую такое подключение комбинируется с дополнительной проверкой на Captive Portal путем редиректа пользовательского HTTP-запроса на дополнительную страницу, на которой можно запросить подтверждение (логин-пароль, согласие с правилами и т.п).

Шифрование WEP скомпрометировано, и использовать его нельзя (даже в случае динамических ключей).

Широко встречающиеся термины WPA и WPA2 определяют, фактически, алгоритм шифрования (TKIP либо AES). В силу того, что уже довольно давно клиентские адаптеры поддерживают WPA2 (AES), применять шифрование по алгоритму TKIP нет смысла.

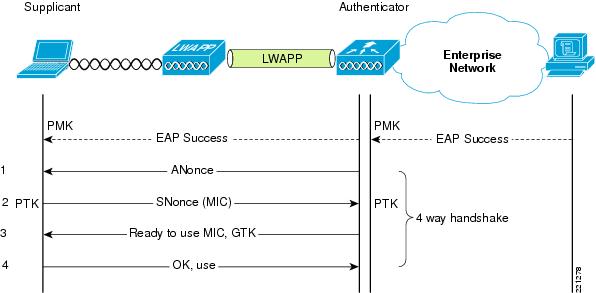

Разница между WPA2 Personal и WPA2 Enterprise состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Все возможные параметры безопасности сведены в этой табличке:

| Свойство | Статический WEP | Динамический WEP | WPA | WPA 2 (Enterprise) |

| Идентификация | Пользователь, компьютер, карта WLAN | Пользователь, компьютер | Пользователь, компьютер | Пользователь, компьютер |

| Авторизация | Общий ключ | EAP | EAP или общий ключ | EAP или общий ключ |

| Целостность | 32-bit Integrity Check Value (ICV) | 32-bit ICV | 64-bit Message Integrity Code (MIC) | CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code — CCM) Part of AES |

| Шифрование | Статический ключ | Сессионный ключ | Попакетный ключ через TKIP | CCMP (AES) |

| РАспределение ключей | Однократное, вручную | Сегмент Pair-wise Master Key (PMK) | Производное от PMK | Производное от PMK |

| Вектор инициализации | Текст, 24 бита | Текст, 24 бита | Расширенный вектор, 65 бит | 48-бит номер пакета (PN) |

| Алгоритм | RC4 | RC4 | RC4 | AES |

| Длина ключа, бит | 64/128 | 64/128 | 128 | до 256 |

| Требуемая инфраструктура | Нет | RADIUS | RADIUS | RADIUS |

Если с WPA2 Personal (WPA2 PSK) всё ясно, корпоративное решение требует дополнительного рассмотрения.

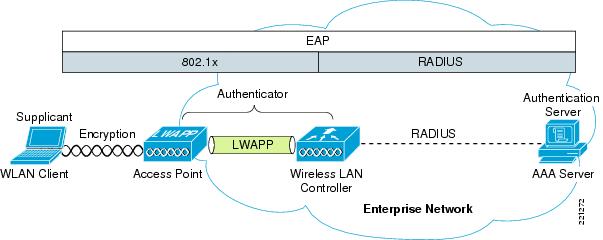

WPA2 Enterprise

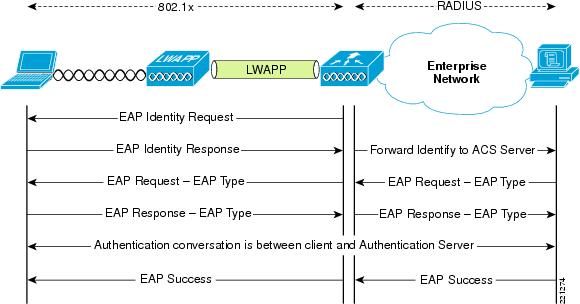

Здесь мы имеем дело с дополнительным набором различных протоколов. На стороне клиента специальный компонент программного обеспечения, supplicant (обычно часть ОС) взаимодействует с авторизующей частью, AAA сервером. В данном примере отображена работа унифицированной радиосети, построенной на легковесных точках доступа и контроллере. В случае использования точек доступа «с мозгами» всю роль посредника между клиентов и сервером может на себя взять сама точка. При этом данные клиентского суппликанта по радио передаются сформированными в протокол 802.1x (EAPOL), а на стороне контроллера они оборачиваются в RADIUS-пакеты.

Применение механизма авторизации EAP в вашей сети приводит к тому, что после успешной (почти наверняка открытой) аутентификации клиента точкой доступа (совместно с контроллером, если он есть) последняя просит клиента авторизоваться (подтвердить свои полномочия) у инфраструктурного RADIUS-сервера:

- Microsoft Network Policy Server (NPS), бывший IAS — конфигурируется через MMC, бесплатен, но надо купить винду

- Cisco Secure Access Control Server (ACS) 4.2, 5.3 — конфигурируется через веб-интерфейс, наворочен по функционалу, позволяет создавать распределенные и отказоустойчивые системы, стоит дорого

- FreeRADIUS — бесплатен, конфигурируется текстовыми конфигами, в управлении и мониторинге не удобен

При этом контроллер внимательно наблюдает за происходящим обменом информацией, и дожидается успешной авторизации, либо отказа в ней. При успехе RADIUS-сервер способен передать точке доступа дополнительные параметры (например, в какой VLAN поместить абонента, какой ему присвоить IP-адрес, QoS профиль и т.п.). В завершении обмена RADIUS-сервер дает возможность клиенту и точке доступа сгенерировать и обменяться ключами шифрования (индивидуальными, валидными только для данной сеcсии):

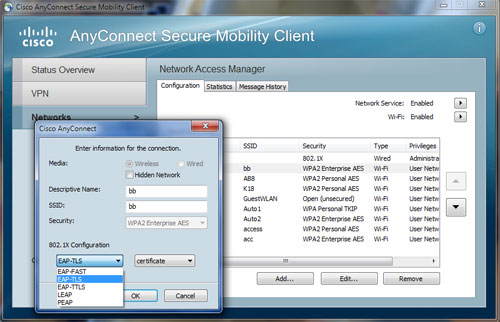

EAP

- EAP-FAST (Flexible Authentication via Secure Tunneling) — разработан фирмой Cisco; позволяет проводить авторизацию по логину-паролю, передаваемому внутри TLS туннеля между суппликантом и RADIUS-сервером

- EAP-TLS (Transport Layer Security). Использует инфраструктуру открытых ключей (PKI) для авторизации клиента и сервера (суппликанта и RADIUS-сервера) через сертификаты, выписанные доверенным удостоверяющим центром (CA). Требует выписывания и установки клиентских сертификатов на каждое беспроводное устройство, поэтому подходит только для управляемой корпоративной среды. Сервер сертификатов Windows имеет средства, позволяющие клиенту самостоятельно генерировать себе сертификат, если клиент — член домена. Блокирование клиента легко производится отзывом его сертификата (либо через учетные записи).

- EAP-TTLS (Tunneled Transport Layer Security) аналогичен EAP-TLS, но при создании туннеля не требуется клиентский сертификат. В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё).

- PEAP-MSCHAPv2 (Protected EAP) — схож с EAP-TTLS в плане изначального установления шифрованного TLS туннеля между клиентом и сервером, требующего серверного сертификата. В дальнейшем в таком туннеле происходит авторизация по известному протоколу MSCHAPv2

- PEAP-GTC (Generic Token Card) — аналогично предыдущему, но требует карт одноразовых паролей (и соответствующей инфраструктуры)

Все эти методы (кроме EAP-FAST) требуют наличия сертификата сервера (на RADIUS-сервере), выписанного удостоверяющим центром (CA). При этом сам сертификат CA должен присутствовать на устройстве клиента в группе доверенных (что нетрудно реализовать средствами групповой политики в Windows). Дополнительно, EAP-TLS требует индивидуального клиентского сертификата. Проверка подлинности клиента осуществляется как по цифровой подписи, так (опционально) по сравнению предоставленного клиентом RADIUS-серверу сертификата с тем, что сервер извлек из PKI-инфраструктуры (Active Directory).

Поддержка любого из EAP методов должна обеспечиваться суппликантом на стороне клиента. Стандартный, встроенный в Windows XP/Vista/7, iOS, Android обеспечивает как минимум EAP-TLS, и EAP-MSCHAPv2, что обуславливает популярность этих методов. С клиентскими адаптерами Intel под Windows поставляется утилита ProSet, расширяющая доступный список. Это же делает Cisco AnyConnect Client.

Насколько это надежно

В конце концов, что нужно злоумышленнику, чтобы взломать вашу сеть?

Для Open Authentication, No Encryption — ничего. Подключился к сети, и всё. Поскольку радиосреда открыта, сигнал распространяется в разные стороны, заблокировать его непросто. При наличии соответствующих клиентских адаптеров, позволяющих прослушивать эфир, сетевой трафик виден так же, будто атакующий подключился в провод, в хаб, в SPAN-порт коммутатора.

Для шифрования, основанного на WEP, требуется только время на перебор IV, и одна из многих свободно доступных утилит сканирования.

Для шифрования, основанного на TKIP либо AES прямое дешифрование возможно в теории, но на практике случаи взлома не встречались.

Конечно, можно попробовать подобрать ключ PSK, либо пароль к одному из EAP-методов. Распространенные атаки на данные методы не известны. Можно пробовать применить методы социальной инженерии, либо терморектальный криптоанализ.

Получить доступ к сети, защищенной EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 можно, только зная логин-пароль пользователя (взлом как таковой невозможен). Атаки типа перебора пароля, или направленные на уязвимости в MSCHAP также не возможны либо затруднены из-за того, что EAP-канал «клиент-сервер» защищен шифрованным туннелем.

Доступ к сети, закрытой PEAP-GTC возможен либо при взломе сервера токенов, либо при краже токена вместе с его паролем.

Доступ к сети, закрытой EAP-TLS возможен при краже пользовательского сертификата (вместе с его приватным ключом, конечно), либо при выписывании валидного, но подставного сертификата. Такое возможно только при компрометации удостоверяющего центра, который в нормальных компаниях берегут как самый ценный IT-ресурс.

Поскольку все вышеозначенные методы (кроме PEAP-GTC) допускают сохранение (кэширование) паролей/сертификатов, то при краже мобильного устройства атакующий получает полный доступ без лишних вопросов со стороны сети. В качестве меры предотвращения может служить полное шифрование жесткого диска с запросом пароля при включении устройства.

Запомните: при грамотном проектировании беспроводную сеть можно очень хорошо защитить; средств взлома такой сети не существует (до известного предела)

Источник: habr.com