(англ. Virtual Private Network — виртуальная частная(закрытая) сеть)

Файл настройки сервера

Минимально рабочий вариант.

port 1194 proto udp dev tun topology subnet ca /etc/openvpn/easy-rsa/keys/ca.crt cert /etc/openvpn/easy-rsa/keys/OpenVPN_srv.crt key /etc/openvpn/easy-rsa/keys/OpenVPN_srv.key # This file should be kept secret dh /etc/openvpn/easy-rsa/keys/dh2048.pem server 10.8.0.0 255.255.255.0 push «route 10.8.0.0 255.255.255.0» push «route 192.168.200.0 255.255.255.0» push «route 192.168.7.0 255.255.255.0» push «dhcp-option DNS 192.168.7.7» push «dhcp-option DNS 80.254.107.129» push «dhcp-option DOMAIN vlgd61.ru» keepalive 10 120 tls-auth ta.key 0 # This file is secret comp-lzo user nobody group nogroup persist-key persist-tun status openvpn-status.log verb 3 mute 20

Файл настройки клиента

Минимально рабочий вариант.

client dev tun proto udp remote 80.254.107.129 1194 resolv-retry infinite nobind key-direction 1 persist-key persist-tun comp-lzo verb 3 mute 20 float Содержимое сертификата центра сертификации. Содержимое TLS ключа. Должно содержаться в секрете!

Создание ключей

Скопируем easy-rsa в каталог /etc/openvpn.

ViPNet #1: Основы ViPNet

Это гарантирует, что любые изменения в сценарии не будут потеряны при обновлении пакета.

mkdir /etc/openvpn/easy-rsa/ cp -r /usr/share/easy-rsa/* /etc/openvpn/easy-rsa/

Ключевая пара удостоверяющего центра

Выполнять от пользователя имеющего права записи в /etc/openvpn/easy-rsa/keys/

Обычно это пользователь root или состоящий в группе wheel

su — root cd /etc/openvpn/easy-rsa ./clean-all source vars ./build-ca

После выполнения последней команды будут записаны файлы открытой и закрытой части ключа удостоверяющего центра в /etc/openvpn/easy-rsa/keys/

Ключевая пара сервера к которому мы будем подключаться

./build-key-server myservername

где myservername имя файла ключа.

Файл параметров Диффи-Хэлмана

./build-dh

Ключ TLS аутентификации

openvpn —genkey —secret ta.key

Ключевая пара клиента

Выполнять от пользователя имеющего права записи в /etc/openvpn/easy-rsa/keys/

Обычно это пользователь root или состоящий в группе wheel

su — root cd /etc/openvpn/easy-rsa

- Импортировать из файла vars переменные окружения командой

source ./vars

- Создать ключ клиента client1 командой

./build-key client1

После создания пары ключей клиента, на клиент, кроме файла настройки, необходимо также передать по защищённому каналу связи открытую и закрытую часть ключей клиента, открытую часть ключа удостоверяющего центра и ключ TLS аутентификации.

Когда клиент теряет право подключения по организационным вопросам, то ключ отзывают.

- Отозвать ключ клиента

su — root cd /etc/openvpn/easy-rsa source ./vars ./revoke-full client1

Особенности настройки OpenVPN в iOS

Наиболее важный момент настройки заключается в том, что закрытый ключ клиента должен быть в формате RSA. Если вы делали все согласно инструкции на сайте OpenVPN, или у вас уже были готовые ключи, то их необходимо предварительно конвертировать. Для этого можно использовать openssl:

Что такое ВИПНЕТ — ViPNet / Клиент, Координатор, Администратор, CSP, Деловая почта

openssl rsa -in ios.key -out ios_rsa.key

Соберем все необходимые ключи и сертификаты в один PKCS#12 контейнер:

openssl pkcs12 -export -in ios.crt -inkey ios_rsa.key -certfile ca.crt -name ios -out ios.p12

Обязательно указать пароль для экспорта. Установить контейнера без пароля на экспорт в связку ключей iOS не получится. Полученный контейнер передаем на устройство через электронную почту или Safari. Скачать клиент OpenVPN Connect можно из iTunes.

Ограничения, присутствующие в приложении:

- Размер файла настроек не может превышать 256KB. Тем не менее, этого должно быть достаточно даже для хранения файла конфигурации в унифицированном ovpn формате.

- Поддерживаются только tun соединения из-за ограничений iOS VPN API.

- Не поддерживается ряд директив в конфигурационном файле: dev tap, tls-remote, fragment, mssfix.

- Не поддерживается работа клиентов без сертификатов. Эта возможность появится в будущем.

- Возможно использовать только шифрование AES или Blowfish. Связано это с тем, что данные алгоритмы больше адаптированы под архитектуру ARM. Таким образом достигается большая энергоэффективность.

- Использование HTTP прокси настраивается на уровне настроек приложения, а не в конфигурационном файле.

- Использование контейнеров PKCS#12 возможно только, если они импортированы в связку ключей iOS. Такое поведение является настоятельной рекомендацией разработчиков, потому, что в отличие от хранения закрытого ключа прямо в ovpn файле, оно обеспечивает более высокий уровень сохранности секретных данных. Особенно в случае использования устройства с jailbreak.

Ссылки

- Что такое VPN

- Статья об OpenVPN на wiki «IT рабочие заметки»

- Статья на wiki Ubuntu

- Настройка OpenVPN в iOS

- OpenVPN, легкий перевыпуск корневого сертификата

- Наш рецепт отказоустойчивого VPN-сервера на базе tinc, OpenVPN, Linux

- VPN – ТИПЫ ПОДКЛЮЧЕНИЯ И ПРОВЕРКА БЕЗОПАСНОСТИ

VipNet

Клиент мешает авторизации машины в домене. Перед вводом/выводом машины в/из домена выключить клиента.

Доступ к защищенным сайтам с компьютеров в ЛВС через один VipNet-клиент

netsh interface portproxy add v4tov4 listenport=1920 connectport=80 connectaddress=192.168.200.211 netsh interface portproxy add v4tov4 listenport=1922 connectport=80 connectaddress=172.21.102.144

И перевести VipNet Client в режим разрешающий входящие соединения.

Можно добавить ярлык в каталог «Автозагрузка», где во вкладке «Ярлык» в строке «Объект» указать:

cmd /c «netsh interface portproxy add v4tov4 listenport=1920 connectport=80 connectaddress=192.168.200.211»

АЦК

Если VipNet клиент не видит АЦК, то нужно найти узел «Мин. фин», проверить его доступность (F5), и если доступен в свойствах узла открыть вкладку «Тоннели», добавить тоннель 192.168.14.2

Загрузка VipNet Client без ввода пароля

При загрузке ПК с VipNet Client каждый раз приходится вводить сложный пароль. Для того чтобы этого избежать, необходимо в корневой папке программы (например C:Program FilesInfoTeCSViPNet Client) создать текстовый файл svcx.txt и вписать туда пароль абонентского пункта.

Перенос установленного клиента

После выполнения перечисленных действий программа ViPNet Client готова к работе.

В случае повреждения носителя с .dst

- Пишем письмо на имя директора ГБУ РО «РЦИС», в котором

- указываем причину утраты носителя,

- просим эти файлы снова выдать.

Обновление сертификата клиента

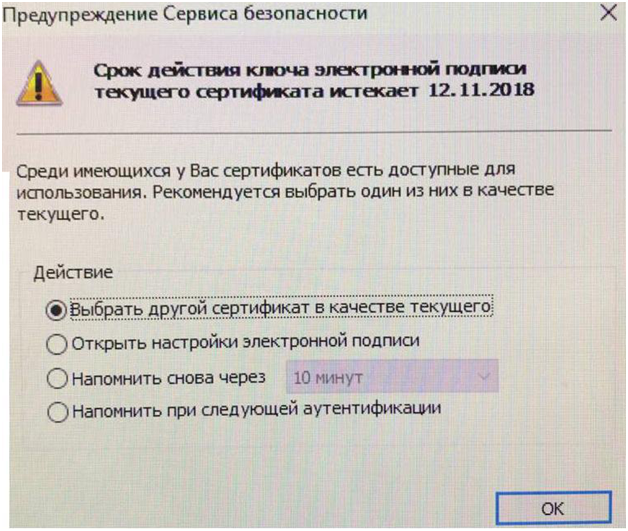

При появлении подобного сообщения

Открыть настройки электронной подписи — выбрать «Обновить сертификат». Файлы обновления могут поступить в течение двух дней.

PPTP

Устанавливаем на сервере pptpd , подходящий для нашей системы.

В файл /etc/ppp/chap-secrets дописываем информацию о пользователях, которым необходим удалённый доступ:

# Secrets for authentication using CHAP # client server secret IP addresses user1 pptpd passwOrD1 10.0.10.2 user2 pptpd qWeRPDW2a 10.0.10.3 user3 pptpd qWeRPDW3a *

последняя колонка указывает какой адрес может получить клиент. Звёздочка означает получение любого свободного адреса.

Включаем в ядре пересылку (forwarding) пакетов между интерфейсами:

sysctl -w net.ipv4.ip_forward=1

Проверяем, что в сетевом экране открыты подключения извне на TCP-порт 1723 и что разрешен протокол №47:

вариант с iptables

iptables -I INPUT -p tcp —dport 1723 -j ACCEPT iptables -I INPUT -p 47 -j ACCEPT

Проверяем, что в файле /etc/ppp/pptpd-options присутствуют следующие опции:

name pptpd refuse-pap refuse-chap refuse-mschap require-mschap-v2 require-mppe-128 ms-dns 10.0.0.253 ms-dns 10.0.0.252 proxyarp lock nobsdcomp novj novjccomp nologfd

Опции ms-dns – это те DNS-сервера, которые выдаются клиенту. Нужно изменить на те, которые реально используются в Вашей сети. Если клиент в состоянии использовать DNS-сервера (по умолчанию клиент получит в качестве шлюза свой IP-адрес, который прописан в файле chap-secrets и DNS-сервера по этой причине могут стать недоступны), которые он использовал до установки vpn-подключения, эти опции можно убрать.

Редактируем /etc/pptpd.conf , нужно чтобы в нем были следующие строки:

option /etc/ppp/pptpd-options logwtmp localip 10.0.0.1 remoteip 10.0.0.2-20

Параметры localip и remoteip изменяем в соответствии с IP-адресацией в Вашей сети.

/etc/init.d/pptpd start

Включаем автозагрузку сервиса при старте системы:

chkconfig pptpd on

Возможные проблемы и их решения

Проблема: Клиенты на Windows XP имеют проблемы с подключением.

Решение: В настройках подключения на вкладке «Безопасность» снять галочку «Требуется шифрование данных».

Проблема: Хост за NAT-ом испытывает трудности с подключением к внешнему VPN-серверу и Windows показывает ошибку №619.

Решение: Включить модуль ядра ip_nat_pptp на linux-маршрутизаторе, который исполняет NAT:

Проблема: В /var/log/messages сервера с pptpd имеется нечто такое:

Feb 17 08:09:29 zeon pppd[28671]: Plugin /usr/lib64/pptpd/pptpd-logwtmp.so is for pppd version 2.4.3, this is 2.4.4

Решение: Убрать опцию logwtmp из файла /etc/pptpd.conf . Это приведёт к тому, что сеансы связи клиентов не будут отображаться командой last (которая как раз и работает с /var/log/wtmp ).

Проблема: В /var/log/messages сервера с pptpd наблюдается:

Feb 17 11:18:12 zeon kernel: pptpctrl[30130]: segfault at 00000000 rip 005a34b0 rsp ffe60810 error 4

а клиенты на windows-машинках при подключении получают ошибку 800.

Решение: Исчерпался лимит одновременных подключений, который задаётся опцией remoteip в файле /etc/pptpd.conf .

Если надо потюнить MTU , то как вариант создаём файл /etc/ppp/ip-up.local примерно такого содержания:

#!/bin/bash NEW_MTU_VALUE=1446 /sbin/ifconfig «$1» mtu $NEW_MTU_VALUE logger «MTU set to $NEW_MTU_VALUE for device $1»

chmod +x /etc/ppp/ip-up.local

Без этого действа у меня pptpd на CentOS 6 клиенту с Win 7 почему-то выдавал MTU 1396, нагло игнорируя прописанное в /etc/ppp/pptpd-options .

Проблема: Некоторые клиенты жалуются на то, что подключаются, но ресурсы не загружаются.

Решение: Следует просмотреть на сервере список ppp соединений на предмет занятия одного адреса несколькими соединениями.

Подключение к VPN

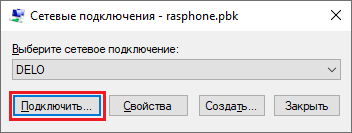

Запустите файл «delo.pbk». В появившемся окне нажмите на кнопку «Подключить».

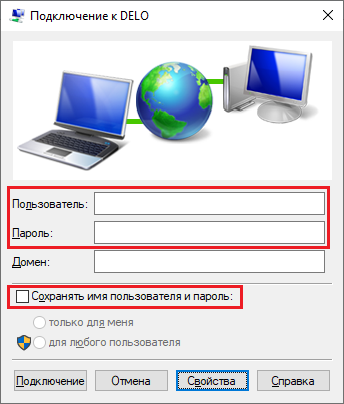

В следующем окне в поля «Пользователь» и «Пароль» введите полученные по электронной почте данные. Для упрощения входа в дальнейшем можете нажать на флажок «Сохранять имя пользователя и пароль».

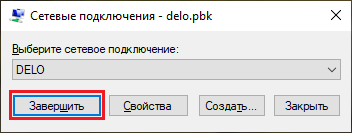

После завершения работы с необходимыми Вам сервисами ВАЖНО завершить работу с VPN соединением! Для этого повторно запустите файл «delo.pbk». В появившемся окне нажмите на кнопку «Завершить».

«Континент АП»

Установку лучше производить командой:

Continent_AP_3.7.7.641.exe /S /DO=INSTALL /NMSE

Скачать бесплатно ViPNet Client 4.3.2

ViPNet Client – это комплекс программ, созданный для защиты рабочего места путем шифрования трафика. В основном предназначен для корпоративных пользователей. Сразу стоит сказать, что для доступа к функциям программы необходимы специальные ключи.

ViPNet Client позволяет шифровать трафик и тем самым защищать обмен информацией между пользователей. Например, в состав комплекса входит VPN-клиент для создания частной сети. Кроме того, программа может создавать защищенные каналы для общения пользователей как через голосовую связь, так и посредством видеозвонков.

Еще одним средством защиты трафика является сетевой экран. Он обеспечивает безопасную работу в интернете и надежную передачу данных. Вы может настроить фильтрацию трафика во всех сетях либо только в защищённых.

Учтите, что для полноценной работы в ViPNet Client вам нужны специальные ключи шифрования (без них программа не запустится). Демо-версии этих ключей вы можете скачать на официальном сайте.

Особенности программы

• Защита передаваемых данных и трафика.

• Встроенные сетевой экран и VPN-клиент.

• Множество дополнительных настроек.

• В большей степени предназначена для корпоративных клиентов.

• Интерфейс на русском языке.

• Поддержка Windows 7 и выше.

Скачать ViPNet Client клиент можно абсолютно бесплатно, но для полноценной работы необходимы ключи шифрования.

Скачать бесплатно ViPNet Client 4.3.2

| Версия: | 4.3.2 |

| Русский язык: | Да |

| Разработчик: | ИнфоТеКС |

| Операционка: | Windows 10 / 7 / 8 / XP / Vista |

| Размер: | 111,6 Mb |

Источник: besplatnye-programmy.com

ViPNet Client

![]()

С помощью утилиты можно настроить защищенный канал и обеспечить безопасность передачи данных. Приложение содержит межсетевой экран для блокировки соединений.

Дата обновления:

Русский язык:

Разработчик:

Версия Windows:

Windows 7, Windows 8, Windows 8.1, Windows 10

ViPNet Client – приложение для Windows, представляющее собой средство защиты информации. Утилита позволяет получить доступ к ресурсам, расположенным в частной сети. Также в состав программного комплекса входит почтовый клиент, позволяющий обмениваться письмами по защищенному каналу и используемый в качестве альтернативы Outlook 2016.

Настройка

Для запуска приложения необходимо загрузить файл ключей с расширением DST. Его можно получить у администратора защищенной сети. После авторизации пользователи могут настроить параметры соединения с сервером для доступа к сетевым ресурсам.

Утилита имеет сертификат ФСБ и может использоваться для защиты конфиденциальной информации, передаваемой по электронным каналам связи.

Межсетевой экран

Программа позволяет настроить параметры блокировки входящих и исходящих сетевых соединений. Есть возможность создать отдельные фильтры для защищенной и открытой сети. Также доступно несколько режимов работы, отличающихся степенью безопасности.

Обмен письмами

Утилита содержит почтовый клиент, с помощью которого можно отправлять письма, содержащие конфиденциальную информацию. Отметим, что для этого на компьютере получателя также должен быть установлен ViPNet Client.

Особенности

- приложение можно скачать бесплатно;

- утилита представляет собой программный комплекс для обеспечения безопасности конфиденциальной информации;

- есть возможность настроить параметры работы межсетевого экрана;

- доступен встроенный почтовый клиент для отправки электронных писем и файлов;

- для работы приложения требуется файл ключей в формате DST;

- программа совместима с актуальными версиями Windows.

Источник: iowin.net