Год выпуска закодирован в латинской букве, которая располагается между двумя сочетаниями цифр: диагональю (двузначное число) и серией (четыре цифры). В некоторых случаях между диагональю и серией могут быть две буквы, тогда за год отвечает первая из них. Например, код телевизора: UE49KS7000UXRU.

Как узнать код модели телевизора

Телевизоры Название модели можно найти на этикетке на задней панели телевизора. Если вы не можете проверить серийный номер на задней панели телевизора (например, если ваш телевизор располагается на стене), поищите его в меню настроек телевизора или на его оригинальной упаковке.

Как найти код на телевизоре LG

Если вы только что приобрели телевизор или храните коробку от него, то узнать ID можно на самой коробке. Второй простой способ узнать ID вашего телевизора LG — посмотреть на самом устройстве. Производители разместили наклейку с этой информацией на задней панели.

Как оформить подписку премьер на телевизоре

- Откройте приложение на Smart TV.

- Зарегистрируйтесь или войдите в аккаунт.

- Перейдите в «Мои подписки».

- Выберите нужную подписку и нажмите на неё.

- Если у вас есть сохраненная банковская карта, можете оформить подписку через неё.

- Подтвердите оплату картой — введите в форму код из СМС.

- Готово.

Какой код на телевизоре

Стандартный PIN-код телевизора — 0000. Если вы изменили его и не можете вспомнить, можно вернуть стандартный PIN-код.

сброс пароля на телевизоре sharp

Можно ли смотреть тнт премьер на телевизоре

Скачайте мобильное приложение PREMIER в App Store или в Google Play и смотрите любимые фильмы, сериалы и ТВ-каналы в дороге, на прогулке или дома. Установите приложение PREMIER на Smart TV, Apple TV или Android TV и наслаждайтесь высоким качеством изображения и звука.

Где находится QR код на телевизоре

QR-код, штрихкод, номер модели и серийный номер на наклейке обычно находятся на боковой или задней стороне изделия или упаковки.

Как подключиться на телевизор

Что делать, если у вас Smart TV:

- Откройте настройки сети на телевизоре и включите Miracast.

- На смартфоне перейдите в «Настройки» → «Экран» → «Беспроводной монитор» и включите функцию.

- Выберите телевизор в списке найденных Miracast-устройств.

- Изображение со смартфона появится на экране ТВ сразу после подключения.

Как найти ID в телевизоре самсунг

Войдите в меню телевизора: в зависимости от пульта нажмите либо кнопку «Menu», либо кнопку «Menu/123» и выберите «Меню» на экране телевизора. Выберите «Поддержка». Выберите «Обращение в Samsung». На экране появится информация о телевизоре, в том числе MAC-адрес.

Как расшифровать код телевизора LG

Маркировка телевизоров LG — буквенно-цифровой шифр, в котором:

- Первые две цифры — это размер диагонали экрана в дюймах. Он может варьироваться от 32 до 88 (в ультра больших моделях телевизоров LG).

- Далее следует буквенное обозначение — технология производства дисплея телевизора.

Как подключить телефон к телевизору LG

Включите функцию «Wi-Fi Direct» на телефоне в разделе «Беспроводные подключения». В настройках телевизора зайдите во вкладку «Сеть» и активируйте «Wi-Fi Direct». Теперь в списке доступных к подключению устройств должно появиться название вашего телефона. Выберите ваш телефон и подключитесь к нему, подтвердив выбор.

как сбросить пароль с телевизора

Как создать учетную запись на телевизоре LG

Нажмите на пульте дистанционного управления кнопку Home (пиктограмма «Дом»). Выберите раздел «Настройки» (Пиктограмма «Шестеренка»). Нажмите три вертикальные точки в правом верхнем углу экрана, выберите пункт «Общие», а в нем — «Создать учетную запись».

Сколько устройств можно подключить к премьер

Срок действия основного продукта

Количество устройств в подписке

Появление новинок в подписке

Возможность скачивать медиаконтент

Как подключить премьер по Промокоду

Как настроить телевизор на ТНТ

Как настроить ТНТ на цифровом телевидении

Произвести поиск канала можно по частоте, на которой тот вещает. Для ТНТ это 583,25. Нужно перейти в настройки каналов, выбрать ручной поиск и набрать известные данные канала или же ввести число 498 — это частота второго мультиплекса, в состав которого входит ТНТ.

Как подключиться к телевизору через код

Свяжите устройства с ТВ-кодом:

- Откройте приложение YouTube на телевизоре Smart TV или устройстве потоковой передачи.

- Перейдите в настройки.

- Прокрутите страницу вниз и выберите Подключить с помощью кода.

- Откройте приложение YouTube на телефоне или планшете.

- Нажмите на значок трансляции.

Как телефон можно подключить к телевизору

Подключение через WI-FI:

- На телефоне откройте настройки и выберите там параметры беспроводного подключения.

- Активируйте WI-FI Direct.

- Откройте настройки ТВ, пункт «Сеть» и тоже включите Direct.

- Найдите в списке название вашего смартфона.

- На мобильный поступит запрос — подтвердите соединение.

Как получить пароль на о ТВ

Наберите команду *750*88# и получите пароль; для входа в приложение: ЛОГИН — это ваш номер телефона, ПАРОЛЬ — это код, полученный в SMS.

Что означают цифры на модели телевизора

U — телевизор, E — модель для европейского рынка, 55 — диагональ 55 дюймов, T — год разработки модели — 2020, U — Ultra HD, 8 — восьмая серия, далее идет информация о дизайне, форме подставки, цвете, U — цифровой тюнер DVB-T/C/S2, XRU — модель для российского рынка.

Что означают цифры в модели телевизора

50 — диагональ; A — годы выпуска: B соответствует 2019 году, A — 2018 году; 6 — серия, чем выше это число тем лучше; 100 — дизайн.

Как подключить телефон к телевизору самсунг

Откройте приложение SmartThings на телефоне. На экране телефона появится сообщение о подключении нового устройства.Как подключить телефон к телевизору:

- зайдите в телевизоре в Настройки

- перейдите в Общие

- выберите Сеть

- нажмите Открыть настройки сети

- выберите Беспроводное соединение

- выберите ваш Wi-Fi.

Что делать если забыл пин код на телевизоре LG

Чтобы сбросить PIN-код на телевизоре LG, необходимо выполнить действия по инструкции ниже:

- Перейдите в «Меню» устройства и выберите опцию «Настройки».

- Прокрутите настройки и выберите опцию «Дополнительные настройки».

- Затем необходимо найти опцию «Безопасность».

- После этого перейдите к опции «Сброс пароля».

Как включить информацию на телевизоре LG

Нажмите на пульте клавишу «Settings», чтобы зайти в меню настроек. Перейдите в раздел «Каналы», нажмите «ОК», затем «Автопоиск» и снова «ОК». В меню «Автопоиска» при выборе источника входного сигнала отметьте галочкой пункты «Антенна» и «Кабельное ТВ». Выберите вашего оператора из списка или нажмите «Другие операторы».

Как взломать пин код на телевизоре LG

Пользователю же необходимо на пульте три раза подряд нажать кнопку MUTE, затем ввести цифры 129472. После этого телевизор попросит ввести новый пароль, затем подтвердить его.

Как подключить тнт премьер бесплатно

Чтобы подключить бесплатный пробный период необходимо:

- Зарегистрироваться на платформе

- Перейти в раздел «Подписки»

- Нажать кнопку «Попробовать бесплатно»

- Прочитать условия и согласиться с ними нажав кнопку «Продолжить оплату»

- Ввести платежные реквизиты и нажать «Заплатить»

Как смотреть ТНТ на смарт ТВ

Если у вас Смарт ТВ или телеприставка на базе OS Android, откройте магазин контента Google Play и установите приложение ТНТ-PREMIER из него.

Как войти в тнт премьер без номера телефона

Простая оплата — совершая покупку, теперь не нужно вводить свой номер телефона или адрес электронной почты — достаточно иметь аккаунт Pass. Media. Пароли не нужны — их можно забыть, потерять, перепутать цифры — теперь достаточно иметь аккаунт Pass. Media.

Где посмотреть QR код телевизора

QR-код, штрихкод, номер модели и серийный номер на наклейке обычно находятся на боковой или задней стороне изделия или упаковки.

Как подключиться к телевизору по коду

Выберите на телевизоре HDMI-разъём, к которому подключён адаптер. Скачайте приложение по QR-коду на экране и подключитесь через него. Или используйте стандартную функцию Android, активировав её в меню «Настройки» → «Экран» → «Беспроводной монитор».

22.04.2023 Где взять код с ТВ устройства для тнт премьер

Приложение TNT Premier позволяет смотреть любимые фильмы, сериалы и ТВ-каналы на телевизоре. Однако, для того чтобы подключить приложение, необходимо активировать его с помощью шестизначного кода, который можно найти на заводской наклейке.

Код на наклейке состоит из нескольких символов. Одной из важных информационных данных является год производства телевизора, который закодирован в латинской букве. Это позволяет быстрее и точнее идентифицировать модель ТВ устройства.

Одним из способов узнать код на телевизоре LG является поиск наклейки с информацией на задней панели устройства. Также, код можно найти на коробке от телевизора.

После того как код был найден, необходимо зарегистрироваться и выбрать подходящую подписку в приложении на телевизоре. Оформление подписки возможно через сохраненную банковскую карту. Для оплаты подписки нужно ввести код из СМС.

Для подключения мобильного устройства к телевизору, на котором установлено приложение TNT Premier, необходимо настроить определенные параметры сети на обоих устройствах. Например, на Smart TV необходимо включить функцию Miracast, а на смартфоне — выбрать соответствующий пункт в настройках экрана.

QR-код, номер модели и серийный номер на наклейке с информацией обычно находятся на задней или боковой стороне телевизора или его упаковки. Если устройство уже установлено, но вы не можете найти информацию на наклейке, то можно попробовать найти идентификационный код в меню настроек телевизора.

Стандартный PIN-код телевизора — 0000. Если вы его изменили, но не можете вспомнить новый код, то можно вернуть стандартный.

Скачать приложение TNT Premier можно на App Store либо Google Play. Приложение можно установить на Smart TV, Apple TV или Android TV, и наслаждаться высоким качеством изображения и звука.

- Какая умная колонка работает без подписки

- Что может Яндекс станция Лайт без подписки

Источник: mostalony.ru

Помогите. На телевизоре модели lg 47la660v заблокирован вход. Как взломать?

Внимательно изучите инструкцию. Там должен быть указан специальный код – набор чисел, которые следует нажать на пульте, чтобы поставить или снять блокировку, а также действия, необходимые для разблокировки телевизора.

Установка пароля для ограничения доступа

HomeSettingsБезопасностьСброс/Смена PIN-кода

Позволяет установить или изменить пароль доступа к различным блокировкам телевизора.

Пароль по умолчанию 「0 0 0 0」.

Если в качестве страны выбрана Франция, то стандартный пароль будет не 「0000」, а 「1234」 и пароль 「0000」 не может быть задан.

Блокировки телевизора

HomeSettingsБезопасность

Позволяет задать ограничения для просмотра некоторых каналов, использованию входов и запуска некоторых приложений.

В первую очередь установите для параметра Безопасность значение Вкл.

Настраиваемые элементы могут различаться в зависимости от страны.

Остальные ответы

Через пульт- иначе никак

Пароль по умолчанию 「0 0 0 0」

Источник: otvet.mail.ru

Взламываем ТВ-приставку, чтобы получить плацдарм для хакерских атак

Привет, Хабр! Меня зовут Роман, я занимаюсь безопасностью IOT-устройств.

Мы в Бастион регулярно отрабатываем те или иные сценарии атак и устраиваем эксперименты. Об одном из них я расскажу прямо сейчас.

Представьте приемную крупной компании. Диван, низенький столик, подключенный к ТВ-приставке телевизор беззвучно крутит очередной выпуск новостей. Великолепный шанс для хакерской атаки. Нужно только получить доступ к устройству.

Мне предстояло найти способ отравить приставку и превратить ее в плацдарм для будущих атак на другие элементы сетевой инфраструктуры.

Разведка

Для эксперимента мы кинули жребий и приобрели одну из приставок, которые продают многочисленные онлайн-кинотеатры и операторы IPTV.

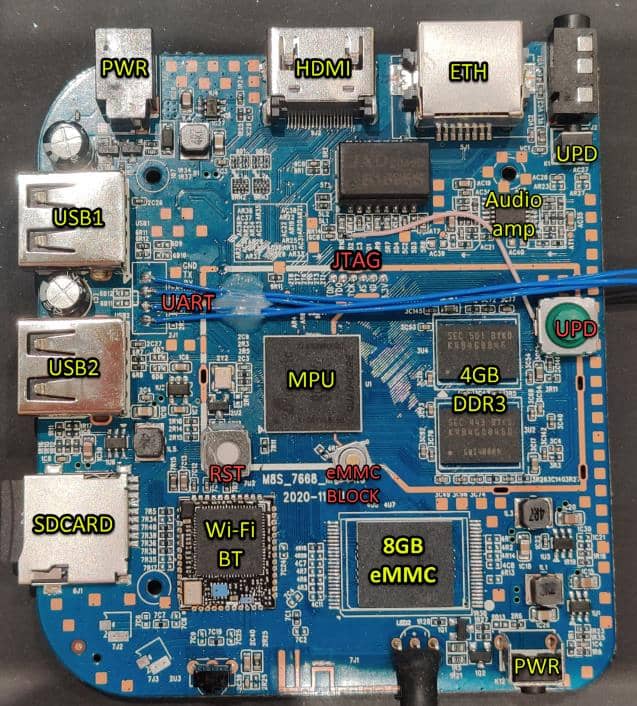

В результате на мой рабочий стол попало устройство на платформе Amlogic S905X, очень похожее на Mecool M8S PRO+.

Большинство подобных приставок основано на референс-дизайне Droidlogic A95X. Aliexpress завален такими устройствами. Они отличаются по внешнему виду, но почти идентичны в своей начинке. Варьируется разве что расположение элементов на плате.

Первым делом я решил взглянуть на плату поближе и вскрыл корпус. Как правило, я сразу демонтирую память, подключаю к программатору и снимаю дамп. Но на этот раз у меня не нашлось нужного трафарета, чтобы припаять чип назад. Так что пришлось отложить эту операцию и заказать трафарет. Появилось время погуглить.

Производители узкоспециализированных процессоров редко публикуют техническую документацию. Но на чип S905X утекло некоторое количество документации. К тому же, на этом чипе основаны Khadas VIM1 и одна из плат ODROID.

Это платформы типа Raspberry Pi, только ориентированные на медиафункционал. В сети по ним много информации.

Выяснилось, что на платы этого типа устанавливается либо eMMC, либо NAND-память. Причем пины eMMC подключаются к той же линии, что идет к посадочному месту для NAND-памяти. Поэтому удалять чип вовсе не обязательно. Вместо этого, я подпаялся программатором на место NAND-памяти и снял дамп с eMMC. Так что трафарет в итоге не пригодился.

С помощью документации Khadas мне удалось найти чип сброса контроллера на плате приставки. Параллельно я подпаял хардварную кнопку Reset. Затем нашел отладочный интерфейс JTAG.

Плата нашей приставки. Желтым цветом подписаны штатные элементы, красным ― точки подключения отладочных интерфейсов и дополнительно установленные элементы

В инструкциях нашлось описание процесса загрузки чипа. Оказалось, что, если eMMC по какой-то причине не работает, загрузчик ищет альтернативу ― SD-карточку или USB-флешку.

Чтобы эксплуатировать эту особенность загрузчика, я установил на одну из ножек чипа памяти кнопку, прерывающую считывание, и получил альтернативный вариант загрузки. Появилась возможность залить бекап и вернуть плату к заводскому состоянию. К тому же, теперь дамп eMMC можно было залить на внешнюю флешку и экспериментировать уже с ней, без перезаписи содержимого чипа.

Пришло время переходить к софту.

Исследование загрузчика

В Amlogic S905X встроено расширение ARM Trust Zone. Оно нужно, чтобы выделить защищенную область памяти, которая доступна только для доверенного кода.

Trust Zone работает следующим образом.

Производитель подписывает легитимный загрузчик закрытым ключом. Масочный загрузчик (RomBOOT) при каждом запуске считывает код из основной энергонезависимой загрузочной памяти и проверяет корректность подписи. Если подпись корректна ― код выполняется.

Открытые ключи прошиваются в eFUSE. Эта область памяти представляет собой набор перемычек, которые пережигаются еще во время производства. Такой подход защищает RomBOOT от подмены ключей.

Довольно надежная штука, так что столкнувшись с ней я решил сначала изучить загрузчик нулевого уровня.

Бинго! Оказалось, что в приставке использован U-Boot. Это проект с открытым исходным кодом, который используют повсюду от продуктов Cisco до безымянных китайских датчиков.

Вот только популярность U-Boot не означает, что все понимают, как правильно его сконфигурировать.

U-Boot не просто загрузчик, в него встроены инструменты для отладки. Они доступны через консоль на одном из портов UART сразу после прерывания загрузки. По-хорошему, перед выходом на прод разработчикам необходимо заблокировать доступ к прерыванию загрузки и перевести консоль в режим Read-Only, а также исключить большую часть команд, которые позволяют работать с памятью на низком уровне.

Это стоило проверить. Я нашел контакты UART-порта по надписям RX/TX на плате, подключил консольный кабель, подобрал скорость и увидел стандартное приглашение:

Hit Enter or space or Ctrl+C key to stop autoboot — : 0

Разработчики выставили таймер на 0, и это должно было заблокировать перехват загрузки.

Тем не менее загрузка прерывалась, если сразу при старте слать в консоль большое количество .

Прервав загрузку, я получил доступ к командной строке. По запросу «?» она выдала длинный список доступных сервисных команд.

Среди них нашелся еще один способ создать полный дамп eMMC, но главное, там была команда efuse read. На проверку, область efuse оказалась пуста ― все значения skb равны 0x00.

Так я понял, что доверенная загрузка просто не работает. На приставке выполняется произвольный код, любые загрузчики. Хорошая новость для энтузиастов с XDA, и не очень хорошая для производителя. Оригинальный софт сносится по мановению руки.

Чтобы проверить гипотезу на практике, я взял образ Ubuntu, предназначенный для установки на Khadas и записал на SD-карту, как есть. Затем заблокировал работу eMMC кнопкой и вынудил RomBOOT загрузиться с SD-карты.

Вместо Android запустилась Ubuntu.

Еще, ради интереса, я собрал из исходников U-Boot и также загрузил с SD-карты. Он стартовал, но падал на этапе BL2=>BL3. Вероятно, мне попалась сборка с некорректными конфигами DDR-памяти.

Исправлять их я уже не стал. Для демонстрации уязвимости этого было достаточно, так что я решил поработать с оригинальной операционной системой и получить там привилегированные права.

Получаем привилегии

На приставке крутился AOSP сборка Android 9 без сервисов Google. Вместо лаунчера запускается фирменное приложение, собранное таким образом, что оно выдает себя за лаунчер. Такой подход должен препятствовать установке сторонних приложений, но это было бессмысленно, так как на UART обнаружилась открытая консоль. Причем сразу c правами администратора и без аутентификации.

Чтобы не тратить время на ручную модификацию файлов, я получил Root с помощью Magisk, а затем настроил удаленную отладку. Производитель отключил ее вместе со всем меню разработчика, но ADB-интерфейс поднимается и руками:

setprop persist.sys.usb.config mtp,adb /system/bin/mount -o rw,remount / sed -i ‘s/ro.debuggable=0/ro.debuggable=1/g’ /system/etc/prop.default sed -i ‘s/ro.secure=1/ro.secure=0/g’ /system/etc/prop.default sed -i ‘s/ro.adb.secure=1/ro.adb.secure=0/g’ /system/etc/prop.default settings put global development_settings_enabled 1 /system/bin/mount -o ro,remount / reboot

После выполнения этих команд, ADB-сессия без проблем открылась на удаленной машине. Дальше стало проще. Теперь я мог работать с ПК, а не набивать команды на клавиатуре, подключенной к приставке.

Исследуем файловую систему

Пришло время посмотреть на файловую систему. Хорошая новость ― пользовательский раздел зашифрован. Плохая ― все остальное ― нет. Разделы, относящиеся к системным, полностью открыты и даже не подписаны, хотя для этого существует Android Verified Boot.

Из-за этого все изменения, которые я провел через консоль или ADB, без проблем проделываются через прямую модификацию файловой системы и заливаются снаружи через U-Boot. Это готовый вектор для атаки, однако здесь нужен физический доступ. Мне же хотелось найти вектор для удаленной атаки. Надо было посмотреть трафик.

Подслушиваем за приставкой

Приставка осуществляет обмен с инфраструктурой провайдера при помощи HTTP запросов поверх SSL. Для снятия SSL необходимо было направить трафик приставки на proxy-сервер и подменить корневые сертификаты.

В качестве инструмента для мониторинга HTTP я использовал Charles. Основной сценарий использования Charles ― мониторинг SSL трафика на локальной машине, но ничто не мешает перенаправить на нее трафик с удаленной машины, то есть, с приставки. В Android корневые сертификаты хранятся в папке /system/etc/security/cacerts/. Название файла должно соответствовать хэшу сертификата.

Подготовленный сертификат необходимо скопировать на флешку и далее записать в соответствующую директорию.

/system/bin/mount -o rw,remount / cp /mnt/media_rw/6539-6535/9a5ba575.0 /system/etc/security/cacerts/ chmod 644 /system/etc/security/cacerts/9a5ba575.0 chown root:root /system/etc/security/cacerts/9a5ba575.0 /system/bin/mount -o ro,remount /

Проконтролировать корректность установки сертификата можно, вызвав системные настройки

am start -a android.settings.SETTINGS

и далее проверить наличие добавленного сертификата в меню «Security «Encryption Tap «Trusted credentials».

Перенаправить трафик можно либо на маршрутизаторе, либо задав системный прокси командой

settings put global http_proxy 10.2.100:8888

Выяснилось, что приставка регулярно запрашивает у производителя обновления операционной системы и приложений.

Обновление ОС запрашивается корректно, через SSL, а запросы на приложения отправляются без шифрования. Это возможность для MiTM-атаки.

Векторы атак

В итоге найденные уязвимости сложились в два вектора атак:

1. Установка отравленного системного обновления

Злоумышленнику нужно взять оригинальную прошивку, внести модификации в файловую систему, установить необходимый ему софт, собрать образ и сохранить на флешке.

Затем ему придется прийти в фойе, вставить флешку в приставку и зажать на 10 секунд стандартную кнопку перезагрузки.

Приставка уйдет в ребут и стянет с флешки новый образ. Системные разделы перезапишутся, и устройство получит новую, зловредную функциональность.

2. MiTM атака через обновление приложения

Второй сценарий сложнее технически, но не требует физического доступа к устройству. На этот раз, злоумышленнику понадобится доступ к интернет-каналу, через который приставка общается с внешним миром. Он может взломать или подменить Wi-Fi или найти щиток и подключиться в разрыв интернет-кабеля.

Главное — перехватить запрос на обновление софта от приставки и залить на нее отравленное приложение. А оно уже выполнит работу по повышению привилегий в ОС, поднимет VPN и настроит удаленный доступ, даже если приставка находится за роутером или NAT.

В обоих случаях приставка превращается в настоящий зомбоящик ― полноценный плацдарм для атак на сетевую инфраструктуру компании.

Вместо заключения: почему так вышло

Хочется найти конкретного виновника всех проблем, но, обычно уязвимость подобных устройств объясняется целым набором факторов. Этот случай ― не исключение.

Google уже давно предъявляет требования к железу, на котором выполняется Android. Например, среди них наличие многоуровневого безопасного загрузчика. Но Google не всемогущ, что бы ни говорили конспирологи. Компания не способна оценить реальную безопасность каждой железки.

В то же время, китайские вендоры довольно формально подходят к безопасности. Ведь если бы они дотошно все проверяли, их чипы уже не стоили так дешево.

Заказчики и разработчики софта, тоже не безгрешны. Первые порой и не вспоминают о безопасности и не закладывают ее в бюджет. Вторые не всегда подчеркивают, что безопасность стоит отдельных денег, допускают ошибки и остаются без времени и средств на их поиск и устранение.

В случае с приставкой, которую я тестировал, ошибки допустили по чуть-чуть на всех этапах разработки. В итоге, хотя чип и платформа имеют достаточно развитую функциональность для обеспечения безопасности, она не используется.

Производительных устройств, подключенных к сети, становится все больше, но их защищенность очень низкая. Это касается и потребительской электроники, и промышленной, автомобильной. Это общая проблема интернета вещей, который с каждым днем становится все больше, разнообразнее и умнее.

При этом средний уровень компьютерной грамотности был и остается достаточно невысоким, так что защита IoT ― задача и ответственность производителей. Причем для этого существуют готовые инструменты, просто ими необходимо правильно воспользоваться.

Хотелось бы, чтобы бизнес обращал на это больше внимания. Да, за защиту надо платить, но за ее отсутствие приходится расплачиваться. Зачастую, простым пользователям.

Что может изменить сложившуюся ситуацию? Какие технологии и подходы к разработке способны обеспечить безопасность IoT? Давайте обсудим это в комментариях.

Источник: habr.com